PassGAN: a nova IA pode quebrar senhas em menos de meio minuto

Em Breve

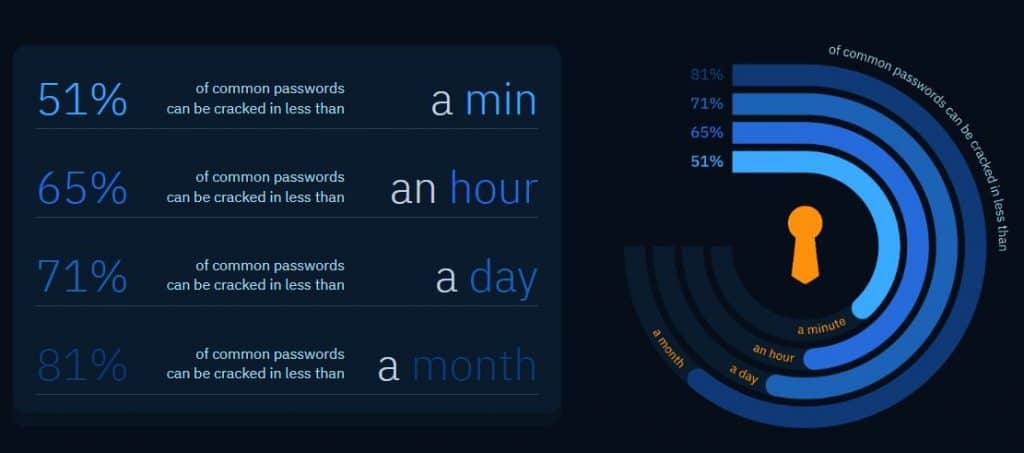

PassGAN, uma IA de quebra de senha desenvolvida pela Home Security Heroes, pode quebrar senhas em menos de meio minuto, 65% em menos de uma hora, 71% em um dia e 81% em um mês.

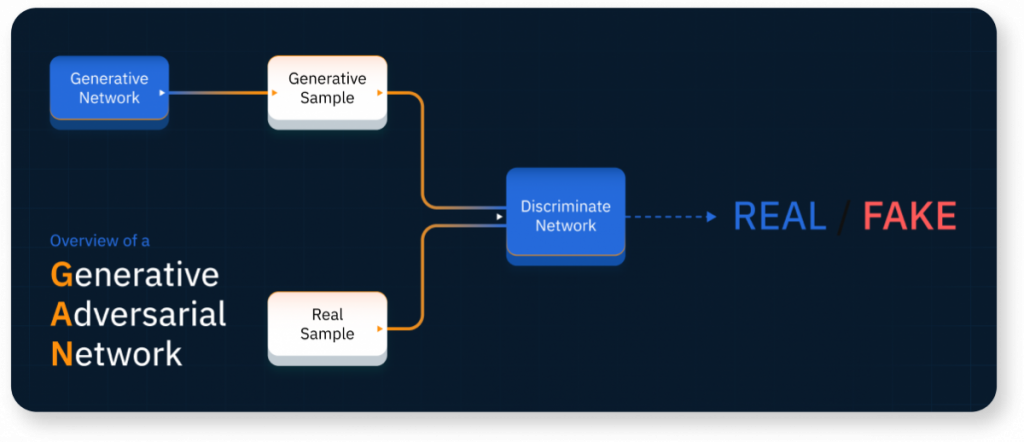

O PassGAN é um desenvolvimento preocupante nos métodos de quebra de senhas, pois elimina a análise manual de senhas e usa uma Generative Adversarial Network (GAN) para aprender autonomamente a distribuição de senhas genuínas de violações reais de senhas.

O PassGAN pode fornecer vários atributos de senha e aprimorar a qualidade da senha projetada, tornando mais simples para os hackers adivinhar suas senhas e acessar suas informações pessoais.

A tecnologia de Inteligência Artificial (IA) tem avançado rapidamente e agora é capaz de fazer muitas coisas que antes eram consideradas impossíveis. Um exemplo desse avanço é PasseGAN, uma IA de quebra de senha desenvolvida por uma equipe de pesquisadores da Home Security Heroes. Essa IA é assustadoramente eficaz: ela pode quebrar senhas em menos de meio minuto, muito mais rápido do que especialistas humanos ou técnicas tradicionais.

A Home Security Heroes divulgou recentemente um estudo mostrando a eficácia do PassGAN na quebra de senhas. Eles descobriram que 51% das senhas foram quebradas em menos de um minuto, 65% em menos de uma hora, 71% em um dia e 81% em um mês. Com o surgimento da tecnologia AI, está se tornando quase impossível manter suas senhas seguras.

A principal razão pela qual o PassGAN pode quebrar senhas de forma tão rápida e eficaz é que ele tem a capacidade de aprender com senhas reais de vazamentos reais. O PassGAN é treinado para identificar a distribuição de senhas e usar essas informações para fazer suposições mais rápidas e precisas.

Para colocar isso em perspectiva, o PassGAN pode executar 15,600,000 senhas comuns e informar quanto tempo levará para a IA quebrar sua senha em menos de seis minutos. Senhas com mais de 18 caracteres geralmente são seguras contra crackers de senha AI, já que o PassGAN levaria pelo menos 10 meses para quebrar senhas apenas numéricas e 6 quintilhões de anos para quebrar senhas que contêm símbolos, números, letras minúsculas e maiúsculas. letras maiúsculas.

PassGAN é um desenvolvimento preocupante nos métodos de quebra de senha. O método mais recente acaba com a análise manual de senhas usando uma Generative Adversarial Network (GAN) para aprender autonomamente a distribuição de senhas genuínas de violações reais de senhas. Isso aumenta a velocidade e a eficácia da quebra de senha, mas também representa um grave risco à sua segurança online.

O PassGAN pode fornecer vários atributos de senha e aprimorar a qualidade da senha projetada, tornando mais simples para os hackers adivinhar suas senhas e acessar suas informações pessoais. Portanto, é essencial atualizar consistentemente suas senhas para se proteger da tecnologia de quebra de senha.

Examinar os fundamentos conceituais de várias técnicas contemporâneas de adivinhação de senhas é crucial para compreender como o PassGAN opera. Geralmente, operações diretas e orientadas por dados são usadas por softwares de adivinhação de senhas. Isso indica que eles usam modelos de dados para realizar avaliações de senhas codificadas manualmente. Além disso, as ferramentas usam técnicas de criação de senha como concatenação e fazem outras suposições sobre padrões de senha.

Esses métodos de adivinhação de senha são comparativamente eficazes para senhas simples e previsíveis. No entanto, essas técnicas tornam-se excessivamente lentas ou totalmente incapazes de decifrar os códigos de segurança quando o tamanho da amostra é grande e padrões de senha complicados estão envolvidos. Sistemas como o PassGAN podem ser usados nessa situação.

Sistemas chamados redes neurais ensinar computadores a entender e avaliar dados de forma semelhante à mente humana. As redes neurais usadas pelo GAN são feitas para registrar uma variedade de estruturas e atributos. O conjunto de dados RockYou, um conjunto de dados usado para treinar sistemas inteligentes na análise de senhas, foi utilizado para treinar o PassGAN. Após o treinamento, a GAN poderia usar as informações aprendidas para produzir novos exemplos de senhas que aderem à distribuição da rede neural.

Como você deve proteger suas senhas?

Manter a confidencialidade de suas senhas é crucial. Infelizmente, vários despejos de banco de dados de senhas mostraram que as pessoas preferem usar senhas menos complicadas e mais simples. O que você pode fazer para garantir que sua senha seja segura o suficiente para protegê-lo contra hackers? Vejamos alguns dos segurança de senha superior opções.

A principal distinção entre uma senha segura e uma que é simples de decifrar é a força da senha. De acordo com as informações, os pesquisadores obtiveram amostras de senha no PassGAN, uma senha de apenas um dígito com 10 caracteres pode ser quebrada em questão de segundos.

Uma senha de dez letras maiúsculas e minúsculas levaria quatro semanas para ser quebrada, mas uma senha de dez letras com apenas caracteres minúsculos levaria uma hora. Por outro lado, levaria cinco anos para decifrar uma senha forte de dez caracteres composta de letras, símbolos e números inteiros.

Mudando o seu senha a cada três a seis meses é uma etapa importante que você pode realizar para manter sua conta segura. Altere sua senha imediatamente para evitar violações de segurança se você acreditar que alguém acessou sua conta ou que você forneceu sua senha a alguém que não deveria.

É claro que as formas tradicionais de quebra de senha não são páreo para o PassGAN. Essa IA pode quebrar qualquer senha em menos de meio minuto, tornando essencial que os indivíduos implementem medidas fortes de proteção de senha. Com a IA sempre avançando e criando métodos mais eficazes, ficará cada vez mais difícil manter as senhas seguras.

- VALL-E da Microsoft tem sido apresentado como uma ferramenta para melhorar a vida das pessoas, mas agora parece ser o software fraudulento mais perigoso já lançado. Vall-E é uma voz sintética que pode ser usada para imitar pessoas reais e é feita a partir da gravação de uma voz real voz da pessoa e um código da Microsoft. Ele pode ser usado para roubar dinheiro das pessoas, imitando um amigos voz ou a voz de uma celebridade.

- Especialistas na Finlândia acreditam que os invasores logo começarão a usar IA para realizar ataques de phishing eficazes e mortais. A WithSecure, a Agência Finlandesa de Transportes e Comunicações e a Agência Federal de Gerenciamento de Emergências prepararam um relatório analisando as tendências e desenvolvimentos atuais em IA, ataques cibernéticos e onde os dois se cruzam. Os ataques cibernéticos com IA serão particularmente eficazes em relação às técnicas de representação, frequentemente usadas em ataques de phishing e vishing. Os hackers já estão usando IA para automatizar seus ataques e usar ChatGPT chatbots para realizar ataques de engenharia social.

Leia mais sobre IA:

Aviso Legal

Em linha com a Diretrizes do Projeto Trust, observe que as informações fornecidas nesta página não se destinam e não devem ser interpretadas como aconselhamento jurídico, tributário, de investimento, financeiro ou qualquer outra forma. É importante investir apenas o que você pode perder e procurar aconselhamento financeiro independente se tiver alguma dúvida. Para mais informações, sugerimos consultar os termos e condições, bem como as páginas de ajuda e suporte fornecidas pelo emissor ou anunciante. MetaversePost está comprometida com relatórios precisos e imparciais, mas as condições de mercado estão sujeitas a alterações sem aviso prévio.

Sobre o autor

Damir é o líder de equipe, gerente de produto e editor da Metaverse Post, abordando tópicos como AI/ML, AGI, LLMs, Metaverse e Web3-Campos relacionados. Seus artigos atraem um grande público de mais de um milhão de usuários todos os meses. Ele parece ser um especialista com 10 anos de experiência em SEO e marketing digital. Damir foi mencionado em Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e outras publicações. Ele viaja entre os Emirados Árabes Unidos, Turquia, Rússia e CEI como um nômade digital. Damir formou-se em física, o que ele acredita ter lhe dado as habilidades de pensamento crítico necessárias para ter sucesso no cenário em constante mudança da internet.

Mais artigos

Damir é o líder de equipe, gerente de produto e editor da Metaverse Post, abordando tópicos como AI/ML, AGI, LLMs, Metaverse e Web3-Campos relacionados. Seus artigos atraem um grande público de mais de um milhão de usuários todos os meses. Ele parece ser um especialista com 10 anos de experiência em SEO e marketing digital. Damir foi mencionado em Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e outras publicações. Ele viaja entre os Emirados Árabes Unidos, Turquia, Rússia e CEI como um nômade digital. Damir formou-se em física, o que ele acredita ter lhe dado as habilidades de pensamento crítico necessárias para ter sucesso no cenário em constante mudança da internet.