Der ZK-basierte Privacy Tech Stack wird eine neue Ära der Software einläuten, sagt Chris Were, CEO von Verida

In Kürze

Chris Were, CEO von Verida, legt Wert auf Benutzerkontrolle, Verschlüsselung und den Einsatz von Zero-Knowledge-Proofs zur Eindämmung von Datenschutzverletzungen.

Heutzutage gibt es wachsende Bedenken rund um Datenverstöße und Datenschutzverletzungen in zentralisierten Systemen, die komplex sind, zahlreiche Komponenten umfassen und oft Tausende von Mitarbeitern mit unterschiedlichen Zugriffsrechten auf Daten betreffen. Die meisten Hacks sind das Ergebnis von Social Engineering und zielen in erster Linie auf Mitarbeiter ab.

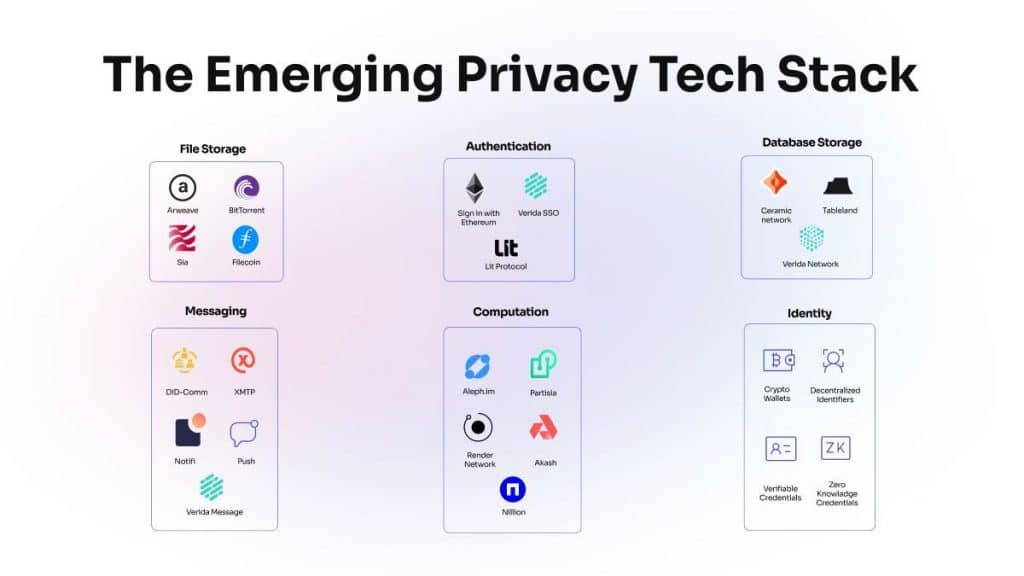

Dies hat zur Einführung des Privacy-Tech-Stacks in der Sicherheitslandschaft geführt, der sowohl Einzelpersonen als auch Unternehmen mehr Kontrolle und Schutz bietet.

In einem Gespräch mit Metaverse Post - Chris Wer, Vorstandsvorsitzende des Verida betonte, dass der Privacy-Tech-Stack eine transformative Kraft darstellt, die eine neue Ära der Softwareentwicklung einläuten kann, in der Benutzerkontrolle, Datensicherheit und Datenschutz Vorrang haben.

Verida ist ein Full-Stack-Entwicklungsframework und ein dezentrales Netzwerk für personenbezogene Daten Web3.

„Stellen Sie sich einen Datenverstoß in einer zentralisierten Plattform wie einen Einbruch vor, bei dem ein Hacker Zugriff auf das gesamte System erhält und die Daten jedes Benutzers gefährdet. Dies ist ein erhebliches Problem, da eine Schwachstelle die Informationen aller offenlegt. Bei der aufkommenden Datenschutztechnologie sind die Daten jedoch dezentralisiert und verbleiben bei den einzelnen Benutzern. Folglich betrifft eine Sicherheitsverletzung nur eine Person, wodurch die Auswirkungen viel lokaler und beherrschbarer sind“, sagte Chris Were Metaverse Post.

„Es ist wichtig zu beachten, dass ein erheblicher Teil der Hacks auf Passwortdiebstahl zurückzuführen ist. Im aufkommenden Datenschutz-Technologie-Stack werden Passwörter zugunsten größerer Verschlüsselungsschlüssel und privater Schlüssel abgeschafft, wodurch es nahezu unmöglich wird, sie zu knacken. Dieser Wandel, gepaart mit der Abschaffung von Passphrasen und Sicherheitsfragen, verbessert die allgemeine Sicherheit und den Datenschutz für Endbenutzer“, fügte er hinzu.

Eine der Schlüsselkomponenten des Datenschutz-Tech-Stacks ist die dezentrale Identität. Sie stellt sicher, dass die persönlichen Daten eines Benutzers ausschließlich vom Benutzer geschützt und verwaltet werden, wobei ein privater Schlüssel verwendet wird, der für jeden Benutzer einzigartig ist. Dieser Wandel gibt den Benutzern nicht nur die Kontrolle, sondern schafft auch die Voraussetzungen dafür Verbindung und transparente digitale Interaktionen.

Rolle von Zero Knowledge Proofs im Privacy Tech Stack

Zero-Knowledge-Beweise sind eine entscheidende Säule im Datenschutz-Technologie-Stack und ermöglichen es Benutzern, nur die Informationen weiterzugeben, die für den Zugriff auf einen Dienst erforderlich sind. Diese Technologie verwendet kryptografische Methoden, wodurch das Risiko der Offenlegung vertraulicher Informationen verringert und die Sicherheit durch die Speicherung erhöht wird null-erkenntnis Anmeldeinformationen für dezentrale Datenbanken.

Chris Were hob die Auswirkungen hervor und sagte: „Wenn wir heute Daten teilen, müssen wir die eigentlichen Informationen selbst teilen. Wenn ich zum Beispiel nachweisen möchte, dass ich über 18 Jahre alt bin, muss ich Ihnen wahrscheinlich einen Reisepass oder einen Führerschein vorlegen, der umfangreiche Informationen über mich bereitstellt, nur um mein Alter nachzuweisen.“

„Ein Zero-Knowledge-Zertifikat hingegen funktioniert anders. Es nutzt fortgeschrittene Mathematik und ermöglicht die Kommunikation zwischen zwei Parteien, sodass ich einem Dritten gegenüber beweisen kann, dass ich über 18 Jahre alt bin, ohne tatsächliche Informationen preiszugeben, nicht einmal meinen Namen“, fügte er hinzu.

Ein weiteres wichtiges Element des Datenschutz-Tech-Stacks sind dezentrale Datenbanken, die im Vergleich zu ihren zentralisierten Gegenstücken über die einzigartige Fähigkeit verfügen, Cybersicherheitsrisiken zu mindern. Der Kern ihrer Stärke liegt darin, die Kontrolle über private Schlüssel direkt in die Hände der Benutzer zu legen und so eine Festung der Sicherheit und Privatsphäre zu schaffen.

Im Gegensatz zu zentralisierten Datenbanken, die implizites Vertrauen in das Unternehmen erfordern, arbeiten dezentrale Systeme nach einem benutzerzentrierten Modell. In diesem Paradigma müssen Unternehmen und Anwendungen ausdrücklich die Erlaubnis des Benutzers zum Zugriff auf Daten einholen, um ein Gefühl des Vertrauens zu fördern Datenschutz. Dieser Ansatz steht in krassem Gegensatz zu den vorherrschenden Problemen von Sicherheitsverletzungen auf zentralisierten Plattformen, bei denen eine einzige Verletzung die Daten aller Benutzer gefährden kann.

„Wir beobachten bereits ein wachsendes Bewusstsein der Nutzer für die Schwachstellen, denen ihre Daten im Internet ausgesetzt sind, einschließlich der Risiken von Hacking und Datensicherheitsverletzungen. „Dieses erhöhte Bewusstsein wird Benutzer dazu veranlassen, bewusst über die Produkte und Dienstleistungen nachzudenken, mit denen sie sich beschäftigen“, sagte Chris Were von Verida.

„Sicherheit ist ein faszinierender Aspekt, der oft übersehen wird, bis er zum Problem wird. Zukunftsorientierte Unternehmen investieren in die Umstellung auf dieses neue dezentrale Modell und nutzen die Gelegenheit, sich einen Vorteil gegenüber Wettbewerbern zu verschaffen, die möglicherweise mit Sicherheitsverletzungen konfrontiert sind“, fügte er hinzu.

Mit der zunehmenden Verbreitung von Anwendungen erkennen Benutzer zunehmend den Wert der Datenkontrolle. Die Nachfrage nach Apps, die den Zugriff und Nutzen von Benutzerdaten erleichtern, wird voraussichtlich wachsen.

Haftungsausschluss

Im Einklang mit der Richtlinien des Trust-ProjektsBitte beachten Sie, dass die auf dieser Seite bereitgestellten Informationen nicht als Rechts-, Steuer-, Anlage-, Finanz- oder sonstige Beratung gedacht sind und nicht als solche interpretiert werden sollten. Es ist wichtig, nur so viel zu investieren, wie Sie sich leisten können, zu verlieren, und im Zweifelsfall eine unabhängige Finanzberatung einzuholen. Für weitere Informationen empfehlen wir einen Blick auf die Allgemeinen Geschäftsbedingungen sowie die Hilfe- und Supportseiten des Herausgebers oder Werbetreibenden. MetaversePost ist einer genauen, unvoreingenommenen Berichterstattung verpflichtet, die Marktbedingungen können sich jedoch ohne Vorankündigung ändern.

Über den Autor

Kumar ist ein erfahrener Technologiejournalist mit Spezialisierung auf die dynamischen Schnittstellen von KI/ML, Marketingtechnologie und aufstrebenden Bereichen wie Krypto, Blockchain und NFTS. Mit über drei Jahren Erfahrung in der Branche hat Kumar eine nachgewiesene Erfolgsbilanz bei der Erstellung überzeugender Erzählungen, der Durchführung aufschlussreicher Interviews und der Bereitstellung umfassender Erkenntnisse. Kumars Fachwissen liegt in der Produktion von wirkungsvollen Inhalten, darunter Artikeln, Berichten und Forschungspublikationen für prominente Branchenplattformen. Mit seinen einzigartigen Fähigkeiten, die technisches Wissen und Geschichtenerzählen kombinieren, zeichnet sich Kumar dadurch aus, dass er komplexe technologische Konzepte einem unterschiedlichen Publikum auf klare und ansprechende Weise vermittelt.

Weitere Artikel

Kumar ist ein erfahrener Technologiejournalist mit Spezialisierung auf die dynamischen Schnittstellen von KI/ML, Marketingtechnologie und aufstrebenden Bereichen wie Krypto, Blockchain und NFTS. Mit über drei Jahren Erfahrung in der Branche hat Kumar eine nachgewiesene Erfolgsbilanz bei der Erstellung überzeugender Erzählungen, der Durchführung aufschlussreicher Interviews und der Bereitstellung umfassender Erkenntnisse. Kumars Fachwissen liegt in der Produktion von wirkungsvollen Inhalten, darunter Artikeln, Berichten und Forschungspublikationen für prominente Branchenplattformen. Mit seinen einzigartigen Fähigkeiten, die technisches Wissen und Geschichtenerzählen kombinieren, zeichnet sich Kumar dadurch aus, dass er komplexe technologische Konzepte einem unterschiedlichen Publikum auf klare und ansprechende Weise vermittelt.