Die 10 besten Dark-Web-Browser für anonymes Deep-Web-Surfen

In Kürze

In diesem Leitfaden befassen wir uns mit den zehn besten Darknet-Browsern des Jahres 10 und bewerten deren Datenschutz, Sicherheit und Benutzerfreundlichkeit.

Internetnutzer können dank spezieller Darknet-Browser anonym im Dark Web surfen. Das Dark Web unterstützt Anonymität und freie Meinungsäußerung, beherbergt aber auch illegale und unmoralische Inhalte.

| Pro Tipps |

|---|

| 1. Entdecken Sie die Top 15 kostenlos Passwort-Manager-Apps von 2023 |

| 2. Erkunden Sie die Die 10 besten VPNs, die speziell auf Krypto-Inhaber zugeschnitten sind im Jahr 2023, Gewährleistung kompromissloser Sicherheit. |

Ziel dieses Artikels ist es, eine gründliche Analyse der zehn besten Darknet-Browser für 2023 zu geben und sie nach Datenschutz-, Sicherheits- und Benutzerfreundlichkeitsstandards zu bewerten. Wir gehen ausführlich auf die Vor- und Nachteile der einzelnen Browser ein und unterstützen sie durch eine nützliche Vergleichstabelle.

Das Rätsel enthüllen: Das Dark Web und Darknet

Der Begriff „Dark Web“ bezieht sich auf einen Bereich von Websites und Inhalten, die in Overlay-Netzwerken, sogenannten Darknets, zu finden sind und für deren Zugriff bestimmte Software, Einstellungen oder Autorisierungen erforderlich sind. Durch den Einsatz von Onion-Routing und vielen Verschlüsselungsebenen, um die Namen und Standorte der Benutzer zu verbergen, ermöglichen Darknets eine geheime und anonyme Kommunikation.

Wichtige Erkenntnisse zum Dark Web

- Der Zugriff erfolgt ausschließlich über Darknet-Browser wie Tor oder I2P, die spezielle Routing-Protokolle verwenden.

- Anerkannt als Drehscheibe für rechtswidrige Aktivitäten wie illegale Drogenmärkte und Cyberangriffe.

- Hier finden auch legitime Aktivitäten wie Whistleblowing und die Äußerung abweichender Meinungen in repressiven Regimen statt.

- Ermöglicht einen verdeckten Diskurs und schützt so die Privatsphäre, birgt aber gleichzeitig das Potenzial für illegale Aktivitäten.

Es muss jedoch unbedingt anerkannt werden, dass das Dark Web auch ein Bereich ist, in dem sich einige Benutzer für illegitime oder skrupellose Zwecke engagieren:

- Märkte für Cyberkriminalität: Darknet-Märkte erleichtern den illegalen Handel mit Drogen, Waffen und Schmuggelware.

- Hacking und Malware: Darknets verbreiten Tools zum Hacken, Malware und die entwendeten Daten oder Zugangsdaten.

- Finanzielles Fehlverhalten: Das Dark Web wird zum Zentrum für Identitätsdiebstahl, Steuerhinterziehung usw Geldwäsche.

- Terrorismus: Verschlüsselte Kanäle im Dark Web können terroristische Aktivitäten erleichtern.

Hier stellen wir die zehn besten Darknet-Browser des Jahres 2023 vor, die sorgfältig mit Industriestandards für Datenschutz, Sicherheit und Benutzerfreundlichkeit verglichen wurden.

1. Tor-Browser

Das Tor Browser gilt als ehrwürdige Koryphäe der Darknet-Browser und nutzt Onion-Routing und Verschlüsselung für beispiellose Anonymität. Entwickelt unter der Schirmherrschaft des gemeinnützigen Tor-Projekts, mit Unterstützung der US-Regierung und verschiedener Organisationen.

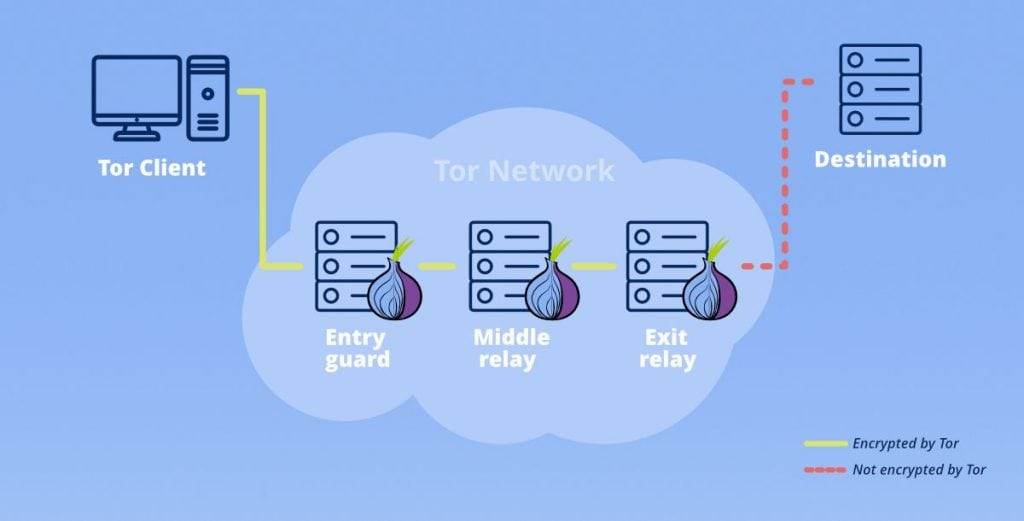

Datenschutz: Tor verschleiert die IP-Adressen und Standorte der Benutzer, indem es den Datenverkehr durch ein weltweites Netzwerk verschlüsselter Tunnel leitet, das von einer Legion freiwilliger Knoten überwacht wird. Dies führt zu einem hohen Grad an Anonymität, sodass Benutzeraktivitäten nahezu nicht nachvollziehbar sind.

Sicherheit: Das Vorhandensein verschlüsselter Tunnel und kontinuierlicher IP-Rotation stärkt den Schutz vor Überwachung und Verfolgung. Der Datenverkehr durchläuft mehrere Verschlüsselungsebenen, wodurch Abhör- und Überwachungsversuche verhindert werden. Das Netzwerk ist selbst bei einer Knotenkompromittierung widerstandsfähig.

Benutzererfahrung: Der Prozess des Herunterladens und Konfigurierens von Tor ist relativ einfach. Seine Benutzeroberfläche, die Firefox ESR ähnelt, bietet einen vertrauten Zugang zu dunklen Websites, die die .onion-Domain nutzen. Eine florierende Benutzergemeinschaft erhöht die Verfügbarkeit umfassender Dokumentation und Support.

Hauptmerkmale

- Onion-Routing verbirgt IP und Standort.

- Keine Protokollierung der Netzwerkaktivität.

- Zugriff auf dunkle Websites mit der Endung .onion.

- Integrierte Brückenrelais in zensierten Regionen.

- Integrierter VPN- und Fingerabdruckschutz.

Einschränkungen:

- Die Browsing-Geschwindigkeit kann aufgrund der Routing-Verschlüsselung beeinträchtigt werden.

- Mögliche Gefährdung durch unverschlüsselte Daten über böswillige Exit-Knoten.

- Einige Mainstream-Websites versuchen, den Tor-Zugriff zu blockieren.

2. I2P

I2P, Auch bekannt als das Invisible Internet Project, handelt es sich um einen beeindruckenden Darknet-Browser, der Tor ähnelt. Es verwendet Knoblauch-Routing und -Verschlüsselung, wobei dunkle Websites durch das Suffix .i2p gekennzeichnet sind.

Datenschutz: I2P leitet den Datenverkehr über ein dezentrales Peer-to-Peer-Netzwerk, verstärkt durch mehrschichtige Verschlüsselung, was die Nachverfolgung von Aktivitäten zunichte macht. Jeder Aspekt des I2P-Betriebs ist von einer Ende-zu-Ende-Verschlüsselung umgeben, sogar Netzwerkdatenbankabfragen.

Sicherheit: I2P-Kanäle verwenden eine Ende-zu-Ende-Verschlüsselung für den gesamten Datenverkehr. Die Netzwerkdatenbank ist über Knoten verteilt und durch Verschlüsselung geschützt. Undurchdringlichkeit gegenüber gegnerischen Kräften ist ein vorrangiges Ziel.

Benutzererfahrung: Das Einrichten von I2P erweist sich im Vergleich zu Tor als komplizierter und die Benutzeroberfläche ist zwar funktional, verfügt aber nicht über den benutzerfreundlichen Schliff von Tor. Die Dokumentation tendiert zum Technischen.

Hauptmerkmale

- Knoblauch-Routing-Mechanismus für Anonymität.

- Vollständig dezentrale Peer-to-Peer-Netzwerkarchitektur.

- Verborgene .i2p-Websites und -Dienste.

- Durchdringende Ende-zu-Ende-verschlüsselte Tunnel.

Einschränkungen:

- In verschiedenen Szenarien weist I2P im Vergleich zu Tor eine langsamere Leistung auf.

- Das globale Peer-Netzwerk von I2P verblasst im Vergleich zu Tor.

- Mit der I2P-Nutzung geht eine steilere Lernkurve einher.

3. Mutiger Browser

Trotzen, ein Open-Source-Webbrowser auf Chromium-Basis, legt großen Wert auf den Datenschutz. Es verfügt über eine optionale integrierte Tor-Registerkarte für geheime Surfsitzungen.

Datenschutz: Standardmäßig blockiert Brave Tracker und Werbung beim herkömmlichen Surfen strikt. Der Tor-Tab leitet den Datenverkehr durch das Tor-Netzwerk und erhöht so die Anonymität bei sensiblen Browsing-Sitzungen.

Sicherheit: Brave verfügt über robuste Sicherheitsfunktionen, wie z. B. die universelle HTTPS-Durchsetzung. Die Integration von Tor führt bei Aktivierung eine zusätzliche Verschlüsselungsebene ein.

Benutzererfahrung: Brave verfügt über eine benutzerfreundliche Oberfläche, die an Chrome erinnert, und ermöglicht die mühelose Aktivierung des Tor-Tabs „Privat“ über die Einstellungen für beschleunigtes anonymes Surfen.

Hauptmerkmale

- Tor Private Tabs integrieren das Tor-Routing nahtlos.

- Standardmäßige Blockierung von Trackern und Werbung.

- Einbindung der HTTPS Everywhere-Verschlüsselungserweiterung.

- Optionales Brave-Rewards-System für Beiträge zu Websites.

Einschränkungen:

- Erweiterte Konfigurationsoptionen für Tor fehlen.

- Begrenzte Isolierung zwischen Tor- und Nicht-Tor-Browsing.

- Verwendet dasselbe Browserprofil, was potenzielle Datenschutzrisiken birgt.

4. Opera-Browser

Opera, ein weit verbreiteter, plattformübergreifender Webbrowser, verfügt über einen integrierten VPN-Dienst. Es erweitert Teilfunktionen für den Dark-Web-Zugriff über sein VPN.

Datenschutz: Das native Opera VPN verbirgt Ihre IP-Adresse, indem es den Datenverkehr über Remote-Server leitet und so die Anonymität erhöht. Benutzer haben die Freiheit, VPN-Serverstandorte auszuwählen, wodurch ihre Online-Präsenz weiter verschleiert wird.

Sicherheit: VPN-Verschlüsselung schützt den Datenverkehr vor Überwachung und Überwachung. Es werden keine Aufzeichnungen über Aktivitäten oder Verbindungen geführt.

Benutzererfahrung: Die Aktivierung des integrierten VPN ist ein Kinderspiel und erfordert einen einfachen Klick. Allerdings sind die Möglichkeiten zur Konfiguration von VPN-Servern etwas eingeschränkt.

Hauptmerkmale

- Ein inkorporiertes, grenzenloses VPN-Service.

- Zugriff auf über 2,000 VPN-Serverstandorte weltweit.

- Einsatz einer robusten 256-Bit-AES-Verschlüsselung.

- Keine Aktivität oder Verkehrsprotokollierung.

Einschränkungen:

- Die VPN-Sicherheit kann als schlechter als die Verschlüsselung von Tor angesehen werden.

- Das VPN-Netzwerk von Opera umfasst weniger Server als kostenpflichtige Dienste.

- Das Eigentum an Remote-Servern liegt beim VPN-Unternehmen.

5. Epischer Browser

Epischer Browser, das sich strikt dem Datenschutz verschrieben hat, integriert integrierte Proxy-Unterstützung. Es erleichtert den Zugriff auf ausgewählte Dark-Web-Inhalte über globale Proxyserver.

Datenschutz: Epic kann den Datenverkehr über über verschiedene Kontinente verteilte Proxyserver leiten und dabei die IP-Adresse des Benutzers verbergen. Dies bietet zwar ein gewisses Maß an Anonymität, entspricht jedoch nicht den Tor- oder VPN-Standards.

Sicherheit: Die Verschlüsselung fungiert als Bollwerk zwischen dem Browser und den Proxyservern und schützt den Datenverkehr vor Überwachung und Datenerfassung.

Benutzererfahrung: Die Aktivierung der Proxy-Unterstützung und die Auswahl der Serverstandorte erweisen sich als bemerkenswert einfach und verfügen über eine übersichtliche und benutzerfreundliche Oberfläche.

Hauptmerkmale

- Nahtlose Integration von Proxyservern.

- Mühelose Proxy-Aktivierung mit einem einzigen Klick.

- Ermächtigung zur Auswahl von Proxy-Server-Standorten.

- Effektive Blockade von Trackern und Werbung.

- Keine Protokollierung der Benutzeraktivitäten.

Einschränkungen:

- Die Optionen für Proxyserver sind äußerst begrenzt.

- Proxys sind weniger sicher als Tor oder VPNs.

- Fehlende .onion-Routing-Funktionen.

6. GNU IceCat

GNU IceCat ist ein modifizierter Firefox-Browser, der sich der Privatsphäre und Freiheit widmet und aus dem GNU-Open-Source-Projekt hervorgegangen ist.

Datenschutz: IceCat zeichnet sich dadurch aus, dass es Analysedienste und Telemetrie deaktiviert, die Daten an Mozilla übertragen. Diese Änderungen erhöhen die Datenschutzstandards über die des Standard-Firefox hinaus.

Sicherheit: IceCat baut auf der robusten Sicherheitsarchitektur von Firefox auf und integriert möglicherweise Erweiterungen wie Tor zur Verschlüsselung.

Benutzererfahrung: IceCat verfügt über eine Benutzeroberfläche, die kaum von Firefox zu unterscheiden ist, und vermittelt ein Gefühl der Vertrautheit. Allerdings ist die Einrichtung von Datenschutzerweiterungen mit einem gewissen Aufwand verbunden.

Hauptmerkmale

- Deaktivierung von Analyse- und Trackingdiensten.

- Transparenter Open-Source-Code.

- Kompatibilität mit wichtigen Add-ons wie Tor und VPN.

- Befreiung von Urheberrechtsbeschränkungen und DRM.

Einschränkungen:

- Für VPN- und Tor-Erweiterungen ist eine manuelle Einrichtung obligatorisch.

- Es fehlen integrierte Dark-Web-Routing-Funktionen.

- Genießt im Vergleich zu Tor weniger Anerkennung und eine kleinere Community.

7. Comodo-Drache

Comodo Dragon, basierend auf Chromium, ist ein Browser, der auf Sicherheit und Datenschutz ausgerichtet ist. Es enthält Funktionen für den Dark-Web-Zugriff über Erweiterungen.

Datenschutz: Es zeichnet sich durch das Blockieren von Werbung, Trackern und bösartigen Websites aus. Die Datenschutzeinstellungen ermöglichen die Deaktivierung der Datenfreigabe.

Sicherheit: Comodo Dragon nutzt die Container-Isolation, um den Schaden im Falle einer Schadsoftware-Ansteckung zu mindern. Der Browser verfügt außerdem über robuste Antivirenfunktionen.

Benutzererfahrung: Die Chrome-ähnliche Benutzeroberfläche ist sehr vertraut. Allerdings erfordert der Dark-Web-Zugriff die Installation von Erweiterungen wie Tor.

Hauptmerkmale

- Effektive Blockierung von Werbung, Trackern und bösartigen Websites.

- Container, die Malware isolieren und deren Auswirkungen abschwächen.

- Datenschutzeinstellungen, die die Datenerfassung behindern.

- Kompatibilität mit VPN- und Tor-Erweiterungen.

Einschränkungen:

- Verlassen Sie sich auf Add-ons für den Dark-Web-Zugriff.

- Der Closed-Source-Charakter des Browsers schränkt die Transparenz ein.

- Eigentumsverhältnisse zu einem Werbeunternehmen.

8. SRWare Eisen

SRWare Iron, ein weiterer Chromium-basierter Browser, der sich stark auf den Datenschutz konzentriert, eliminiert Google-Tracking-Dienste und UI-Änderungen.

Datenschutz: Es beseitigt Google-Dienste wie Google Analytics, Absturzberichte und Rechtschreibprüfung. Die Datenübertragung an Google ist stark eingeschränkt, was ein Gefühl der Transparenz vermittelt.

Sicherheit: Unter Beibehaltung des Kernsicherheitsmodells von Chromium enthält SRWare Iron Werbe- und Skriptblocker für erhöhte Sicherheit.

Benutzererfahrung: Die Benutzeroberfläche ist nahezu identisch mit der von Chrome und vermittelt den Benutzern ein Gefühl der Vertrautheit. Der Weg zum Dark-Web-Zugriff erfordert jedoch die Installation von Erweiterungen.

Hauptmerkmale

- Entfernung von Google-Diensten und -Änderungen.

- Optionen zum Blockieren von Skripten und Werbung.

- Zahlreiche erweiterte Optionen für die Datenschutzkonfiguration.

- Kompatibilität mit Tor- und VPN-Erweiterungen.

Einschränkungen:

- Abhängigkeit von Plugins für Dark-Web-Zugriff.

- Ein weniger gefeierter Browser mit einer kleineren Benutzergemeinschaft.

- Stützt sich weiterhin auf den Chromium-Motor.

9. Wasserfuchs

Wasserfuchs, ein Open-Source-Browser, der auf den Grundlagen von Firefox basiert, legt großen Wert auf den Datenschutz. Es entfällt die Analysedienste von Mozilla.

Datenschutz: Waterfox deaktiviert Telemetrie-, Analyse- und Windows-Datenerfassungsdienste, wodurch die an Mozilla gesendeten Daten erheblich reduziert werden.

Sicherheit: Waterfox nutzt das vorhandene Sicherheits-Framework von Firefox und kann Erweiterungen für die Verschlüsselung integrieren.

Benutzererfahrung: Die Benutzeroberfläche spiegelt Firefox stark wider. Die Konfiguration von VPN oder Tor erfordert jedoch einen gewissen manuellen Einrichtungsaufwand.

Hauptmerkmale

- Eliminierung von Analyse- und Trackingdiensten.

- Verbesserte Leistungsoptimierung.

- Eine etablierte Codebasis, die auf Firefox basiert.

- Kompatibilität mit wichtigen Datenschutzerweiterungen.

Einschränkungen:

- Eine manuelle Einrichtung ist zwingend erforderlich Zugang zum Darknet.

- Eine kleinere Community im Vergleich zu Firefox und Tor.

- Nicht ausschließlich für die Nutzung im Dark Web konzipiert.

10. Darknet-Proxy

Darknet-Proxy, eine unkomplizierte Tor-Proxy-Site, bietet Zugriff auf das Dark Web, ohne dass eine Installation erforderlich ist.

Datenschutz: Es verschleiert Ihre IP-Adresse, indem es den Datenverkehr über das Tor-Netzwerk leitet und so ein Mindestmaß an Anonymität gewährleistet. Eine Client-Verschlüsselung fehlt jedoch auffällig.

Sicherheit: Der Dienst basiert vollständig auf der Tor-Netzwerkverschlüsselung und verfügt nicht über eine clientseitige Verschlüsselung und Isolierung.

Benutzererfahrung: Keine Installation erforderlich; Laden Sie einfach die Seite und beginnen Sie mit dem Surfen. Allerdings bleiben die Anpassungsmöglichkeiten begrenzt.

Hauptmerkmale

- Ein unkomplizierter webbasierter Tor-Proxy.

- Keine Installationsvoraussetzungen.

- Schneller Zugriff auf dunkle Websites.

- Ein paar Anpassungsmöglichkeiten.

Einschränkungen:

- Der Funktionsumfang ist im Vergleich zum umfassenden Tor-Browser äußerst spärlich.

- Es besteht das Risiko, dass der Standort eingestellt oder geschlossen wird.

- Keine clientseitige Sicherheit und Isolation.

Das Darknet-Browser-Panorama: Eine vergleichende Analyse

| Browser | Foundation | Dark-Web-Mechanismus | Open Source | Nachteile |

|---|---|---|---|---|

| Tor-Browser | Firefox | Zwiebel-Routing | Ja | ⭐⭐⭐⭐⭐ |

| I2P | Maßgeschneidert | Knoblauch-Routing | Ja | ⭐⭐⭐⭐⭐ |

| Trotzen | Chrom | Tor-Integration | Teil- | ⭐⭐⭐⭐ |

| Opera | Chrom | VPN | Nein | ⭐⭐⭐⭐ |

| Episch | Chrom | Proxy | Nein | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Add-ons | Ja | ⭐⭐⭐ |

| Comodo Dragon | Chrom | Add-ons | Nein | ⭐⭐⭐ |

| SRWare Iron | Chrom | Add-ons | Meistens | ⭐⭐ |

| Wasserfuchs | Firefox | Add-ons | Ja | ⭐⭐ |

| Darknet-Proxy | Maßgeschneidert | Tor | Nein | ⭐⭐ |

Häufig gestellte Fragen zum Darknet-Browser

Der Zugriff auf das Dark Web ist an sich nicht illegal. Andererseits ist es illegal, das Dark Web für kriminelle Zwecke zu nutzen oder an illegale Inhalte zu gelangen. Es ist wichtig zu erkennen, dass Darknet-Browser wie Tor zuverlässige Optionen zur Wahrung der Anonymität bieten.

Durch das Verbergen von IP-Adressen und das Senden von Datenverkehr über verschlüsselte Tunnel bieten Darknet-Browser wie Tor ein hohes Maß an Anonymität. Eine vollständige Anonymität ist jedoch immer noch nicht erreichbar. Der Wunsch der Geheimdienste, Tor-Benutzer zu deanonymisieren, unterstreicht die Notwendigkeit strenger Sicherheitsmaßnahmen.

Mehrschichtige Verschlüsselung und IP-Maskierung über Onion- oder Garlic-Routing machen es äußerst schwierig, Dark-Web-Aktivitäten bestimmten Benutzern zuzuordnen. Situationen wie Firewalls, Malware, falsche Einstellungen oder Benutzerfehler bergen jedoch das Risiko einer Offenlegung der Identität. Fortgeschrittene internationale Gegner könnten ebenfalls die Anonymität gefährden.

Ja, Darknet-Browser wie Tor erleichtern den Zugriff auf reguläre Internetseiten. Dennoch kann es aufgrund der IP-Maskierung so aussehen, als würden Benutzer von einem anderen Standort aus eine Verbindung herstellen, was möglicherweise dazu führt, dass einige Websites versuchen, Tor-Benutzer zu blockieren und so den Zugriff einzuschränken.

Die NSA und andere internationale Spionageorganisationen können dem Darknet nicht vollständig entkommen. Durch die Einführung strenger Sicherheitsmaßnahmen kann jedoch praktische Anonymität erreicht werden. Anstatt von raffinierten Gegnern ins Visier genommen zu werden, schützen Tor und andere Darknets Benutzer vor weitreichender Überwachung.

Zu den inhärenten Risiken der Nutzung des Dark Web gehören die Ansteckung mit Viren, Identitätsdiebstahl, Betrug und der Kontakt mit rechtswidrigen oder unmoralischen Inhalten. Benutzer müssen vorsichtig sein, was die von ihnen besuchten Websites und die heruntergeladenen Dateien angeht. Darüber hinaus kann eine Deanonymisierung aufgrund von Browserfehlern möglich sein.

Zusammenfassung

Darknet-Browser bieten Zugriff auf das Dark Web und ermöglichen anonymes Surfen. Mit diesen Browsern können unterrepräsentierte Gruppen ihr Recht auf freie Meinungsäußerung wahrnehmen, sie bergen jedoch auch das Risiko von Cyberkriminalität. Daher ist es wichtig, die Vor- und Nachteile sorgfältig abzuwägen, bevor man sich auf Dark-Web-Aktivitäten einlässt. Nutzen Sie starke Anonymitätsmechanismen und berücksichtigen Sie die ethischen und rechtlichen Auswirkungen, um Risiken zu reduzieren.

Haftungsausschluss

Im Einklang mit der Richtlinien des Trust-ProjektsBitte beachten Sie, dass die auf dieser Seite bereitgestellten Informationen nicht als Rechts-, Steuer-, Anlage-, Finanz- oder sonstige Beratung gedacht sind und nicht als solche interpretiert werden sollten. Es ist wichtig, nur so viel zu investieren, wie Sie sich leisten können, zu verlieren, und im Zweifelsfall eine unabhängige Finanzberatung einzuholen. Für weitere Informationen empfehlen wir einen Blick auf die Allgemeinen Geschäftsbedingungen sowie die Hilfe- und Supportseiten des Herausgebers oder Werbetreibenden. MetaversePost ist einer genauen, unvoreingenommenen Berichterstattung verpflichtet, die Marktbedingungen können sich jedoch ohne Vorankündigung ändern.

Über den Autor

Damir ist Teamleiter, Produktmanager und Redakteur bei Metaverse Post, behandelt Themen wie KI/ML, AGI, LLMs, Metaverse und Web3-bezogene Felder. Seine Artikel ziehen jeden Monat ein riesiges Publikum von über einer Million Nutzern an. Er scheint ein Experte mit 10 Jahren Erfahrung in SEO und digitalem Marketing zu sein. Damir wurde in Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto und andere Publikationen. Als digitaler Nomade reist er zwischen den Vereinigten Arabischen Emiraten, der Türkei, Russland und der GUS. Damir hat einen Bachelor-Abschluss in Physik, der ihm seiner Meinung nach die Fähigkeiten zum kritischen Denken vermittelt hat, die er braucht, um in der sich ständig verändernden Landschaft des Internets erfolgreich zu sein.

Weitere Artikel

Damir ist Teamleiter, Produktmanager und Redakteur bei Metaverse Post, behandelt Themen wie KI/ML, AGI, LLMs, Metaverse und Web3-bezogene Felder. Seine Artikel ziehen jeden Monat ein riesiges Publikum von über einer Million Nutzern an. Er scheint ein Experte mit 10 Jahren Erfahrung in SEO und digitalem Marketing zu sein. Damir wurde in Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto und andere Publikationen. Als digitaler Nomade reist er zwischen den Vereinigten Arabischen Emiraten, der Türkei, Russland und der GUS. Damir hat einen Bachelor-Abschluss in Physik, der ihm seiner Meinung nach die Fähigkeiten zum kritischen Denken vermittelt hat, die er braucht, um in der sich ständig verändernden Landschaft des Internets erfolgreich zu sein.