Стек технологий конфиденциальности на базе ZK откроет новую эру программного обеспечения, говорит генеральный директор Verida Крис Уэр

Коротко

Крис Уэр, генеральный директор Verida, подчеркивает важность контроля пользователей, шифрования и использования доказательств с нулевым разглашением для предотвращения утечки данных.

Сегодня растет беспокойство по поводу нарушения данных и нарушения конфиденциальности в централизованных системах, которые являются сложными, состоят из множества компонентов и часто затрагивают тысячи сотрудников с разными уровнями доступа к данным. Большинство взломов являются результатом социальной инженерии, нацеленной в первую очередь на сотрудников.

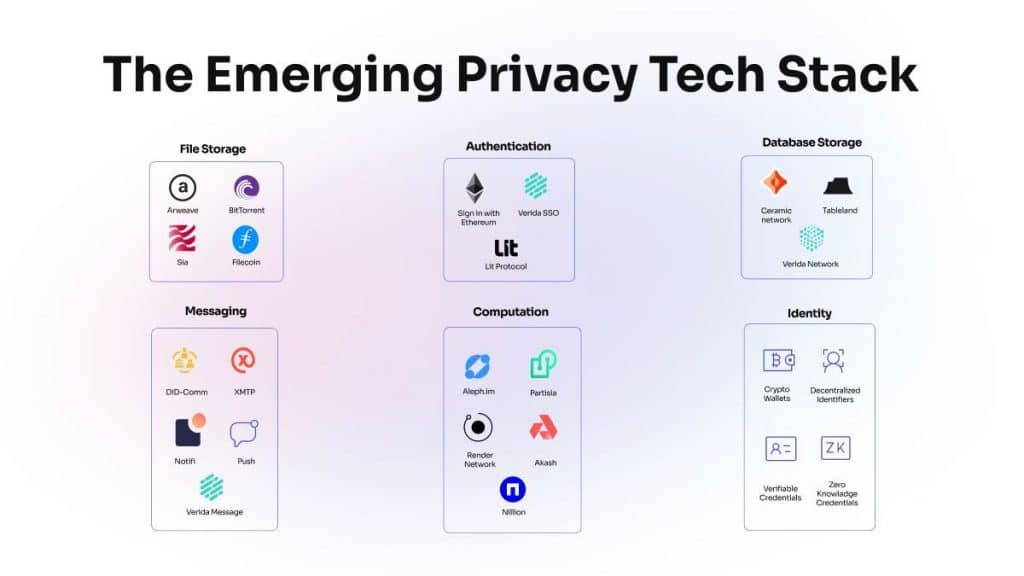

Это привело к внедрению стека технологий конфиденциальности в сфере безопасности, предлагающего улучшенный контроль и защиту как для частных лиц, так и для предприятий.

В беседе с Metaverse Post – Крис Вир, Генеральный директор Верида подчеркнул, что стек технологий конфиденциальности представляет собой преобразующую силу, которая может открыть новую эру разработки программного обеспечения, где контроль пользователей, безопасность данных и конфиденциальность будут иметь приоритет.

Verida — это полнофункциональная среда разработки и децентрализованная сеть персональных данных для Web3.

«Представьте себе утечку данных на централизованной платформе, например взлом, когда хакер получает доступ ко всей системе, ставя под угрозу данные каждого пользователя. Это серьезная проблема, поскольку одна уязвимость раскрывает информацию каждого. Однако в новом стеке технологий обеспечения конфиденциальности данные децентрализованы и принадлежат отдельным пользователям. Следовательно, нарушение безопасности затрагивает только одного человека, что делает воздействие гораздо более локализованным и управляемым», — сказал Крис Уэр. Metaverse Post.

«Важно отметить, что значительная часть взломов связана с кражей паролей. В новом стеке технологий обеспечения конфиденциальности пароли постепенно заменяются на более крупные ключи шифрования и закрытые ключи, что делает их практически невозможными для взлома. Этот сдвиг в сочетании с устранением паролей и контрольных вопросов повышает общую безопасность и конфиденциальность конечных пользователей», — добавил он.

Одним из ключевых компонентов стека технологий конфиденциальности является децентрализованная идентификация, которая гарантирует, что личная информация пользователя защищена и управляется исключительно пользователем, используя закрытый ключ, уникальный для каждого пользователя. Этот сдвиг не только дает пользователям возможность контролировать ситуацию, но и создает основу для безопасный и прозрачное цифровое взаимодействие.

Роль доказательств с нулевым разглашением в стеке технологий конфиденциальности

Доказательства с нулевым разглашением информации являются важнейшим элементом стека технологий обеспечения конфиденциальности, позволяя пользователям делиться только той информацией, которая необходима для доступа к услуге. Эта технология использует криптографические методы, снижая риск раскрытия конфиденциальной информации и повышая безопасность за счет хранения с нулевым знанием учетные данные в децентрализованных базах данных.

Подчеркивая это влияние, Крис Уэр сказал: «Сегодня, когда мы обмениваемся данными, нам приходится делиться самой фактической информацией. Например, если я хочу доказать, что мне больше 18 лет, мне, вероятно, придется предоставить вам паспорт или водительские права, предоставив значительный объем информации обо мне только для того, чтобы доказать свой возраст».

«С другой стороны, учетные данные с нулевым разглашением действуют по-другому. Он использует передовую математику и позволяет двум сторонам общаться, что позволяет мне доказать третьей стороне, что мне больше 18 лет, не раскрывая никакой фактической информации, даже моего имени», — добавил он.

Еще одним важным элементом стека технологий конфиденциальности являются децентрализованные базы данных, которые обладают уникальной способностью снижать риски кибербезопасности по сравнению с их централизованными аналогами. Суть их силы заключается в передаче контроля непосредственно в руки пользователей посредством закрытых ключей, создавая крепость безопасности и конфиденциальности.

В отличие от централизованных баз данных, которые требуют безоговорочного доверия к компании, децентрализованные системы работают по модели, ориентированной на пользователя. В этой парадигме предприятия и приложения должны явно запрашивать у пользователя разрешение на доступ к данным, создавая чувство уверенности в себе. конфиденциальность данных. Этот подход резко контрастирует с распространенными проблемами нарушений безопасности на централизованных платформах, где одно нарушение может поставить под угрозу данные всех пользователей.

«Мы уже наблюдаем растущую осведомленность пользователей об уязвимостях, с которыми сталкиваются их данные в Интернете, включая риски взлома и нарушений безопасности данных. Эта повышенная осведомленность побудит пользователей осознанно рассматривать продукты и услуги, с которыми они взаимодействуют», — сказал Крис Уэр из Verida.

«Безопасность — это интересный аспект, который часто упускают из виду, пока он не становится проблемой. Дальновидные компании инвестируют в переход к этой новой децентрализованной модели, используя возможность получить преимущество над конкурентами, которые могут столкнуться с нарушениями безопасности», — добавил он.

По мере распространения приложений пользователи все больше осознают ценность контроля данных. Спрос на приложения, обеспечивающие доступность и полезность пользовательских данных, будет расти.

Отказ от ответственности

В соответствии с Руководство трастового проектаОбратите внимание, что информация, представленная на этой странице, не предназначена и не должна интерпретироваться как юридическая, налоговая, инвестиционная, финансовая или любая другая форма консультации. Важно инвестировать только то, что вы можете позволить себе потерять, и обращаться за независимой финансовой консультацией, если у вас есть какие-либо сомнения. Для получения дополнительной информации мы предлагаем обратиться к положениям и условиям, а также к страницам справки и поддержки, предоставленным эмитентом или рекламодателем. MetaversePost стремится предоставлять точную и объективную отчетность, однако рыночные условия могут быть изменены без предварительного уведомления.

Об авторе

Кумар — опытный технический журналист, специализирующийся на динамических пересечениях искусственного интеллекта и машинного обучения, маркетинговых технологий и новых областях, таких как криптография, блокчейн и NFTс. Имея более чем трехлетний опыт работы в отрасли, Кумар зарекомендовал себя в создании убедительных повествований, проведении содержательных интервью и предоставлении всеобъемлющей информации. Опыт Кумара заключается в создании эффективного контента, включая статьи, отчеты и исследовательские публикации для известных отраслевых платформ. Обладая уникальным набором навыков, сочетающим в себе технические знания и умение рассказывать истории, Кумар преуспевает в ясной и увлекательной передаче сложных технологических концепций разнообразной аудитории.

Другие статьи

Кумар — опытный технический журналист, специализирующийся на динамических пересечениях искусственного интеллекта и машинного обучения, маркетинговых технологий и новых областях, таких как криптография, блокчейн и NFTс. Имея более чем трехлетний опыт работы в отрасли, Кумар зарекомендовал себя в создании убедительных повествований, проведении содержательных интервью и предоставлении всеобъемлющей информации. Опыт Кумара заключается в создании эффективного контента, включая статьи, отчеты и исследовательские публикации для известных отраслевых платформ. Обладая уникальным набором навыков, сочетающим в себе технические знания и умение рассказывать истории, Кумар преуспевает в ясной и увлекательной передаче сложных технологических концепций разнообразной аудитории.