Pilha de tecnologia de privacidade baseada em ZK inaugurará uma nova era de software, afirma Chris Were, CEO da Verida

Em Breve

Chris Were, CEO da Verida, enfatiza o controle do usuário, a criptografia e o uso de provas de conhecimento zero para mitigar violações de dados.

Hoje, existem preocupações crescentes em torno violação de dados e violações de privacidade em sistemas centralizados, que são complexos, compreendendo numerosos componentes e muitas vezes envolvendo milhares de funcionários com níveis variados de acesso aos dados. A maioria dos hacks resulta de engenharia social, visando principalmente os funcionários.

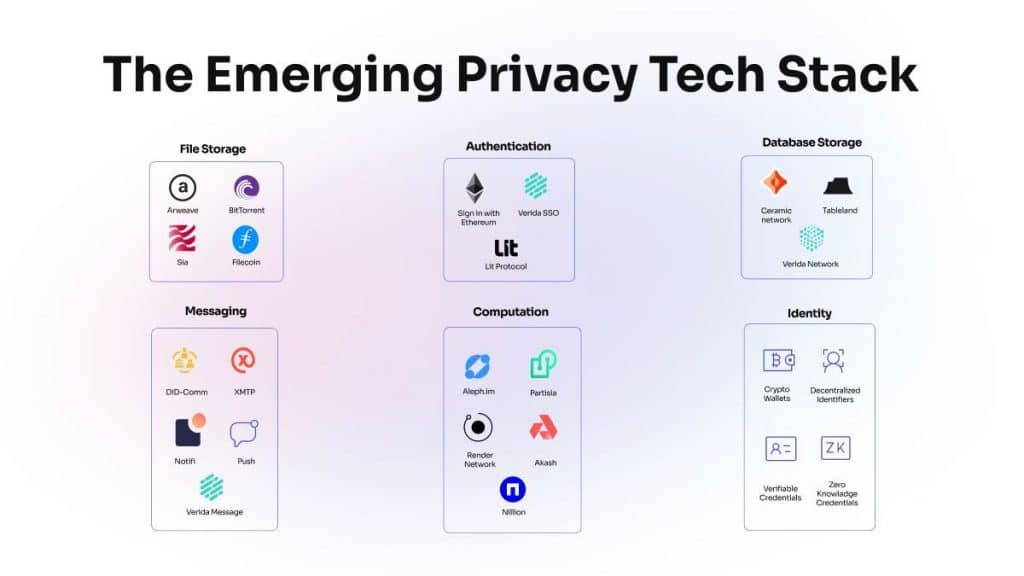

Isto levou à introdução da pilha de tecnologia de privacidade no cenário da segurança, oferecendo maior controle e proteção para indivíduos e empresas.

Em uma conversa com Metaverse Post - Chris era, CEO da verida destacou que a pilha de tecnologia de privacidade representa uma força transformadora que pode inaugurar uma nova era de desenvolvimento de software onde o controle do usuário, a segurança dos dados e a privacidade têm precedência.

Verida é uma estrutura de desenvolvimento full-stack e uma rede descentralizada de dados pessoais para Web3.

“Imagine uma violação de dados em uma plataforma centralizada como uma invasão em que um hacker obtém acesso a todo o sistema, comprometendo os dados de cada usuário. Este é um problema significativo, pois uma vulnerabilidade expõe as informações de todos. No entanto, na pilha emergente de tecnologia de privacidade, os dados são descentralizados, residindo com utilizadores individuais. Consequentemente, uma violação de segurança afeta apenas uma pessoa, tornando o impacto muito mais localizado e gerenciável”, disse Chris Were. Metaverse Post.

“É importante observar que uma parcela substancial dos hacks decorre do roubo de senhas. Na emergente pilha de tecnologia de privacidade, as senhas são eliminadas em favor de chaves de criptografia e chaves privadas maiores, tornando-as quase impossíveis de serem quebradas. Essa mudança, juntamente com a eliminação de senhas e questões de segurança, melhora a segurança geral e a privacidade dos usuários finais”, acrescentou.

Um dos principais componentes da pilha de tecnologia de privacidade é a identidade descentralizada e garante que as informações pessoais de um usuário sejam protegidas e gerenciadas exclusivamente pelo usuário, utilizando uma chave privada exclusiva para cada usuário. Essa mudança não apenas coloca os usuários no controle, mas também prepara o terreno para seguro e interações digitais transparentes.

Papel das provas de conhecimento zero na pilha de tecnologia de privacidade

As provas de conhecimento zero são um pilar crítico na pilha de tecnologia de privacidade, permitindo que os usuários compartilhem apenas as informações necessárias para acessar um serviço. Essa tecnologia utiliza métodos criptográficos, reduzindo o risco de exposição de informações confidenciais e aumentando a segurança ao armazenar conhecimento zero credenciais em bancos de dados descentralizados.

Destacando o impacto, Chris Were disse: “Hoje, quando partilhamos dados, temos de partilhar a própria informação. Por exemplo, se eu quiser provar que tenho mais de 18 anos de idade, provavelmente precisarei compartilhar com você um passaporte ou uma carteira de motorista, fornecendo uma quantidade significativa de informações sobre mim apenas para comprovar minha idade.”

“Uma credencial de conhecimento zero, por outro lado, funciona de maneira diferente. Utiliza matemática avançada e permite a comunicação entre duas partes, permitindo-me provar a terceiros que tenho mais de 18 anos sem revelar qualquer informação real, nem mesmo o meu nome”, acrescentou.

Outro elemento importante da pilha de tecnologia de privacidade são os bancos de dados descentralizados que têm uma capacidade única de mitigar os riscos de segurança cibernética quando comparados com os seus homólogos centralizados. A essência de sua força reside em colocar o controle diretamente nas mãos dos usuários por meio de chaves privadas, criando uma fortaleza de segurança e privacidade.

Ao contrário dos bancos de dados centralizados que exigem confiança implícita na empresa, os sistemas descentralizados operam num modelo centrado no usuário. Neste paradigma, as empresas e as aplicações devem procurar explicitamente a permissão do utilizador para aceder aos dados, promovendo um sentimento de confiança nos dados. privacidade de dados. Esta abordagem contrasta fortemente com os problemas predominantes de violações de segurança em plataformas centralizadas, onde uma única violação pode comprometer os dados de todos os utilizadores.

“Já estamos testemunhando uma conscientização crescente entre os usuários em relação às vulnerabilidades que seus dados enfrentam na Internet, incluindo os riscos de hackers e violações de segurança de dados. Essa maior conscientização levará os usuários a considerar conscientemente os produtos e serviços com os quais se envolvem”, disse Chris Were, da Verida.

“A segurança é um aspecto fascinante muitas vezes esquecido até se tornar um problema. As empresas com visão de futuro estão a investir na migração para este novo modelo descentralizado, aproveitando a oportunidade para ganhar vantagem sobre os concorrentes que podem enfrentar falhas de segurança”, acrescentou.

À medida que as aplicações proliferam, os utilizadores reconhecem cada vez mais o valor do controlo de dados. A demanda por aplicativos que facilitam a acessibilidade e utilidade dos dados do usuário está preparada para crescer.

Aviso Legal

Em linha com a Diretrizes do Projeto Trust, observe que as informações fornecidas nesta página não se destinam e não devem ser interpretadas como aconselhamento jurídico, tributário, de investimento, financeiro ou qualquer outra forma. É importante investir apenas o que você pode perder e procurar aconselhamento financeiro independente se tiver alguma dúvida. Para mais informações, sugerimos consultar os termos e condições, bem como as páginas de ajuda e suporte fornecidas pelo emissor ou anunciante. MetaversePost está comprometida com relatórios precisos e imparciais, mas as condições de mercado estão sujeitas a alterações sem aviso prévio.

Sobre o autor

Kumar é um jornalista de tecnologia experiente com especialização nas interseções dinâmicas de IA/ML, tecnologia de marketing e campos emergentes como criptografia, blockchain e NFTS. Com mais de 3 anos de experiência no setor, Kumar estabeleceu um histórico comprovado na elaboração de narrativas convincentes, na condução de entrevistas perspicazes e no fornecimento de insights abrangentes. A experiência de Kumar reside na produção de conteúdo de alto impacto, incluindo artigos, relatórios e publicações de pesquisa para plataformas importantes do setor. Com um conjunto único de habilidades que combina conhecimento técnico e narrativa, Kumar se destaca na comunicação de conceitos tecnológicos complexos para diversos públicos de maneira clara e envolvente.

Mais artigos

Kumar é um jornalista de tecnologia experiente com especialização nas interseções dinâmicas de IA/ML, tecnologia de marketing e campos emergentes como criptografia, blockchain e NFTS. Com mais de 3 anos de experiência no setor, Kumar estabeleceu um histórico comprovado na elaboração de narrativas convincentes, na condução de entrevistas perspicazes e no fornecimento de insights abrangentes. A experiência de Kumar reside na produção de conteúdo de alto impacto, incluindo artigos, relatórios e publicações de pesquisa para plataformas importantes do setor. Com um conjunto único de habilidades que combina conhecimento técnico e narrativa, Kumar se destaca na comunicação de conceitos tecnológicos complexos para diversos públicos de maneira clara e envolvente.