Pinakamahusay na 10 Dark Web Browser para sa Anonymous Deep Web Surfing

Sa madaling sabi

Sa gabay na ito, susuriin namin ang nangungunang 10 darknet browser ng 2023, sinusuri ang kanilang privacy, seguridad, at pagiging madaling gamitin.

Ang mga user ng Internet ay maaaring mag-surf sa dark web nang hindi nagpapakilala salamat sa mga dalubhasang darknet browser. Sinusuportahan ng dark web ang anonymity at malayang pananalita, ngunit nagho-host din ito ng ilegal at imoral na nilalaman.

| Mga Tip sa Pro |

|---|

| 1. Tuklasin ang Top 15 na Libre Mga App ng Password Manager ng 2023 |

| 2. Galugarin ang Nangungunang 10 VPN na Iniakma para sa Mga May hawak ng Crypto sa 2023, Pagtiyak ng Walang Kompromiso na Seguridad. |

Nilalayon ng artikulong ito na magbigay ng masusing pagsusuri sa nangungunang sampung darknet browser para sa 2023, i-rate ang mga ito ayon sa mga pamantayan sa privacy, seguridad, at kakayahang magamit. Tatalakayin namin ang mahusay na detalye tungkol sa mga benepisyo at kawalan ng bawat browser, na sinusuportahan ng isang kapaki-pakinabang na talahanayan ng paghahambing.

Paglalahad ng Enigma: The Dark Web at Darknet

Ang pariralang "dark web" ay tumutukoy sa isang rehiyon ng mga website at content na makikita sa mga overlay na network na kilala bilang darknets, kung saan ang pag-access ay nangangailangan ng partikular na software, setup, o awtorisasyon. Sa pamamagitan ng paggamit ng onion routing at maraming layer ng encryption para itago ang mga pangalan at lokasyon ng mga user, nagbibigay ang darknets ng lihim at hindi kilalang komunikasyon.

Mga Pangunahing Iluminasyon tungkol sa dark web

- Naa-access lamang sa pamamagitan ng mga darknet browser tulad ng Tor o I2P, na gumagamit ng mga natatanging routing protocol.

- Kinikilala bilang isang hub para sa mga labag sa batas na pagtugis tulad ng mga merkado ng ipinagbabawal na gamot at panghihimasok sa cyber.

- Naglalaman din ng mga lehitimong pagsisikap tulad ng whistleblowing at pagpapahayag ng hindi pagsang-ayon sa mga mapang-aping rehimen.

- Pinapadali ang nakatagong diskurso, sa gayon ay pinangangalagaan ang pagkapribado, ngunit sabay-sabay na nag-iingat ng potensyal para sa mga ipinagbabawal na aktibidad.

Gayunpaman, kinakailangang kilalanin na ang dark web ay isa ring kaharian kung saan nakikipag-ugnayan ang ilang user para sa hindi lehitimo o walang prinsipyong layunin:

- Mga Cybercrime Market: Pinapadali ng mga merkado ng Darknet ang ipinagbabawal na kalakalan ng narcotics, armas, at kontrabando.

- Pag-hack at Malware: Ang Darknets ay nagpapakalat ng mga tool para sa pag-hack, malware, at ang purloin na data o mga kredensyal.

- Pinansyal na Malfeasance: Nagiging hub ang dark web para sa pagnanakaw ng pagkakakilanlan, pag-iwas sa buwis, at money laundering.

- Terorismo: Ang mga naka-encrypt na channel sa loob ng dark web ay maaaring mapadali ang mga aktibidad ng terorista.

Dito, ibinibigay namin ang nangungunang sampung darknet browser ng 2023, na maingat na inihambing sa mga pamantayan ng industriya para sa privacy, seguridad, at kakayahang magamit.

1. Tor Browser

Ang Tor browser tumatayo bilang kagalang-galang na luminary ng mga darknet browser, na gumagamit ng onion routing at encryption para sa walang kapantay na anonymity. Binuo sa ilalim ng aegis ng non-profit na proyektong Tor, na may sponsorship mula sa gobyerno ng US at iba't ibang organisasyon.

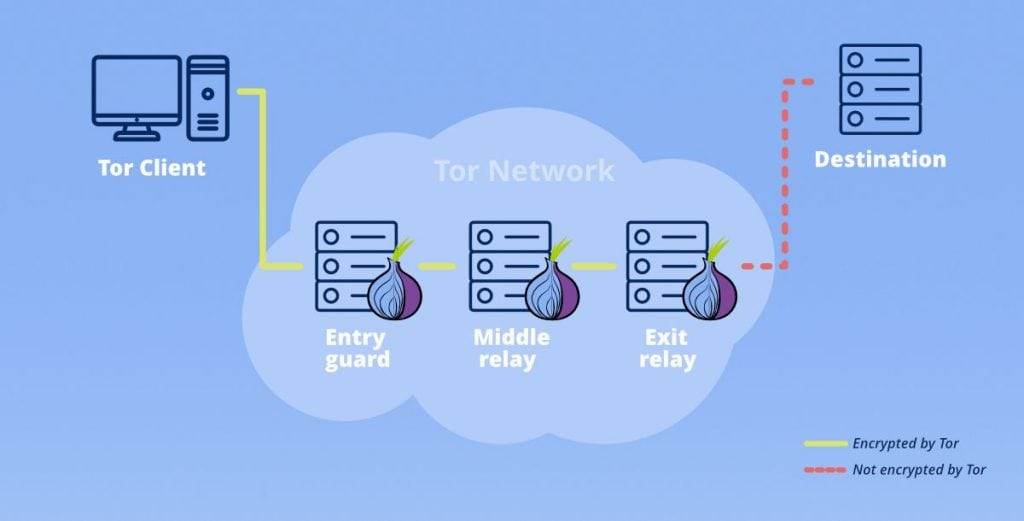

Privacy: Ang Tor ay nagtatakip ng mga IP address at lokasyon ng user sa pamamagitan ng pag-channel ng trapiko sa pamamagitan ng pandaigdigang network ng mga naka-encrypt na tunnel na pinangangasiwaan ng isang legion ng mga volunteer node. Nagbubunga ito ng mataas na antas ng hindi pagkakilala, na ginagawang halos hindi masubaybayan ang mga aktibidad ng user.

Katiwasayan: Ang pagkakaroon ng mga naka-encrypt na tunnel at tuluy-tuloy na pag-ikot ng IP ay nagpapatibay ng mga depensa laban sa pagsubaybay at pagsubaybay. Ang trapiko ay sumasailalim sa maraming layer ng pag-encrypt, pagpigil sa pagharang at pagsubaybay sa mga pagtatangka. Ang network ay nagpapakita ng katatagan kahit na sa harap ng node compromise.

Karanasan ng User: Ang proseso ng pag-download at pag-configure ng Tor ay medyo diretso. Ang user interface nito, na kahawig ng Firefox ESR, ay nagbibigay ng pamilyar na gateway sa madilim na mga web site na gumagamit ng .onion na domain. Ang isang umuunlad na komunidad ng gumagamit ay nagdaragdag sa pagkakaroon ng komprehensibong dokumentasyon at suporta.

Key Tampok:

- Ang pagruruta ng sibuyas ay nagtatago ng IP at lokasyon.

- Zero logging ng aktibidad ng network.

- Access sa .onion-ending dark web site.

- Pinagsama-samang mga relay ng tulay sa mga na-censor na rehiyon.

- In-built na VPN at proteksyon sa fingerprinting.

Limitasyon:

- Maaaring magdusa ang bilis ng pag-browse dahil sa pag-encrypt ng pagruruta.

- Potensyal na pagkakalantad sa hindi naka-encrypt na data sa pamamagitan ng mga malisyosong exit node.

- Ang ilang mga pangunahing website ay nagsisikap na harangan ang pag-access sa Tor.

2. I2P

I2P, kilala rin bilang Invisible Internet Project, ay nakatayo bilang isang mabigat na darknet browser na katulad ng Tor. Gumagamit ito ng pagruruta at pag-encrypt ng bawang, na may mga madilim na web site na tinutukoy ng .i2p suffix.

Pagkapribado: Ang I2P ay nagpapastol ng trapiko sa pamamagitan ng a desentralisadong peer-to-peer network, pinatibay ng layered encryption, nakakalito sa mga pagsisikap na masubaybayan ang mga aktibidad. Ang bawat aspeto ng operasyon ng I2P ay nababalot ng end-to-end na pag-encrypt, maging ang mga pagtatanong sa database ng network.

Katiwasayan: Ang mga channel ng I2P ay gumagamit ng end-to-end na pag-encrypt para sa lahat ng trapiko. Ang database ng network ay nakakalat sa mga node at may kalasag sa pag-encrypt. Ang pagiging impervious sa mga puwersa ng kalaban ay isang pangunahing layunin.

Karanasan ng User: Ang pag-set up ng I2P ay nagpapatunay na mas masalimuot kumpara sa Tor, at ang user interface nito, habang gumagana, ay kulang sa user-friendly na polish ng Tor. Ang dokumentasyon ay nakahilig sa teknikal.

Key Tampok:

- Mekanismo ng pagruruta ng bawang para sa hindi pagkakilala.

- Ganap na desentralisadong arkitektura ng peer-to-peer network.

- Nakatagong .i2p na mga website at serbisyo.

- Malaganap na mga end-to-end na naka-encrypt na tunnel.

Limitasyon:

- Sa iba't ibang mga sitwasyon, ang I2P ay nagpapakita ng mas mabagal na pagganap kumpara sa Tor.

- Ang pandaigdigang peer network ng I2P ay nababawasan kumpara sa Tor.

- Ang isang mas matarik na curve sa pag-aaral ay kasama ng paggamit ng I2P.

3. Matapang na Browser

Matapang, isang open-source na web browser na nakabatay sa Chromium, ay naglalagay ng malinaw na diin sa privacy. Isinasama nito ang isang opsyonal na pinagsamang tab na Tor para sa mga sesyon ng lihim na pagba-browse.

Privacy: Bilang default, matatag na hinaharangan ng Brave ang mga tracker at advertisement sa panahon ng kumbensyonal na pagba-browse. Ang tab na Tor ay nag-funnel ng trapiko sa pamamagitan ng network ng Tor, na nagpapataas ng hindi pagkakilala sa panahon ng mga sensitibong sesyon ng pagba-browse.

Katiwasayan: Ipinagmamalaki ng Brave ang mahusay na mga tampok sa seguridad, tulad ng pangkalahatang pagpapatupad ng HTTPS. Ang pagsasama ng Tor ay nagpapakilala ng karagdagang layer ng encryption kapag na-activate.

Karanasan ng User: Gamit ang user-friendly na interface na nakapagpapaalaala sa Chrome, ginagawang walang hirap ng Brave ang pagpapagana sa Tor private tab sa pamamagitan ng mga setting para sa pinabilis na anonymous na pagba-browse.

Key Tampok:

- Walang putol na isinasama ng Tor Private Tabs ang pagruruta ng Tor.

- Default na pagharang ng mga tracker at advertisement.

- Pagsasama ng extension ng pag-encrypt ng HTTPS Everywhere.

- Opsyonal na Brave Rewards system para sa pag-aambag sa mga website.

Limitasyon:

- Ang mga advanced na opsyon sa pagsasaayos para sa Tor ay wala.

- Limitadong paghihiwalay sa pagitan ng Tor at non-Tor na pagba-browse.

- Nagbabahagi ng parehong profile ng browser, na naglalagay ng mga potensyal na panganib sa privacy.

4. Opera Browser

Opera, isang malawak na niyakap, multi-platform na web browser, ay sumasaklaw sa isang built-in na serbisyo ng VPN. Pinapalawak nito ang bahagyang mga kakayahan para sa madilim na pag-access sa web sa pamamagitan ng VPN nito.

Pagkapribado: Itinatago ng katutubong Opera VPN ang iyong IP address sa pamamagitan ng pag-funnel ng trapiko sa pamamagitan ng mga malalayong server, na nagpapalaki ng hindi pagkakilala. Ang mga gumagamit ay nagtataglay ng kalayaan na pumili ng mga lokasyon ng server ng VPN, na higit pang pinalalabo ang kanilang presensya sa online.

Katiwasayan: Pinoprotektahan ng VPN encryption ang trapiko laban sa pagsubaybay at pagsubaybay. Walang mga talaan ng aktibidad o koneksyon ang pinananatili.

Karanasan ng User: Ang pag-activate ng built-in na VPN ay madali, na nangangailangan ng isang simpleng pag-click. Gayunpaman, ang mga pagpipilian para sa pag-configure ng mga server ng VPN ay medyo limitado.

Key Tampok:

- Isang incorporated, walang hangganan Serbisyo ng VPN.

- Pag-access sa higit sa 2,000 mga lokasyon ng VPN server sa buong mundo.

- Paggamit ng matatag na 256-bit AES encryption.

- Kawalan ng aktibidad o pag-log ng trapiko.

Limitasyon:

- Ang seguridad ng VPN ay maaaring ituring na mas mababa kaysa sa pag-encrypt ng Tor.

- Ang VPN network ng Opera ay sumasaklaw sa mas kaunting mga server kaysa sa mga bayad na serbisyo.

- Ang pagmamay-ari ng mga malalayong server ay nauukol sa kumpanya ng VPN.

5. Epic Browser

Epic browser, matatag na nakatuon sa privacy, isinasama ang built-in na suporta sa proxy. Pinapadali nito ang pag-access upang pumili ng madilim na nilalaman ng web sa pamamagitan ng mga pandaigdigang proxy server.

Pagkapribado: Maaaring i-channel ng Epic ang trapiko sa pamamagitan ng mga proxy server na nakakalat sa iba't ibang kontinente, na itinatago ang IP address ng user. Habang nagbibigay ito ng kaunting anonymity, kulang ito sa mga pamantayan ng Tor o VPN.

Katiwasayan: Ang pag-encrypt ay tumatayo bilang bulwark sa pagitan ng browser at mga proxy server, na nagpapatibay ng trapiko laban sa pagsubaybay at pagkolekta ng data.

Karanasan ng Gumagamit: Ang pag-activate ng suporta sa proxy at pagpili ng mga lokasyon ng server ay nagpapatunay na napakasimple, na may malinis at madaling gamitin na interface.

Key Tampok:

- Walang putol na pagsasama ng mga proxy server.

- Walang hirap na pag-activate ng proxy sa isang pag-click.

- Empowerment na pumili ng mga lokasyon ng proxy server.

- Epektibong pagbara sa mga tagasubaybay at mga ad.

- Kawalan ng pag-log ng aktibidad ng user.

Limitasyon:

- Ang mga pagpipilian sa proxy server ay labis na limitado.

- Ang mga proxy ay hindi gaanong ligtas kaysa sa Tor o VPN.

- Kakulangan ng .onion routing capabilities.

6. GNU IceCat

GNU IceCat nakatayo bilang isang binagong browser ng Firefox na nakatuon sa privacy at kalayaan, na isinilang mula sa open-source na proyekto ng GNU.

Privacy: Mahusay ang IceCat sa hindi pagpapagana ng mga serbisyo ng analytics at telemetry na nagpapadala ng data sa Mozilla. Ang mga pagbabagong ito ay nagtataas ng mga pamantayan sa pagkapribado na higit pa sa mga iniaalok ng karaniwang Firefox.

Katiwasayan: Bumubuo ang IceCat sa matatag na arkitektura ng seguridad ng Firefox, na posibleng may kasamang mga extension gaya ng Tor para sa pag-encrypt.

Karanasan ng User: Ipinagmamalaki ang isang interface na halos hindi makilala sa Firefox, ang IceCat ay nagbibigay ng pakiramdam ng pagiging pamilyar. Gayunpaman, ang pag-setup ng mga extension ng privacy ay nangangailangan ng antas ng pagsisikap.

Key Tampok:

- Hindi pagpapagana ng mga serbisyo ng analytics at pagsubaybay.

- Transparent, open-source code.

- Pagkatugma sa mga pangunahing add-on tulad ng Tor at VPN.

- Paglaya mula sa mga hadlang sa copyright at DRM.

Limitasyon:

- Ang manu-manong pag-setup ay ipinag-uutos para sa mga extension ng VPN at Tor.

- Walang built-in na dark web routing na mga kakayahan.

- Tinatangkilik ang hindi gaanong pagkilala at mas maliit na komunidad kumpara sa Tor.

7. Comodo Dragon

komportableng dragon, na pinagbabatayan sa Chromium, ay isang browser na nakatuon sa seguridad at privacy. Isinasama nito ang mga kakayahan para sa madilim na pag-access sa web sa pamamagitan ng mga extension.

Privacy: Mahusay ito sa pagharang sa mga advertisement, tracker, at malisyosong website. Pinahihintulutan ng mga setting ng privacy ang hindi pagpapagana ng pagbabahagi ng data.

Seguridad: Gumamit ang Comodo Dragon ng container isolation para mabawasan ang pinsala sakaling magkaroon ng malware. Ipinagmamalaki din ng browser ang matatag na kakayahan ng antivirus.

Karanasan ng User: Napakarami ng pagiging pamilyar sa interface na tulad ng Chrome. Gayunpaman, ipinag-uutos ng dark web access ang pag-install ng mga extension gaya ng Tor.

Key Tampok:

- Epektibong pagharang sa mga advertisement, tracker, at malisyosong website.

- Mga lalagyan na nagbubukod at nagpapagaan sa epekto ng malware.

- Mga setting ng privacy na pumipigil sa pagkolekta ng data.

- Pagkatugma sa mga extension ng VPN at Tor.

Limitasyon:

- Umaasa sa mga add-on para sa dark web access.

- Nililimitahan ng closed-source na kalikasan ng browser ang transparency.

- Ang pagmamay-ari ay may kaugnayan sa isang kumpanya ng advertising.

8. SRWare Iron

SRWare Iron, isa pang browser na nakabatay sa Chromium na masigasig na nakatuon sa privacy, inaalis ang mga serbisyo sa pagsubaybay ng Google at mga pagbabago sa UI.

Pagkapribado: Inaalis nito ang mga serbisyo ng Google gaya ng Google Analytics, pag-uulat ng pag-crash, at pagsuri sa pagbabaybay. Ang paghahatid ng data sa Google ay mahigpit na pinipigilan, na nagbibigay ng kahulugan ng transparency.

Seguridad: Habang pinapanatili ang pangunahing modelo ng seguridad ng Chromium, isinasama ng SRWare Iron ang mga ad at script blocker para sa mas mataas na seguridad.

Karanasan ng Gumagamit: Ang interface, na halos kapareho ng Chrome, ay nagbibigay sa mga user ng pakiramdam ng pagiging pamilyar. Gayunpaman, ang paglalakbay sa madilim na pag-access sa web ay nangangailangan ng pag-install ng mga extension.

Key Tampok:

- Pag-alis ng mga serbisyo at pagbabago ng Google.

- Mga opsyon para sa pagharang ng mga script at advertisement.

- Napakaraming advanced na pagpipilian sa configuration ng privacy.

- Pagkakatugma sa mga extension ng Tor at VPN.

Limitasyon:

- Dependency sa mga plugin para sa dark web access.

- Isang hindi gaanong sikat na browser na may mas maliit na komunidad ng user.

- Patuloy na sumandal sa Chromium engine.

9. WaterScript

Waterfox, isang open-source na browser na binuo sa mga pundasyon ng Firefox, ay inuuna ang privacy. Kinukuha nito ang mga serbisyo ng analytics ng Mozilla.

Pagkapribado: Hindi pinapagana ng Waterfox ang telemetry, analytics, at mga serbisyo sa pagkolekta ng data ng Windows, na makabuluhang binabawasan ang data na ipinadala sa Mozilla.

Katiwasayan: Gamit ang umiiral na balangkas ng seguridad ng Firefox, maaaring isama ng Waterfox ang mga extension para sa pag-encrypt.

Karanasan ng User: Ang interface ay malapit na sumasalamin sa Firefox. Gayunpaman, ang pag-configure ng VPN o Tor ay nangangailangan ng antas ng manu-manong pag-setup.

Key Tampok:

- Pag-aalis ng analytics at mga serbisyo sa pagsubaybay.

- Pinahusay na pag-optimize ng pagganap.

- Isang itinatag na codebase na naka-root sa Firefox.

- Pagkatugma sa mga pangunahing extension ng privacy.

Limitasyon:

- Ang manu-manong pag-setup ay sapilitan para sa madilim na pag-access sa web.

- Isang mas maliit na komunidad kumpara sa Firefox at Tor.

- Hindi eksklusibong idinisenyo para sa madilim na paggamit ng web.

10. Darknet Proxy

Darknet Proxy, isang hindi kumplikadong Tor proxy site, ay nag-aalok ng access sa dark web nang hindi nangangailangan ng pag-install.

Pagkapribado: Sinasaklaw nito ang iyong IP address sa pamamagitan ng pagdidirekta ng trapiko sa pamamagitan ng Tor network, na nagbibigay ng kaunting anonymity. Gayunpaman, ang pag-encrypt ng kliyente ay kapansin-pansing wala.

Seguridad: Ang serbisyo ay ganap na umaasa sa Tor network encryption at walang client-side encryption at isolation.

Karanasan ng User: Walang kinakailangang pag-install; i-load lang ang page at simulan ang pag-browse. Gayunpaman, nananatiling limitado ang mga opsyon sa pagpapasadya.

Key Tampok:

- Isang direktang web-based na Tor proxy.

- Zero installation prerequisite.

- Mabilis na pag-access sa madilim na mga website.

- Ang isang smattering ng mga pagpipilian sa pagpapasadya.

Limitasyon:

- Ang hanay ng tampok ay labis na kalat kumpara sa komprehensibong Tor Browser.

- Mayroong panganib ng paghinto o pagsasara ng site.

- Kawalan ng seguridad sa panig ng kliyente at paghihiwalay.

Ang Darknet Browser Panorama: Isang Comparative Analysis

| Browser | Pundasyon | Dark Web Mechanism | Open Source | Mga Disbentaha |

|---|---|---|---|---|

| Tor Browser | Firefox | Pagruruta ng sibuyas | Oo | ⭐⭐⭐⭐⭐ |

| I2P | Pasadya | Pagruruta ng Bawang | Oo | ⭐⭐⭐⭐⭐ |

| Matapang | Kromo | Pagsasama ng Tor | Bahagyang | ⭐⭐⭐⭐ |

| Opera | Kromo | VPN | Hindi | ⭐⭐⭐⭐ |

| mahabang tula | Kromo | Kahalili | Hindi | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Add-ons | Oo | ⭐⭐⭐ |

| komportableng dragon | Kromo | Add-ons | Hindi | ⭐⭐⭐ |

| SRWare Iron | Kromo | Add-ons | Karamihan | .. |

| Waterfox | Firefox | Add-ons | Oo | .. |

| Darknet Proxy | Pasadya | Tor | Hindi | .. |

Mga FAQ sa Darknet Browser

Ang pag-access sa dark web ay hindi labag sa sarili at sa sarili nito. Sa kabilang banda, labag sa batas ang paggamit ng dark web para sa mga layuning kriminal o upang makakuha ng ilegal na nilalaman. Mahalagang kilalanin na ang mga darknet browser tulad ng Tor ay nagbibigay ng mga mapagkakatiwalaang opsyon para sa pagpapanatili ng anonymity.

Sa pamamagitan ng pagtatago ng mga IP address at pagpapadala ng trapiko sa pamamagitan ng mga naka-encrypt na tunnel, nag-aalok ang mga darknet browser tulad ng Tor ng mataas na antas ng pagiging hindi nagpapakilala. Gayunpaman, hindi pa rin matamo ang kumpletong anonymity. Ang pagnanais ng mga serbisyo ng paniktik na alisin ang pagkakakilanlan ng mga gumagamit ng Tor ay nagha-highlight sa pangangailangan ng pagsasagawa ng mahigpit na mga hakbang sa seguridad.

Ang layered encryption at IP masking sa pamamagitan ng onion o garlic routing ay nagpapahirap sa pag-link ng dark web activities sa mga partikular na user. Gayunpaman, ang mga sitwasyon kabilang ang mga firewall, malware, ng mga maling setup, o error ng user ay nagbibigay ng panganib ng pagsisiwalat ng pagkakakilanlan. Ang mga advanced na internasyonal na kalaban ay maaari ring ikompromiso ang hindi pagkakilala.

Oo, pinapadali ng mga darknet browser tulad ng Tor ang pag-access sa mga regular na internet site. Gayunpaman, dahil sa IP masking, maaaring lumitaw ang mga user na kumonekta mula sa ibang lokasyon, na posibleng humahantong sa ilang site na sinusubukang harangan ang mga user ng Tor, na nililimitahan ang pag-access.

Ang NSA at iba pang mga internasyonal na organisasyon ng espiya ay hindi maaaring ganap na maiwasan ang darknet. Gayunpaman, sa pagpapatibay ng mahigpit na mga hakbang sa kaligtasan, maaaring makamit ang praktikal na hindi pagkakilala. Sa halip na ma-target ng mga sopistikadong kalaban, pinoprotektahan ng Tor at iba pang darknet ang mga user mula sa malawakang pagsubaybay.

Kabilang sa mga likas na panganib ng paggamit ng dark web ang pagiging malantad sa mga virus, pagnanakaw ng pagkakakilanlan, mga scam, at pakikipag-ugnayan sa labag sa batas o imoral na nilalaman. Kailangang maging maingat ang mga user tungkol sa mga website na binibisita nila at sa mga file na kanilang dina-download. Higit pa rito, maaaring maging posible ang deanonymization bilang resulta ng mga flaws ng browser.

Konklusyon

Ang mga browser ng Darknet ay nagbibigay ng access sa dark web at nagbibigay-daan para sa hindi kilalang pagba-browse. Ang mga browser na ito ay nagbibigay-daan sa mga hindi gaanong kinatawan na grupo na tamasahin ang kanilang karapatan sa malayang pagpapahayag, ngunit nagdadala din sila ng panganib ng cybercrime. Samakatuwid, napakahalaga na maingat na balansehin ang mga benepisyo at kawalan bago makisali sa aktibidad ng dark web. Gumamit ng malakas na mekanismo ng hindi nagpapakilala at isaalang-alang ang mga etikal at legal na epekto upang mabawasan ang mga panganib.

Pagtanggi sa pananagutan

Sa linya na may Mga alituntunin ng Trust Project, pakitandaan na ang impormasyong ibinigay sa pahinang ito ay hindi nilayon at hindi dapat bigyang-kahulugan bilang legal, buwis, pamumuhunan, pananalapi, o anumang iba pang paraan ng payo. Mahalagang mamuhunan lamang kung ano ang maaari mong mawala at humingi ng independiyenteng payo sa pananalapi kung mayroon kang anumang mga pagdududa. Para sa karagdagang impormasyon, iminumungkahi naming sumangguni sa mga tuntunin at kundisyon pati na rin sa mga pahina ng tulong at suporta na ibinigay ng nagbigay o advertiser. MetaversePost ay nakatuon sa tumpak, walang pinapanigan na pag-uulat, ngunit ang mga kondisyon ng merkado ay maaaring magbago nang walang abiso.

Tungkol sa Ang May-akda

Si Damir ang pinuno ng pangkat, tagapamahala ng produkto, at editor sa Metaverse Post, sumasaklaw sa mga paksa gaya ng AI/ML, AGI, LLMs, Metaverse, at Web3-mga kaugnay na larangan. Ang kanyang mga artikulo ay umaakit ng napakalaking madla na mahigit sa isang milyong user bawat buwan. Mukhang isa siyang eksperto na may 10 taong karanasan sa SEO at digital marketing. Nabanggit si Damir sa Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto, at iba pang publikasyon. Naglalakbay siya sa pagitan ng UAE, Turkey, Russia, at ng CIS bilang digital nomad. Nakamit ni Damir ang bachelor's degree sa physics, na pinaniniwalaan niyang nagbigay sa kanya ng mga kritikal na kasanayan sa pag-iisip na kailangan para maging matagumpay sa pabago-bagong tanawin ng internet.

Mas marami pang artikulo

Si Damir ang pinuno ng pangkat, tagapamahala ng produkto, at editor sa Metaverse Post, sumasaklaw sa mga paksa gaya ng AI/ML, AGI, LLMs, Metaverse, at Web3-mga kaugnay na larangan. Ang kanyang mga artikulo ay umaakit ng napakalaking madla na mahigit sa isang milyong user bawat buwan. Mukhang isa siyang eksperto na may 10 taong karanasan sa SEO at digital marketing. Nabanggit si Damir sa Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto, at iba pang publikasyon. Naglalakbay siya sa pagitan ng UAE, Turkey, Russia, at ng CIS bilang digital nomad. Nakamit ni Damir ang bachelor's degree sa physics, na pinaniniwalaan niyang nagbigay sa kanya ng mga kritikal na kasanayan sa pag-iisip na kailangan para maging matagumpay sa pabago-bagong tanawin ng internet.