Os 10 melhores navegadores Dark Web para navegação anônima na Deep Web

Em Breve

Neste guia, investigamos os 10 principais navegadores darknet de 2023, avaliando sua privacidade, segurança e facilidade de uso.

Os usuários da Internet podem navegar anonimamente na dark web graças a navegadores especializados na darknet. A dark web apoia o anonimato e a liberdade de expressão, mas também hospeda conteúdo ilegal e imoral.

| Dicas Pro |

|---|

| 1. Conheça os 15 Melhores Gratuitos Aplicativos gerenciadores de senhas de 2023 |

| 2. Explore o As 10 principais VPNs personalizadas para detentores de criptografia em 2023, Garantindo Segurança Incomprometida. |

Este artigo tem como objetivo fornecer uma análise completa dos dez principais navegadores darknet para 2023, classificando-os de acordo com os padrões de privacidade, segurança e usabilidade. Entraremos em detalhes sobre as vantagens e desvantagens de cada navegador, apoiados por uma útil tabela de comparação.

Desvendando o Enigma: A Dark Web e a Darknet

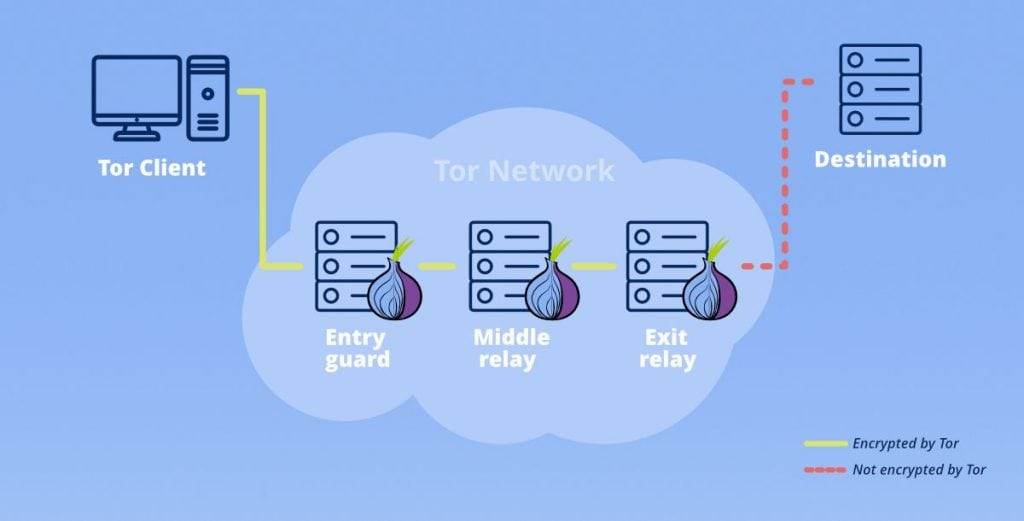

A frase “dark web” refere-se a uma região de sites e conteúdos encontrados em redes sobrepostas conhecidas como darknets, cujo acesso requer software, configurações ou autorização específicos. Através do uso de roteamento cebola e muitas camadas de criptografia para ocultar nomes e localizações de usuários, as darknets fornecem comunicação secreta e anônima.

Principais iluminações sobre a dark web

- Acessível apenas através de navegadores darknet como Tor ou I2P, empregando protocolos de roteamento distintos.

- Reconhecido como um centro para atividades ilegais, como mercados de drogas ilícitas e invasões cibernéticas.

- Também abriga iniciativas legítimas, como denúncias de irregularidades e expressões de dissidência em regimes opressivos.

- Facilita o discurso oculto, salvaguardando assim a privacidade, mas ao mesmo tempo abrigando potencial para atividades ilícitas.

No entanto, é imperativo reconhecer que a dark web é também um domínio onde alguns utilizadores se envolvem para fins ilegítimos ou inescrupulosos:

- Mercados do crime cibernético: Os mercados da Darknet facilitam o comércio ilícito de narcóticos, armas e contrabando.

- Hacking e malware: Darknets disseminam ferramentas para hackers, malware e dados ou credenciais roubados.

- Malfeitoria Financeira: A dark web se torna um centro para roubo de identidade, evasão fiscal e lavagem de dinheiro.

- Terrorismo: Canais criptografados na dark web podem facilitar atividades terroristas.

Aqui, fornecemos os dez principais navegadores darknet de 2023, que foram cuidadosamente comparados aos padrões da indústria em termos de privacidade, segurança e usabilidade.

1. Navegador Tor

A navegador Tor se destaca como o venerável luminar dos navegadores darknet, aproveitando o roteamento cebola e a criptografia para um anonimato incomparável. Desenvolvido sob a égide do projeto sem fins lucrativos Tor, com patrocínio do governo dos EUA e diversas organizações.

Privacidade: Tor oculta endereços IP e locais de usuários canalizando o tráfego através de uma rede mundial de túneis criptografados supervisionados por uma legião de nós voluntários. Isso produz um elevado nível de anonimato, tornando as atividades dos usuários quase impossíveis de rastrear.

Segurança: A presença de túneis criptografados e a rotação contínua de IP reforçam as defesas contra vigilância e rastreamento. O tráfego passa por múltiplas camadas de criptografia, frustrando tentativas de interceptação e monitoramento. A rede exibe resiliência mesmo diante do comprometimento do nó.

Experiência do Usuário: O processo de download e configuração do Tor é relativamente simples. Sua interface de usuário, semelhante ao Firefox ESR, fornece um portal familiar para sites obscuros que utilizam o domínio .onion. Uma comunidade de usuários próspera aumenta a disponibilidade de documentação e suporte abrangentes.

Características chaves:

- O roteamento Onion oculta IP e localização.

- Registro zero de atividade de rede.

- Acesso a sites obscuros com terminação .onion.

- Relés de ponte integrados em regiões censuradas.

- VPN integrada e proteção contra impressões digitais.

Limitações:

- A velocidade de navegação pode ser prejudicada devido à criptografia de roteamento.

- Exposição potencial a dados não criptografados por meio de nós de saída maliciosos.

- Alguns sites convencionais tentam bloquear o acesso ao Tor.

2.I2P

I2P, também conhecido como Invisible Internet Project, é um formidável navegador darknet semelhante ao Tor. Ele emprega roteamento e criptografia de alho, com sites obscuros indicados pelo sufixo .i2p.

Privacidade: O I2P orienta o tráfego através de um rede descentralizada ponto a ponto, fortalecido com criptografia em camadas, confundindo os esforços para rastrear atividades. Cada faceta da operação do I2P está envolta em criptografia de ponta a ponta, até mesmo consultas de banco de dados de rede.

Segurança: os canais I2P empregam criptografia ponta a ponta para todo o tráfego. O banco de dados da rede está disperso entre nós e protegido por criptografia. A impermeabilidade às forças adversárias é um objectivo primordial.

Experiência do Usuário: Configurar o I2P prova ser mais complexo em comparação com o Tor, e sua interface de usuário, embora funcional, carece do polimento amigável do Tor. A documentação tende para o técnico.

Características chaves:

- Mecanismo de roteamento de alho para anonimato.

- Arquitetura de rede ponto a ponto totalmente descentralizada.

- Sites e serviços .i2p ocultos.

- Túneis criptografados de ponta a ponta difundidos.

Limitações:

- Em vários cenários, o I2P apresenta desempenho mais lento em comparação ao Tor.

- A rede global de pares I2P é insignificante em comparação com o Tor.

- Uma curva de aprendizado mais acentuada acompanha o uso de I2P.

3. Brave navegador

Brave, um navegador de código aberto baseado em Chromium, dá grande ênfase à privacidade. Ele incorpora uma guia Tor integrada opcional para sessões de navegação clandestina.

Privacidade: por padrão, o Brave bloqueia firmemente rastreadores e anúncios durante a navegação convencional. A guia Tor canaliza o tráfego através da rede Tor, aumentando o anonimato durante sessões de navegação confidenciais.

Segurança: Brave possui recursos de segurança robustos, como aplicação universal de HTTPS. A integração do Tor introduz uma camada adicional de criptografia quando ativada.

Experiência do Usuário: Ostentando uma interface amigável que lembra o Chrome, o Brave facilita a ativação da guia privada do Tor por meio de configurações para navegação anônima rápida.

Características chaves:

- As guias privadas do Tor integram perfeitamente o roteamento do Tor.

- Bloqueio padrão de rastreadores e anúncios.

- Inclusão da extensão de criptografia HTTPS Everywhere.

- Sistema opcional Brave Rewards para contribuir com sites.

Limitações:

- As opções de configuração avançada do Tor estão ausentes.

- Isolamento limitado entre navegação Tor e não-Tor.

- Compartilha o mesmo perfil de navegador, apresentando riscos potenciais à privacidade.

4. Navegador Opera

Opera, um navegador multiplataforma amplamente adotado, abrange um serviço VPN integrado. Ele amplia recursos parciais para acesso à dark web por meio de sua VPN.

Privacidade: O Opera VPN nativo oculta seu endereço IP canalizando o tráfego através de servidores remotos, ampliando o anonimato. Os usuários têm a liberdade de selecionar locais de servidores VPN, ofuscando ainda mais sua presença online.

Segurança: A criptografia VPN protege o tráfego contra vigilância e monitoramento. Nenhum registro de atividade ou conexões é mantido.

Experiência do Usuário: ativar a VPN integrada é muito fácil, exigindo um simples clique. No entanto, as opções para configurar servidores VPN são um tanto limitadas.

Características chaves:

- Uma incorporação, sem limites Serviço VPN.

- Acesso a mais de 2,000 locais de servidores VPN em todo o mundo.

- Emprego de criptografia AES robusta de 256 bits.

- Ausência de atividade ou registro de tráfego.

Limitações:

- A segurança da VPN pode ser considerada inferior à criptografia do Tor.

- A rede VPN do Opera abrange menos servidores do que serviços pagos.

- A propriedade dos servidores remotos pertence à empresa VPN.

5. Navegador épico

Navegador épico, fortemente comprometido com a privacidade, integra suporte de proxy integrado. Facilita o acesso a conteúdo selecionado da dark web por meio de servidores proxy globais.

Privacidade: A Epic pode canalizar o tráfego através de servidores proxy dispersos por diversos continentes, ocultando o endereço IP do usuário. Embora isso proporcione um mínimo de anonimato, fica aquém dos padrões Tor ou VPN.

Segurança: A criptografia é o baluarte entre o navegador e os servidores proxy, fortalecendo o tráfego contra a vigilância e a coleta de dados.

Experiência de usuário: Ativar o suporte a proxy e selecionar locais de servidor é extremamente simples, com uma interface limpa e fácil de usar.

Características chaves:

- Integração perfeita de servidores proxy.

- Ativação de proxy sem esforço com um único clique.

- Capacitação para escolher locais de servidores proxy.

- Bloqueio eficaz de rastreadores e anúncios.

- Ausência de registro de atividades do usuário.

Limitações:

- As opções de servidor proxy são extremamente limitadas.

- Os proxies são menos seguros que Tor ou VPNs.

- Falta de recursos de roteamento .onion.

6.GNU IceCat

GNU IceCat é um navegador Firefox modificado, dedicado à privacidade e à liberdade, nascido do projeto de código aberto GNU.

Privacidade: IceCat é excelente em desabilitar serviços analíticos e telemetria que transmitem dados para a Mozilla. Essas modificações elevam os padrões de privacidade além daqueles oferecidos pelo Firefox padrão.

Segurança: IceCat baseia-se na arquitetura de segurança robusta do Firefox, incorporando potencialmente extensões como Tor para criptografia.

Experiência do Usuário: Com uma interface quase indistinguível do Firefox, o IceCat proporciona uma sensação de familiaridade. No entanto, a configuração de extensões de privacidade exige algum esforço.

Características chaves:

- Desativação de serviços de análise e rastreamento.

- Código transparente e de código aberto.

- Compatibilidade com os principais complementos como Tor e VPN.

- Liberação de restrições de direitos autorais e DRM.

Limitações:

- A configuração manual é obrigatória para extensões VPN e Tor.

- Não possui recursos integrados de roteamento da dark web.

- Goza de menos reconhecimento e de uma comunidade menor em comparação com o Tor.

7. Dragão de Comodo

Comodo Dragon, baseado no Chromium, é um navegador dedicado à segurança e privacidade. Ele incorpora recursos para acesso à dark web por meio de extensões.

Privacidade: é excelente no bloqueio de anúncios, rastreadores e sites maliciosos. As configurações de privacidade permitem desabilitar o compartilhamento de dados.

Segurança: O Comodo Dragon adota isolamento de contêiner para mitigar danos em caso de exposição a malware. O navegador também possui recursos antivírus robustos.

Experiência do usuário: A familiaridade é abundante na interface semelhante ao Chrome. No entanto, o acesso à dark web exige a instalação de extensões como o Tor.

Características chaves:

- Bloqueio eficaz de anúncios, rastreadores e sites maliciosos.

- Contêineres que isolam e mitigam o impacto do malware.

- Configurações de privacidade que dificultam a coleta de dados.

- Compatibilidade com extensões VPN e Tor.

Limitações:

- Dependendo de complementos para acesso à dark web.

- A natureza de código fechado do navegador limita a transparência.

- A propriedade está vinculada a uma empresa de publicidade.

8. Ferro SRWare

SRWare Ferro, outro navegador baseado em Chromium fortemente focado na privacidade, elimina os serviços de rastreamento do Google e modificações na interface do usuário.

Privacidade: Ele erradica os serviços do Google, como Google Analytics, relatórios de falhas e verificação ortográfica. A transmissão de dados para o Google é fortemente restringida, imbuindo uma sensação de transparência.

Segurança: Embora mantenha o modelo de segurança central do Chromium, o SRWare Iron incorpora bloqueadores de anúncios e scripts para maior segurança.

Experiência de usuário: A interface, quase idêntica à do Chrome, proporciona aos usuários uma sensação de familiaridade. No entanto, a jornada para o acesso à dark web requer a instalação de extensões.

Características chaves:

- Remoção de serviços do Google e modificações.

- Opções para bloquear scripts e anúncios.

- Abundantes opções de configuração de privacidade avançada.

- Compatibilidade com extensões Tor e VPN.

Limitações:

- Dependência de plugins para acesso à dark web.

- Um navegador menos famoso com uma comunidade de usuários menor.

- Continua a contar com o motor Chromium.

9. Raposa d'água

Waterfox, um navegador de código aberto baseado no Firefox, prioriza a privacidade. Ele exclui os serviços analíticos da Mozilla.

Privacidade: Waterfox desativa serviços de telemetria, análise e coleta de dados do Windows, diminuindo significativamente os dados enviados para a Mozilla.

Segurança: Aproveitando a estrutura de segurança existente do Firefox, o Waterfox pode incorporar extensões para criptografia.

Experiência do Usuário: A interface reflete de perto o Firefox. No entanto, configurar VPN ou Tor requer um certo grau de configuração manual.

Características chaves:

- Eliminação de serviços de análise e rastreamento.

- Otimização de desempenho aprimorada.

- Uma base de código estabelecida enraizada no Firefox.

- Compatibilidade com as principais extensões de privacidade.

Limitações:

- A configuração manual é obrigatória para acesso à dark web.

- Uma comunidade menor em comparação com Firefox e Tor.

- Não projetado exclusivamente para uso na dark web.

10. Proxy Darknet

Proxy Darknet, um site proxy Tor descomplicado, oferece acesso à dark web sem necessidade de instalação.

Privacidade: Ele oculta seu endereço IP direcionando o tráfego através da rede Tor, proporcionando um mínimo de anonimato. No entanto, a criptografia do cliente está visivelmente ausente.

Segurança: O serviço depende inteiramente da criptografia da rede Tor e carece de criptografia e isolamento do lado do cliente.

Experiência do Usuário: Nenhuma instalação é necessária; basta carregar a página e começar a navegar. No entanto, as opções de personalização permanecem limitadas.

Características chaves:

- Um proxy Tor simples baseado na web.

- Pré-requisitos de instalação zero.

- Acesso rápido a sites obscuros.

- Um punhado de opções de personalização.

Limitações:

- O conjunto de recursos é extremamente escasso em comparação com o abrangente navegador Tor.

- Existe o risco de descontinuação ou encerramento do local.

- Ausência de segurança e isolamento do lado do cliente.

O panorama do navegador Darknet: uma análise comparativa

| Navegador | Foundation | Mecanismo Dark Web | Open Source | Desvantagens |

|---|---|---|---|---|

| Tor Navegador | Firefox | Roteamento de cebola | Sim | ⭐⭐⭐⭐⭐ |

| I2P | Personalizadas | Roteamento de Alho | Sim | ⭐⭐⭐⭐⭐ |

| Brave | crômio | Integração Tor | Parcial | ⭐⭐⭐⭐ |

| Opera | crômio | VPN | Não | ⭐⭐⭐⭐ |

| Épico | crômio | procuração | Não | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Add-ons | Sim | ⭐⭐⭐ |

| Comodo Dragon | crômio | Add-ons | Não | ⭐⭐⭐ |

| SRWare Ferro | crômio | Add-ons | Principalmente | ⭐⭐ |

| Waterfox | Firefox | Add-ons | Sim | ⭐⭐ |

| Proxy Darknet | Personalizadas | Portão | Não | ⭐⭐ |

Perguntas frequentes sobre o navegador Darknet

Acessar a dark web não é ilegal por si só. Por outro lado, é ilegal utilizar a dark web para fins criminosos ou para obter conteúdos ilegais. É fundamental reconhecer que navegadores darknet como o Tor oferecem opções confiáveis para manter o anonimato.

Ao ocultar endereços IP e enviar tráfego através de túneis criptografados, navegadores darknet como o Tor oferecem um alto nível de anonimato. No entanto, o anonimato completo ainda é inatingível. O desejo dos serviços de inteligência de desanonimizar os usuários do Tor destaca a necessidade de tomar medidas de segurança rigorosas.

A criptografia em camadas e o mascaramento de IP por meio de roteamento cebola ou alho tornam extremamente difícil vincular atividades da dark web a usuários específicos. No entanto, situações que incluem firewalls, malware, configurações incorretas ou erros do usuário oferecem um risco de divulgação de identidade. Inimigos internacionais avançados também podem comprometer o anonimato.

Sim, navegadores darknet como o Tor facilitam o acesso a sites regulares da Internet. No entanto, devido ao mascaramento de IP, os usuários podem parecer se conectar de um local diferente, potencialmente levando alguns sites a tentarem bloquear usuários do Tor, limitando o acesso.

A NSA e outras organizações internacionais de espionagem não conseguem evitar completamente a darknet. Contudo, com a adoção de medidas rigorosas de segurança, o anonimato prático pode ser alcançado. Em vez de serem alvo de oponentes sofisticados, o Tor e outras darknets protegem os usuários da vigilância generalizada.

Os riscos inerentes ao uso da dark web incluem exposição a vírus, roubo de identidade, golpes e contato com conteúdo ilegal ou imoral. Os usuários precisam ser cautelosos com os sites que visitam e os arquivos que baixam. Além disso, a desanonimização pode ser possível como resultado de falhas do navegador.

Conclusão

Os navegadores Darknet fornecem acesso à dark web e permitem navegação anônima. Estes navegadores permitem que grupos sub-representados usufruam do seu direito à liberdade de expressão, mas também acarretam o risco de crimes cibernéticos. Portanto, é crucial equilibrar cuidadosamente os benefícios e as desvantagens antes de se envolver em atividades na dark web. Utilize mecanismos fortes de anonimato e leve em consideração as repercussões éticas e legais para reduzir os riscos.

Aviso Legal

Em linha com a Diretrizes do Projeto Trust, observe que as informações fornecidas nesta página não se destinam e não devem ser interpretadas como aconselhamento jurídico, tributário, de investimento, financeiro ou qualquer outra forma. É importante investir apenas o que você pode perder e procurar aconselhamento financeiro independente se tiver alguma dúvida. Para mais informações, sugerimos consultar os termos e condições, bem como as páginas de ajuda e suporte fornecidas pelo emissor ou anunciante. MetaversePost está comprometida com relatórios precisos e imparciais, mas as condições de mercado estão sujeitas a alterações sem aviso prévio.

Sobre o autor

Damir é o líder de equipe, gerente de produto e editor da Metaverse Post, abordando tópicos como AI/ML, AGI, LLMs, Metaverse e Web3-Campos relacionados. Seus artigos atraem um grande público de mais de um milhão de usuários todos os meses. Ele parece ser um especialista com 10 anos de experiência em SEO e marketing digital. Damir foi mencionado em Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e outras publicações. Ele viaja entre os Emirados Árabes Unidos, Turquia, Rússia e CEI como um nômade digital. Damir formou-se em física, o que ele acredita ter lhe dado as habilidades de pensamento crítico necessárias para ter sucesso no cenário em constante mudança da internet.

Mais artigos

Damir é o líder de equipe, gerente de produto e editor da Metaverse Post, abordando tópicos como AI/ML, AGI, LLMs, Metaverse e Web3-Campos relacionados. Seus artigos atraem um grande público de mais de um milhão de usuários todos os meses. Ele parece ser um especialista com 10 anos de experiência em SEO e marketing digital. Damir foi mencionado em Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e outras publicações. Ele viaja entre os Emirados Árabes Unidos, Turquia, Rússia e CEI como um nômade digital. Damir formou-se em física, o que ele acredita ter lhe dado as habilidades de pensamento crítico necessárias para ter sucesso no cenário em constante mudança da internet.