La pile technologique de confidentialité basée sur ZK ouvrira la voie à une nouvelle ère de logiciels, déclare Chris Were, PDG de Verida

En bref

Chris Were, PDG de Verida met l'accent sur le contrôle des utilisateurs, le cryptage et l'utilisation de preuves sans connaissance pour atténuer les violations de données.

Aujourd’hui, les préoccupations concernant les violations de données et les violations de la vie privée dans les systèmes centralisés, qui sont complexes, comprennent de nombreux composants et impliquent souvent des milliers d'employés avec différents niveaux d'accès aux données. La plupart des hacks résultent de l’ingénierie sociale, ciblant principalement les salariés.

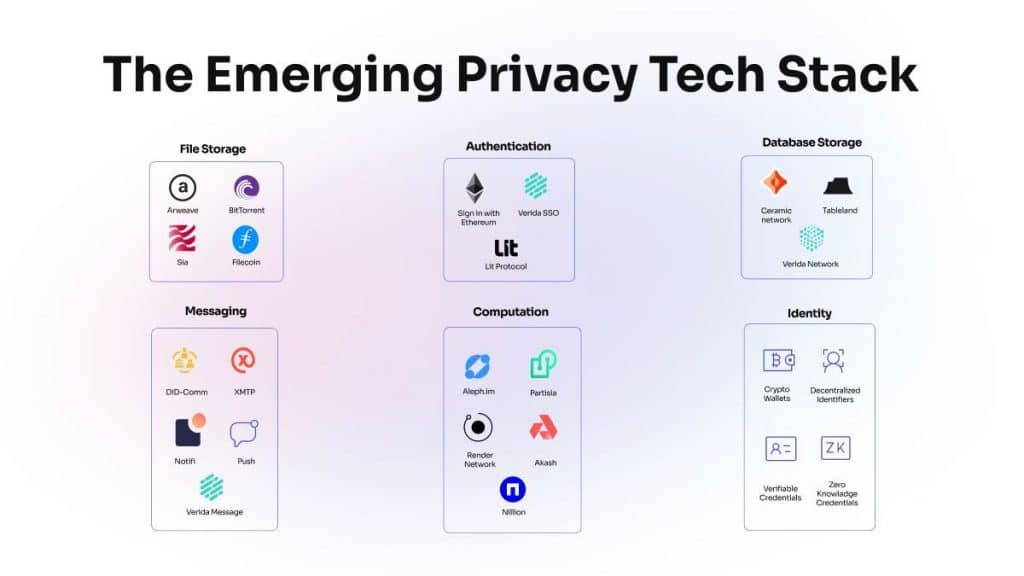

Cela a conduit à l’introduction de la pile technologique de confidentialité dans le paysage de la sécurité, offrant un contrôle et une protection améliorés aux particuliers et aux entreprises.

Dans une conversation avec Metaverse Post - Chris étaient, Chef de la direction Vérida a souligné que la pile technologique de confidentialité représente une force de transformation qui peut ouvrir la voie à une nouvelle ère de développement de logiciels où le contrôle des utilisateurs, la sécurité des données et la confidentialité priment.

Verida est un cadre de développement complet et un réseau de données personnelles décentralisé pour Web3.

« Imaginez une violation de données sur une plate-forme centralisée, comme une effraction où un pirate informatique accède à l’ensemble du système, compromettant les données de chaque utilisateur. Il s’agit d’un problème important, car une vulnérabilité expose les informations de chacun. Cependant, dans la nouvelle pile technologique de confidentialité, les données sont décentralisées et résident chez les utilisateurs individuels. Par conséquent, une faille de sécurité n’affecte qu’une seule personne, ce qui rend l’impact beaucoup plus localisé et gérable », a déclaré Chris Were. Metaverse Post.

« Il est important de noter qu’une part importante des piratages provient du vol de mots de passe. Dans la nouvelle pile technologique de confidentialité, les mots de passe sont progressivement supprimés au profit de clés de chiffrement et de clés privées plus grandes, ce qui les rend presque impossibles à déchiffrer. Ce changement, associé à l'élimination des phrases secrètes et des questions de sécurité, améliore la sécurité globale et la confidentialité des utilisateurs finaux », a-t-il ajouté.

L’un des éléments clés de la pile technologique de confidentialité est l’identité décentralisée et garantit que les informations personnelles d’un utilisateur sont sécurisées et gérées uniquement par l’utilisateur, en utilisant une clé privée unique à chaque utilisateur. Ce changement donne non seulement le contrôle aux utilisateurs, mais ouvre également la voie à sécurisé et des interactions numériques transparentes.

Rôle des preuves de connaissances nulles dans la pile technologique de confidentialité

Les preuves sans connaissance constituent un pilier essentiel de la pile technologique de confidentialité, permettant aux utilisateurs de partager uniquement les informations nécessaires pour accéder à un service. Cette technologie utilise des méthodes cryptographiques, réduisant le risque d'exposition d'informations sensibles et améliorant la sécurité en stockant connaissance zéro informations d’identification sur des bases de données décentralisées.

Soulignant l'impact, Chris Were a déclaré : « Aujourd'hui, lorsque nous partageons des données, nous devons partager les informations elles-mêmes. Par exemple, si je veux prouver que j’ai plus de 18 ans, je devrai probablement partager avec vous un passeport ou un permis de conduire, fournissant une quantité importante d’informations sur moi juste pour prouver mon âge.

« En revanche, un diplôme sans connaissance fonctionne différemment. Il utilise des mathématiques avancées et permet à deux parties de communiquer, ce qui me permet de prouver à un tiers que j’ai plus de 18 ans sans divulguer aucune information réelle, pas même mon nom », a-t-il ajouté.

Un autre élément important de la pile technologique de confidentialité concerne les bases de données décentralisées qui ont une capacité unique à atténuer les risques de cybersécurité par rapport à leurs homologues centralisées. L’essentiel de leur force réside dans le fait de placer le contrôle directement entre les mains des utilisateurs via des clés privées, créant ainsi une forteresse de sécurité et de confidentialité.

Contrairement aux bases de données centralisées qui exigent une confiance implicite dans l'entreprise, les systèmes décentralisés fonctionnent selon un modèle centré sur l'utilisateur. Dans ce paradigme, les entreprises et les applications doivent explicitement demander l'autorisation des utilisateurs pour accéder aux données, favorisant ainsi un sentiment de confiance dans confidentialité des données. Cette approche contraste fortement avec les problèmes courants de failles de sécurité sur les plateformes centralisées, où une seule faille peut compromettre les données de tous les utilisateurs.

« Nous constatons déjà une prise de conscience croissante des utilisateurs concernant les vulnérabilités auxquelles leurs données sont confrontées sur Internet, notamment les risques de piratage et de failles de sécurité des données. Cette prise de conscience accrue incitera les utilisateurs à réfléchir consciemment aux produits et services avec lesquels ils interagissent », a déclaré Chris Were de Verida.

« La sécurité est un aspect fascinant, souvent négligé jusqu'à devenir un problème. Les entreprises avant-gardistes investissent dans la migration vers ce nouveau modèle décentralisé, saisissant l’opportunité de prendre l’avantage sur leurs concurrents susceptibles d’être confrontés à des failles de sécurité », a-t-il ajouté.

À mesure que les applications prolifèrent, les utilisateurs reconnaissent de plus en plus la valeur du contrôle des données. La demande d’applications facilitant l’accessibilité et l’utilité des données utilisateur est sur le point de croître.

Clause de non-responsabilité

En ligne avec la Lignes directrices du projet de confiance, veuillez noter que les informations fournies sur cette page ne sont pas destinées à être et ne doivent pas être interprétées comme des conseils juridiques, fiscaux, d'investissement, financiers ou toute autre forme de conseil. Il est important d’investir uniquement ce que vous pouvez vous permettre de perdre et de demander des conseils financiers indépendants en cas de doute. Pour plus d'informations, nous vous suggérons de vous référer aux conditions générales ainsi qu'aux pages d'aide et de support mises à disposition par l'émetteur ou l'annonceur. MetaversePost s'engage à fournir des rapports précis et impartiaux, mais les conditions du marché sont susceptibles de changer sans préavis.

A propos de l'auteur

Kumar est un journaliste technologique expérimenté spécialisé dans les intersections dynamiques de l'IA/ML, de la technologie marketing et des domaines émergents tels que la cryptographie, la blockchain et NFTs. Avec plus de 3 ans d'expérience dans l'industrie, Kumar a fait ses preuves dans l'élaboration de récits convaincants, la conduite d'entretiens perspicaces et la fourniture d'informations complètes. L'expertise de Kumar réside dans la production de contenu à fort impact, notamment des articles, des rapports et des publications de recherche pour des plateformes industrielles de premier plan. Doté d’un ensemble de compétences uniques combinant connaissances techniques et narration, Kumar excelle dans la communication de concepts technologiques complexes à des publics divers de manière claire et engageante.

Plus d'articles

Kumar est un journaliste technologique expérimenté spécialisé dans les intersections dynamiques de l'IA/ML, de la technologie marketing et des domaines émergents tels que la cryptographie, la blockchain et NFTs. Avec plus de 3 ans d'expérience dans l'industrie, Kumar a fait ses preuves dans l'élaboration de récits convaincants, la conduite d'entretiens perspicaces et la fourniture d'informations complètes. L'expertise de Kumar réside dans la production de contenu à fort impact, notamment des articles, des rapports et des publications de recherche pour des plateformes industrielles de premier plan. Doté d’un ensemble de compétences uniques combinant connaissances techniques et narration, Kumar excelle dans la communication de concepts technologiques complexes à des publics divers de manière claire et engageante.