De 10 bästa mörka webbläsarna för anonym djup webbsurfning

I korthet

I den här guiden går vi in i de 10 bästa darknet-webbläsarna från 2023, och utvärderar deras integritet, säkerhet och användarvänlighet.

Internetanvändare kan surfa anonymt på den mörka webben tack vare specialiserade darknet-webbläsare. Den mörka webben stöder anonymitet och yttrandefrihet, men den innehåller också olagligt och omoraliskt innehåll.

| Pro Tips |

|---|

| 1. Upptäck topp 15 gratis Password Manager-appar av 2023 |

| 2. Utforska Topp 10 VPN:er skräddarsydda för kryptoinnehavare 2023, säkerställa kompromisslös säkerhet. |

Den här artikeln syftar till att ge en grundlig analys av de tio bästa darknet-webbläsarna för 2023, och klassificera dem enligt standarder för integritet, säkerhet och användbarhet. Vi kommer att gå in i detalj om fördelarna och nackdelarna med varje webbläsare, med stöd av en användbar jämförelsetabell.

Avtäckning av Enigma: The Dark Web och Darknet

Frasen "mörk webb" hänvisar till en region av webbplatser och innehåll som finns på överlagringsnätverk som kallas mörka nät, till vilka åtkomst kräver särskild programvara, inställningar eller auktorisering. Genom användningen av lökdirigering och många lager av kryptering för att dölja användarnas namn och platser, tillhandahåller mörknät hemlig och anonym kommunikation.

Nyckelbelysningar om den mörka webben

- Tillgänglig endast via darknet-webbläsare som Tor eller I2P, med distinkta routingprotokoll.

- Erkänt som ett nav för olagliga aktiviteter som illegala drogmarknader och cyberintrång.

- Inrymmer också legitima strävanden som whistleblowing och uttryck för oliktänkande i förtryckande regimer.

- Underlättar dold diskurs och skyddar därigenom integriteten, men har samtidigt potential för olaglig verksamhet.

Det är dock absolut nödvändigt att erkänna att det mörka nätet också är ett område där vissa användare engagerar sig för olagliga eller skrupelfria syften:

- Cyberbrottsmarknader: Darknet-marknader underlättar olaglig handel med narkotika, vapen och smuggelgods.

- Hacking och skadlig programvara: Darknets sprider verktyg för hackning, skadlig programvara och smutsad data eller referenser.

- Finansiellt missförstånd: Den mörka webben blir ett nav för identitetsstöld, skatteflykt och penningtvätt.

- Terrorism: Krypterade kanaler inom den mörka webben kan underlätta terroristaktiviteter.

Här tillhandahåller vi de tio bästa darknet-webbläsarna 2023, som noggrant har jämförts med industristandarder för integritet, säkerhet och användbarhet.

1. Tor -webbläsare

Smakämnen Tor-webbläsare står som den ärevördiga ljuskällan för darknet-webbläsare, som utnyttjar lökrouting och kryptering för oöverträffad anonymitet. Utvecklat under beskydd av det ideella Tor-projektet, med sponsring från den amerikanska regeringen och olika organisationer.

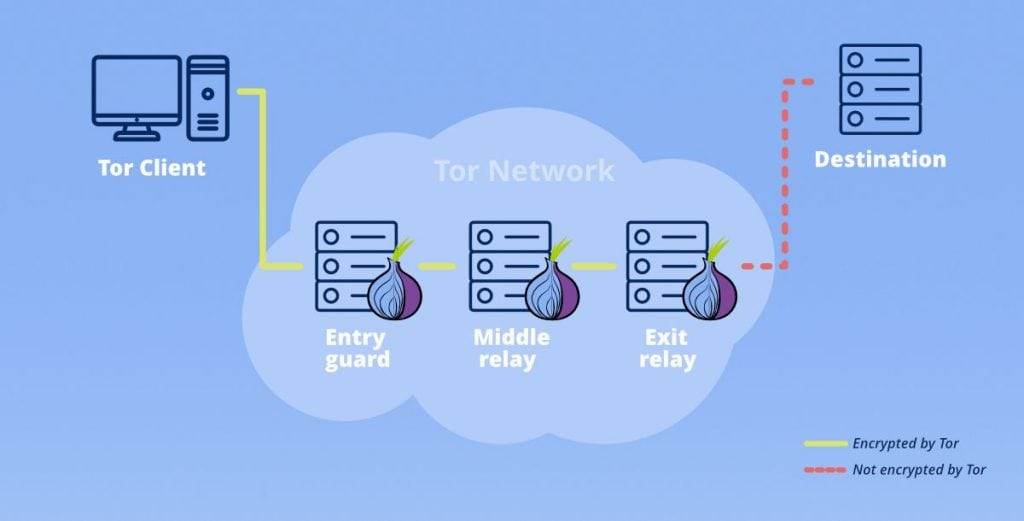

Integritetspolicy: Tor döljer användarnas IP-adresser och platser genom att kanalisera trafik genom ett världsomspännande nätverk av krypterade tunnlar som övervakas av en legion frivilliga noder. Detta ger en förhöjd nivå av anonymitet, vilket gör användaraktiviteter nästan omöjliga att spåra.

Säkerhet: Närvaron av krypterade tunnlar och kontinuerlig IP-rotation stärker försvaret mot övervakning och spårning. Trafiken genomgår flera lager av kryptering, vilket förhindrar avlyssning och övervakningsförsök. Nätverket uppvisar motståndskraft även inför nodkompromisser.

Användarupplevelse: Processen att ladda ner och konfigurera Tor är relativt enkel. Dess användargränssnitt, som liknar Firefox ESR, ger en välbekant inkörsport till mörka webbplatser som använder .onion-domänen. En blomstrande användargemenskap ökar tillgången till omfattande dokumentation och support.

Nyckelfunktioner:

- Lök routing döljer IP och plats.

- Noll loggning av nätverksaktivitet.

- Tillgång till .onion-slutande mörka webbplatser.

- Integrerade broreläer i censurerade regioner.

- Inbyggt VPN och fingeravtrycksskydd.

Begränsningar:

- Surfhastigheten kan bli lidande på grund av routingkryptering.

- Potentiell exponering för okrypterad data via skadliga utgångsnoder.

- Vissa vanliga webbplatser strävar efter att blockera Tor-åtkomst.

2. I2P

I2P, även känt som Invisible Internet Project, står som en formidabel darknet-webbläsare som liknar Tor. Den använder vitlöksdirigering och kryptering, med mörka webbplatser betecknade med .i2p-suffixet.

Sekretess: I2P herdar trafik genom en decentraliserat peer-to-peer-nätverk, förstärkt med skiktad kryptering, förvirrande försök att spåra aktiviteter. Varje aspekt av I2P:s verksamhet är höljd i end-to-end-kryptering, till och med nätverksdatabasförfrågningar.

Säkerhet: I2P-kanaler använder end-to-end-kryptering för all trafik. Nätverksdatabasen är spridd över noder och skärmad med kryptering. Ogenomtränglighet för motståndskrafter är ett överordnat mål.

Användarupplevelse: Att ställa in I2P visar sig vara mer intrikat jämfört med Tor, och dess användargränssnitt, även om det är funktionellt, saknar Tors användarvänliga polering. Dokumentation lutar åt det tekniska.

Nyckelfunktioner:

- Vitlöksdirigeringsmekanism för anonymitet.

- Helt decentraliserad peer-to-peer-nätverksarkitektur.

- Dolda .i2p-webbplatser och tjänster.

- Genomgående end-to-end krypterade tunnlar.

Begränsningar:

- I olika scenarier uppvisar I2P långsammare prestanda jämfört med Tor.

- Det globala peer-nätverket av I2P bleknar i jämförelse med Tor.

- En brantare inlärningskurva följer med I2P-användning.

3. Modig webbläsare

Modig, en Chromium-baserad webbläsare med öppen källkod, lägger en uttalad tonvikt på integritet. Den innehåller en valfri integrerad Tor-flik för hemliga surfsessioner.

Integritetspolicy: Som standard blockerar Brave bestämt spårare och annonser under konventionell surfning. Tor-fliken leder trafik genom Tor-nätverket, vilket ökar anonymiteten under känsliga surfsessioner.

Säkerhet: Brave har robusta säkerhetsfunktioner, såsom universell HTTPS-tillämpning. Integrationen av Tor introducerar ett extra lager av kryptering när den aktiveras.

Användarupplevelse: Med ett användarvänligt gränssnitt som påminner om Chrome, gör Brave det enkelt att aktivera Tor privat-fliken via inställningar för snabb anonym surfning.

Nyckelfunktioner:

- Tor Private Tabs integrerar Tor-routing sömlöst.

- Standardblockering av spårare och annonser.

- Inkludering av krypteringstillägget HTTPS Everywhere.

- Valfritt Brave Rewards-system för att bidra till webbplatser.

Begränsningar:

- Avancerade konfigurationsalternativ för Tor saknas.

- Begränsad isolering mellan Tor och icke-Tor-surfning.

- Delar samma webbläsarprofil, vilket utgör potentiella integritetsrisker.

4. Opera webbläsare

Opera, en brett anammad webbläsare med flera plattformar, omfattar en inbyggd VPN-tjänst. Det utökar partiella möjligheter för mörk webbåtkomst via sin VPN.

Sekretess: Opera VPN döljer din IP-adress genom att kanalisera trafik genom fjärrservrar, vilket förstärker anonymiteten. Användare har friheten att välja VPN-serverplatser, vilket ytterligare fördunklar deras onlinenärvaro.

Säkerhet: VPN-kryptering skyddar trafiken mot övervakning och övervakning. Inga register över aktivitet eller anslutningar upprätthålls.

Användarupplevelse: Aktivering av den inbyggda VPN är en bris, kräver ett enkelt klick. Ändå är alternativen för att konfigurera VPN-servrar något begränsade.

Nyckelfunktioner:

- En inkorporerad, gränslös VPN-tjänst.

- Tillgång till över 2,000 XNUMX VPN-serverplatser över hela världen.

- Användning av robust 256-bitars AES-kryptering.

- Frånvaro av aktivitet eller trafikloggning.

Begränsningar:

- VPN-säkerhet kan anses vara sämre än Tors kryptering.

- Operas VPN-nätverk omfattar färre servrar än betaltjänster.

- Äganderätten till fjärrservrar avser VPN-företaget.

5. Episk webbläsare

Episk webbläsare, starkt engagerad i integritet, integrerar inbyggt proxystöd. Det underlättar åtkomst till valt mörkt webbinnehåll via globala proxyservrar.

Sekretess: Epic kan kanalisera trafik genom proxyservrar spridda över olika kontinenter och dölja användarens IP-adress. Även om detta ger en viss anonymitet, är det brist på Tor- eller VPN-standarder.

Säkerhet: Kryptering står som bålverket mellan webbläsaren och proxyservrarna, vilket stärker trafiken mot övervakning och datainsamling.

Användarupplevelse: Att aktivera proxystöd och välja serverplatser visar sig vara anmärkningsvärt enkelt, med ett rent och användarvänligt gränssnitt.

Nyckelfunktioner:

- Sömlös integration av proxyservrar.

- Enkel proxyaktivering med ett enda klick.

- Befogenhet att välja proxyserverplatser.

- Effektiv blockad av spårare och annonser.

- Frånvaro av loggning av användaraktivitet.

Begränsningar:

- Proxyserveralternativen är ytterst begränsade.

- Proxyer är mindre säkra än Tor eller VPN.

- Brist på .onion-dirigeringsmöjligheter.

6. GNU IceCat

GNU IceCat står som en modifierad Firefox-webbläsare dedikerad till integritet och frihet, född från GNU open-source-projektet.

Integritetspolicy: IceCat utmärker sig i att inaktivera analystjänster och telemetri som överför data till Mozilla. Dessa ändringar höjer sekretessstandarder utöver dem som erbjuds av standard Firefox.

Säkerhet: IceCat bygger på Firefoxs robusta säkerhetsarkitektur, som eventuellt innehåller tillägg som Tor för kryptering.

Användarupplevelse: Med ett gränssnitt som nästan inte kan skiljas från Firefox, ger IceCat en känsla av förtrogenhet. Installationen av integritetstillägg kräver dock en viss ansträngning.

Nyckelfunktioner:

- Inaktivering av analys- och spårningstjänster.

- Transparent, öppen källkod.

- Kompatibilitet med stora tillägg som Tor och VPN.

- Befrielse från upphovsrättsbegränsningar och DRM.

Begränsningar:

- Manuell installation är obligatorisk för VPN- och Tor-tillägg.

- Saknar inbyggda möjligheter för mörk webbrouting.

- Njuter av mindre erkännande och en mindre community jämfört med Tor.

7. Comodo Dragon

Comodo Dragon, grundad i Chromium, är en webbläsare dedikerad till säkerhet och integritet. Den innehåller funktioner för mörk webbåtkomst genom tillägg.

Integritetspolicy: Det utmärker sig i att blockera annonser, spårare och skadliga webbplatser. Sekretessinställningar tillåter inaktivering av datadelning.

Säkerhet: Comodo Dragon använder behållarisolering för att minska skador i händelse av exponering för skadlig programvara. Webbläsaren har också robusta antivirusfunktioner.

Användarupplevelse: Kännedomen är överflödig i det Chrome-liknande gränssnittet. Dock kräver mörk webbåtkomst installation av tillägg som Tor.

Nyckelfunktioner:

- Effektiv blockering av annonser, spårare och skadliga webbplatser.

- Behållare som isolerar och mildrar effekterna av skadlig programvara.

- Sekretessinställningar som hindrar datainsamling.

- Kompatibilitet med VPN- och Tor-tillägg.

Begränsningar:

- Förlitar sig på tillägg för mörk webbåtkomst.

- Webbläsarens karaktär av stängd källkod begränsar transparensen.

- Ägarband till ett reklamföretag.

8. SRWare-järn

Exstora, en annan Chromium-baserad webbläsare som ivrigt fokuserar på integritet, eliminerar Googles spårningstjänster och ändringar i användargränssnittet.

Sekretess: Det utrotar Googles tjänster som Google Analytics, kraschrapportering och stavningskontroll. Dataöverföringen till Google är kraftigt begränsad, vilket ger en känsla av transparens.

Säkerhet: Samtidigt som Chromiums kärnsäkerhetsmodell behålls, innehåller SRWare Iron annons- och skriptblockerare för ökad säkerhet.

Användarupplevelse: Gränssnittet, nästan identiskt med Chrome, ger användarna en känsla av förtrogenhet. Resan till mörk webbåtkomst kräver dock installation av tillägg.

Nyckelfunktioner:

- Borttagning av Googles tjänster och ändringar.

- Alternativ för att blockera skript och annonser.

- Rikligt med avancerade sekretesskonfigurationsval.

- Kompatibilitet med Tor- och VPN-tillägg.

Begränsningar:

- Beroende av plugins för mörk webbåtkomst.

- En mindre hyllad webbläsare med en mindre användargemenskap.

- Fortsätter att luta sig mot Chromium-motorn.

9. Waterfox

waterfox, en webbläsare med öppen källkod byggd på grunderna för Firefox, prioriterar integritet. Det tar bort Mozillas analystjänster.

Sekretess: Waterfox inaktiverar telemetri, analys och Windows-datainsamlingstjänster, vilket avsevärt minskar data som skickas till Mozilla.

Säkerhet: Genom att utnyttja Firefoxs befintliga säkerhetsramverk kan Waterfox inkludera tillägg för kryptering.

Användarupplevelse: Gränssnittet speglar Firefox nära. Men att konfigurera VPN eller Tor kräver en viss grad av manuell inställning.

Nyckelfunktioner:

- Eliminering av analys- och spårningstjänster.

- Förbättrad prestandaoptimering.

- En etablerad kodbas rotad i Firefox.

- Kompatibilitet med stora integritetstillägg.

Begränsningar:

- Manuell installation är obligatorisk för mörk webbåtkomst.

- En mindre community jämfört med Firefox och Tor.

- Inte exklusivt designad för mörk webbanvändning.

10. Darknet Proxy

Darknet Proxy, en okomplicerad Tor-proxysajt, erbjuder tillgång till den mörka webben utan att kräva installation.

Sekretess: Den döljer din IP-adress genom att dirigera trafik genom Tor-nätverket, vilket ger en viss anonymitet. Klientkryptering är dock påfallande frånvarande.

Säkerhet: Tjänsten förlitar sig helt på Tor-nätverkskryptering och saknar kryptering och isolering på klientsidan.

Användarupplevelse: Ingen installation krävs; ladda helt enkelt sidan och börja surfa. Men anpassningsmöjligheterna är fortfarande begränsade.

Nyckelfunktioner:

- En enkel webbaserad Tor-proxy.

- Noll installationsförutsättningar.

- Snabb åtkomst till mörka webbplatser.

- En liten mängd anpassningsval.

Begränsningar:

- Funktionsuppsättningen är oerhört sparsam jämfört med den omfattande Tor-webbläsaren.

- Det finns en risk för att webbplatsen avbryts eller stängs.

- Avsaknad av säkerhet och isolering på klientsidan.

Darknet Browser Panorama: En jämförande analys

| webbläsare | fundament | Dark Web Mechanism | Open Source | Nackdelar |

|---|---|---|---|---|

| Tor Browser | firefox | Lök routing | Ja | ⭐⭐⭐⭐⭐ |

| I2P | Custom | Vitlöksrutt | Ja | ⭐⭐⭐⭐⭐ |

| Modig | krom | Tor-integration | Partiell | ⭐⭐⭐⭐ |

| Opera | krom | VPN | Nej | ⭐⭐⭐⭐ |

| Episk | krom | Proxy | Nej | ⭐⭐⭐⭐ |

| GNU IceCat | firefox | Add-ons | Ja | ⭐⭐⭐ |

| Comodo Dragon | krom | Add-ons | Nej | ⭐⭐⭐ |

| Exstora | krom | Add-ons | Mestadels | ⭐⭐ |

| waterfox | firefox | Add-ons | Ja | ⭐⭐ |

| Darknet Proxy | Custom | Tor | Nej | ⭐⭐ |

Vanliga frågor om Darknet Browser

Att komma åt den mörka webben är inte olagligt i sig. Å andra sidan är det olagligt att använda den mörka webben i kriminella syften eller för att skaffa olagligt innehåll. Det är viktigt att inse att darknet-webbläsare som Tor ger tillförlitliga alternativ för att upprätthålla anonymitet.

Genom att dölja IP-adresser och skicka trafik genom krypterade tunnlar erbjuder darknet-webbläsare som Tor en hög grad av anonymitet. Men fullständig anonymitet är fortfarande ouppnåelig. Underrättelsetjänsternas önskan att avanonymisera Tor-användare understryker nödvändigheten av att vidta strikta säkerhetsåtgärder.

Skiktad kryptering och IP-maskering via lök- eller vitlöksrouting gör det extremt svårt att länka mörka webbaktiviteter till specifika användare. Situationer inklusive brandväggar, skadlig programvara, felaktiga inställningar eller användarfel ger dock en risk för att identiteten avslöjas. Avancerade internationella fiender kan också äventyra anonymiteten.

Ja, darknet-webbläsare som Tor underlättar åtkomsten till vanliga internetsidor. På grund av IP-maskering kan dock användare tyckas ansluta från en annan plats, vilket kan leda till att vissa webbplatser försöker blockera Tor-användare, vilket begränsar åtkomsten.

NSA och andra internationella spionageorganisationer kan inte helt undvika darknet. Men med antagandet av strikta säkerhetsåtgärder kan praktisk anonymitet uppnås. Istället för att vara måltavla av sofistikerade motståndare, skyddar Tor och andra mörka nät användare från utbredd övervakning.

De inneboende riskerna med att använda den mörka webben inkluderar att bli utsatt för virus, identitetsstöld, bedrägerier och kontakt med olagligt eller omoraliskt innehåll. Användare måste vara försiktiga med de webbplatser de besöker och filerna de laddar ner. Dessutom kan deanonymisering vara möjlig till följd av webbläsarbrister.

Slutsats

Darknet-webbläsare ger tillgång till den mörka webben och möjliggör anonym surfning. Dessa webbläsare tillåter underrepresenterade grupper att åtnjuta sin rätt till yttrandefrihet, men de medför också risken för cyberbrottslighet. Därför är det viktigt att noggrant balansera fördelarna och nackdelarna innan du ägnar dig åt mörk webbaktivitet. Använd starka anonymitetsmekanismer och ta hänsyn till de etiska och juridiska konsekvenserna för att minska riskerna.

Villkor

I linje med den Riktlinjer för Trust Project, vänligen notera att informationen på den här sidan inte är avsedd att vara och inte ska tolkas som juridisk, skattemässig, investerings-, finansiell eller någon annan form av rådgivning. Det är viktigt att bara investera det du har råd att förlora och att söka oberoende finansiell rådgivning om du har några tvivel. För ytterligare information föreslår vi att du hänvisar till villkoren samt hjälp- och supportsidorna som tillhandahålls av utfärdaren eller annonsören. MetaversePost är engagerad i korrekt, opartisk rapportering, men marknadsförhållandena kan ändras utan föregående meddelande.

Om författaren

Damir är teamledare, produktchef och redaktör på Metaverse Post, som täcker ämnen som AI/ML, AGI, LLMs, Metaverse och Web3-relaterade områden. Hans artiklar lockar en massiv publik på över en miljon användare varje månad. Han verkar vara en expert med 10 års erfarenhet av SEO och digital marknadsföring. Damir har nämnts i Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto och andra publikationer. Han reser mellan Förenade Arabemiraten, Turkiet, Ryssland och OSS som en digital nomad. Damir tog en kandidatexamen i fysik, som han tror har gett honom de kritiska tänkande färdigheter som behövs för att bli framgångsrik i det ständigt föränderliga landskapet på internet.

fler artiklar

Damir är teamledare, produktchef och redaktör på Metaverse Post, som täcker ämnen som AI/ML, AGI, LLMs, Metaverse och Web3-relaterade områden. Hans artiklar lockar en massiv publik på över en miljon användare varje månad. Han verkar vara en expert med 10 års erfarenhet av SEO och digital marknadsföring. Damir har nämnts i Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto och andra publikationer. Han reser mellan Förenade Arabemiraten, Turkiet, Ryssland och OSS som en digital nomad. Damir tog en kandidatexamen i fysik, som han tror har gett honom de kritiska tänkande färdigheter som behövs för att bli framgångsrik i det ständigt föränderliga landskapet på internet.