Stack Privacy Tech Stack oparty na ZK zapoczątkuje nową erę oprogramowania, mówi dyrektor generalny Verida, Chris Were

W skrócie

Chris Were, dyrektor generalny Verida, kładzie nacisk na kontrolę użytkownika, szyfrowanie i wykorzystanie dowodów z wiedzą zerową w celu ograniczenia naruszeń danych.

Obecnie wokół nich pojawiają się coraz większe obawy naruszenia danych oraz naruszenia prywatności w scentralizowanych systemach, które są złożone, składają się z wielu komponentów i często angażują tysiące pracowników o różnym poziomie dostępu do danych. Większość hacków wynika z inżynierii społecznej, a ich celem są głównie pracownicy.

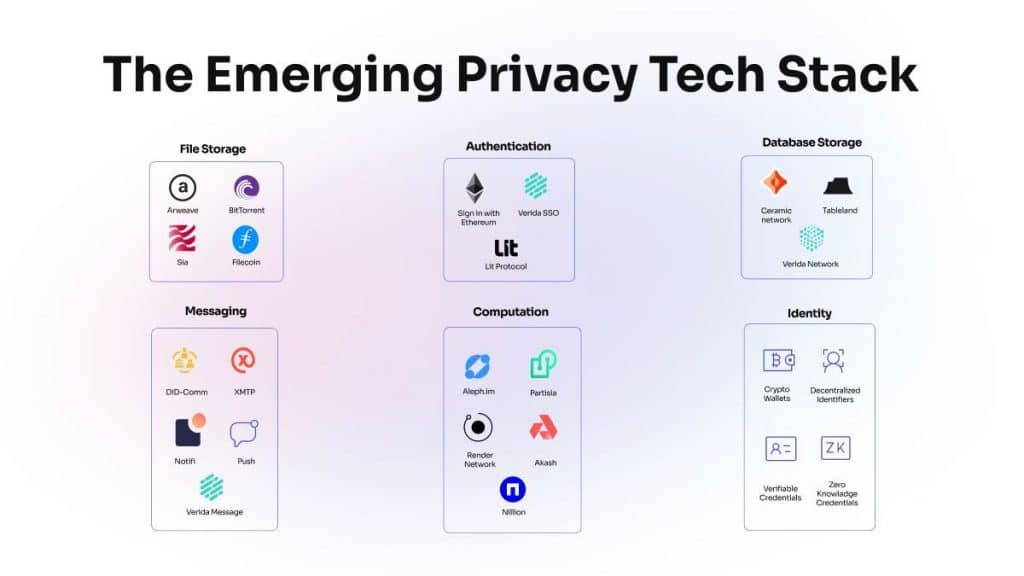

Doprowadziło to do wprowadzenia stosu technologii prywatności w krajobrazie bezpieczeństwa, oferując lepszą kontrolę i ochronę zarówno osobom fizycznym, jak i firmom.

W rozmowie z Metaverse Post - Chris był, Prezes Zarządu Verida podkreśliło, że stos technologii zapewniających prywatność reprezentuje siłę transformacyjną, która może zapoczątkować nową erę rozwoju oprogramowania, w której kontrola użytkownika, bezpieczeństwo danych i prywatność mają pierwszeństwo.

Verida to kompleksowa platforma programistyczna i zdecentralizowana sieć danych osobowych dla Web3.

„Wyobraźmy sobie naruszenie danych na scentralizowanej platformie jak włamanie, podczas którego haker uzyskuje dostęp do całego systemu, narażając dane każdego użytkownika. Jest to istotny problem, ponieważ jedna luka powoduje ujawnienie informacji wszystkich osób. Jednak w wyłaniającym się stosie technologii prywatności dane są zdecentralizowane i znajdują się w posiadaniu indywidualnych użytkowników. W rezultacie naruszenie bezpieczeństwa dotyka tylko jednej osoby, dzięki czemu skutki są znacznie bardziej zlokalizowane i łatwiejsze do opanowania” – powiedział Chris Were Metaverse Post.

„Należy pamiętać, że znaczna część włamań wynika z kradzieży haseł. W wyłaniającym się stosie technologii ochrony prywatności hasła są wycofywane na rzecz większych kluczy szyfrujących i kluczy prywatnych, przez co ich złamanie jest prawie niemożliwe. Ta zmiana, w połączeniu z eliminacją haseł i pytań dotyczących bezpieczeństwa, zwiększa ogólne bezpieczeństwo i prywatność użytkowników końcowych” – dodał.

Jednym z kluczowych elementów stosu technologii ochrony prywatności jest zdecentralizowana tożsamość, która zapewnia bezpieczeństwo danych osobowych użytkownika i zarządzanie nimi wyłącznie przez niego, przy wykorzystaniu klucza prywatnego unikalnego dla każdego użytkownika. Ta zmiana nie tylko daje użytkownikom kontrolę, ale także wyznacza warunki bezpieczne i przejrzyste interakcje cyfrowe.

Rola dowodów wiedzy zerowej w stosie technologii prywatności

Dowody oparte na wiedzy zerowej to kluczowy filar stosu technologii ochrony prywatności, umożliwiający użytkownikom udostępnianie wyłącznie informacji niezbędnych do uzyskania dostępu do usługi. Technologia ta wykorzystuje metody kryptograficzne, zmniejszając ryzyko ujawnienia poufnych informacji i zwiększając bezpieczeństwo poprzez przechowywanie zero wiedzy dane uwierzytelniające w zdecentralizowanych bazach danych.

Podkreślając wpływ, Chris Were powiedział: „Dziś, gdy udostępniamy dane, musimy udostępniać same informacje. Na przykład, jeśli chcę udowodnić, że mam ukończone 18 lat, prawdopodobnie będę musiał udostępnić Ci paszport lub prawo jazdy, podając znaczną ilość informacji o mnie tylko po to, aby udowodnić mój wiek.

„Z drugiej strony poświadczenie wiedzy zerowej działa inaczej. Wykorzystuje zaawansowaną matematykę i umożliwia komunikację dwóch stron, dzięki czemu mogę udowodnić osobie trzeciej, że mam ukończone 18 lat, bez ujawniania żadnych faktycznych informacji, nawet mojego imienia” – dodał.

Kolejnym ważnym elementem pakietu technologii zapewniających prywatność są zdecentralizowane bazy danych, które w porównaniu ze swoimi scentralizowanymi odpowiednikami mają wyjątkową zdolność ograniczania zagrożeń cyberbezpieczeństwa. Istota ich siły leży w przekazywaniu kontroli bezpośrednio w ręce użytkowników za pomocą kluczy prywatnych, tworząc fortecę bezpieczeństwa i prywatności.

W przeciwieństwie do scentralizowanych baz danych, które wymagają ukrytego zaufania do firmy, systemy zdecentralizowane działają w modelu skoncentrowanym na użytkowniku. W tym paradygmacie firmy i aplikacje muszą wyraźnie prosić użytkownika o pozwolenie na dostęp do danych, wzmacniając w ten sposób poczucie zaufania prywatność danych. Podejście to wyraźnie kontrastuje z powszechnymi problemami związanymi z naruszeniami bezpieczeństwa na scentralizowanych platformach, gdzie pojedyncze naruszenie może zagrozić danym wszystkich użytkowników.

„Już jesteśmy świadkami rosnącej świadomości użytkowników w zakresie luk w zabezpieczeniach ich danych w Internecie, w tym ryzyka włamań i naruszeń bezpieczeństwa danych. Ta zwiększona świadomość skłoni użytkowników do świadomego rozważenia produktów i usług, z którymi się kontaktują” – powiedział Chris Were z Veridy.

„Bezpieczeństwo to fascynujący aspekt, często pomijany, dopóki nie stanie się problemem. Myślące przyszłościowo firmy inwestują w migrację do nowego zdecentralizowanego modelu, korzystając z okazji do zdobycia przewagi nad konkurentami, którym mogą grozić naruszenia bezpieczeństwa” – dodał.

W miarę rozprzestrzeniania się aplikacji użytkownicy coraz bardziej doceniają wartość kontroli danych. Zapotrzebowanie na aplikacje ułatwiające dostęp do danych użytkownika i użyteczność będzie rosło.

Odpowiedzialność

Zgodnie z Zaufaj wytycznym projektu, należy pamiętać, że informacje zawarte na tej stronie nie mają na celu i nie powinny być interpretowane jako porady prawne, podatkowe, inwestycyjne, finansowe lub jakiekolwiek inne formy porad. Ważne jest, aby inwestować tylko tyle, na utratę czego możesz sobie pozwolić, a w przypadku jakichkolwiek wątpliwości zasięgnąć niezależnej porady finansowej. Aby uzyskać więcej informacji, sugerujemy zapoznać się z warunkami oraz stronami pomocy i wsparcia udostępnianymi przez wydawcę lub reklamodawcę. MetaversePost zobowiązuje się do sporządzania dokładnych i bezstronnych raportów, jednakże warunki rynkowe mogą ulec zmianie bez powiadomienia.

O autorze

Kumar jest doświadczonym dziennikarzem technicznym ze specjalizacją w dynamicznych skrzyżowaniach AI/ML, technologii marketingowej i nowych dziedzin, takich jak kryptowaluty, blockchain i NFTS. Dzięki ponad 3-letniemu doświadczeniu w branży Kumar zdobył udokumentowane doświadczenie w tworzeniu fascynujących narracji, przeprowadzaniu wnikliwych wywiadów i dostarczaniu kompleksowych spostrzeżeń. Doświadczenie Kumara polega na tworzeniu treści o dużym wpływie, w tym artykułów, raportów i publikacji badawczych dla czołowych platform branżowych. Dzięki unikalnemu zestawowi umiejętności, który łączy wiedzę techniczną i opowiadanie historii, Kumar przoduje w przekazywaniu złożonych koncepcji technologicznych różnym odbiorcom w jasny i wciągający sposób.

Więcej artykułów

Kumar jest doświadczonym dziennikarzem technicznym ze specjalizacją w dynamicznych skrzyżowaniach AI/ML, technologii marketingowej i nowych dziedzin, takich jak kryptowaluty, blockchain i NFTS. Dzięki ponad 3-letniemu doświadczeniu w branży Kumar zdobył udokumentowane doświadczenie w tworzeniu fascynujących narracji, przeprowadzaniu wnikliwych wywiadów i dostarczaniu kompleksowych spostrzeżeń. Doświadczenie Kumara polega na tworzeniu treści o dużym wpływie, w tym artykułów, raportów i publikacji badawczych dla czołowych platform branżowych. Dzięki unikalnemu zestawowi umiejętności, który łączy wiedzę techniczną i opowiadanie historii, Kumar przoduje w przekazywaniu złożonych koncepcji technologicznych różnym odbiorcom w jasny i wciągający sposób.