Najlepsze 10 ciemnych przeglądarek internetowych do anonimowego głębokiego surfowania po Internecie

W skrócie

W tym przewodniku zagłębiamy się w 10 najpopularniejszych przeglądarek Darknet w 2023 r., oceniając ich prywatność, bezpieczeństwo i przyjazność dla użytkownika.

Internauci mogą anonimowo surfować po ciemnej sieci dzięki wyspecjalizowanym przeglądarkom Darknet. Ciemna sieć wspiera anonimowość i wolność słowa, ale zawiera także treści nielegalne i niemoralne.

| Pro Tips |

|---|

| 1. Odkryj 15 najlepszych darmowych Aplikacje do zarządzania hasłami lub 2023 |

| 2. Poznaj 10 najlepszych sieci VPN dostosowanych do posiadaczy kryptowalut w 2023 r., Zapewnienie bezkompromisowego bezpieczeństwa. |

Celem tego artykułu jest dokonanie dokładnej analizy dziesięciu najpopularniejszych przeglądarek Darknet w roku 2023 i sklasyfikowanie ich według standardów prywatności, bezpieczeństwa i użyteczności. Zajmiemy się bardzo szczegółowo zaletami i wadami każdej przeglądarki, poparte użyteczną tabelą porównawczą.

Odsłonięcie Enigmy: Ciemna Sieć i Darknet

Wyrażenie „ciemna sieć” odnosi się do obszaru witryn internetowych i treści znajdujących się w sieciach nakładkowych zwanych darknetami, do których dostęp wymaga określonego oprogramowania, konfiguracji lub autoryzacji. Dzięki zastosowaniu routingu cebulowego i wielu warstw szyfrowania w celu ukrycia nazw i lokalizacji użytkowników ciemne sieci zapewniają tajną i anonimową komunikację.

Kluczowe informacje na temat ciemnej sieci

- Dostępny wyłącznie za pośrednictwem przeglądarek Darknet, takich jak Tor lub I2P, wykorzystujących charakterystyczne protokoły routingu.

- Uznawany za centrum nielegalnych działań, takich jak rynki nielegalnych narkotyków i włamania cybernetyczne.

- Znajdują się tu także legalne przedsięwzięcia, takie jak sygnalizowanie nieprawidłowości i wyrażanie sprzeciwu w opresyjnych reżimach.

- Ułatwia ukryty dyskurs, chroniąc w ten sposób prywatność, a jednocześnie stwarzając potencjał do nielegalnych działań.

Należy jednak koniecznie przyznać, że ciemna sieć to także obszar, w którym niektórzy użytkownicy angażują się w nielegalne lub pozbawione skrupułów cele:

- Rynki cyberprzestępczości: Rynki Darknetu ułatwiają nielegalny handel narkotykami, bronią i kontrabandą.

- Hakowanie i złośliwe oprogramowanie: Darknety rozpowszechniają narzędzia służące do hakowania, złośliwego oprogramowania oraz skradzionych danych lub danych uwierzytelniających.

- Nadużycia finansowe: Ciemna sieć staje się centrum kradzieży tożsamości, uchylania się od płacenia podatków i pranie pieniędzy.

- Terroryzm: Szyfrowane kanały w ciemnej sieci mogą ułatwiać działalność terrorystyczną.

Tutaj przedstawiamy dziesięć najlepszych przeglądarek Darknet w roku 2023, które zostały dokładnie porównane ze standardami branżowymi pod kątem prywatności, bezpieczeństwa i użyteczności.

1. Przeglądarka Tor

Połączenia Przeglądarka Tor jest czcigodnym luminarzem przeglądarek Darknet, wykorzystującym routing cebulowy i szyfrowanie w celu zapewnienia niezrównanej anonimowości. Opracowany pod egidą projektu non-profit Tor, przy wsparciu rządu USA i różnych organizacji.

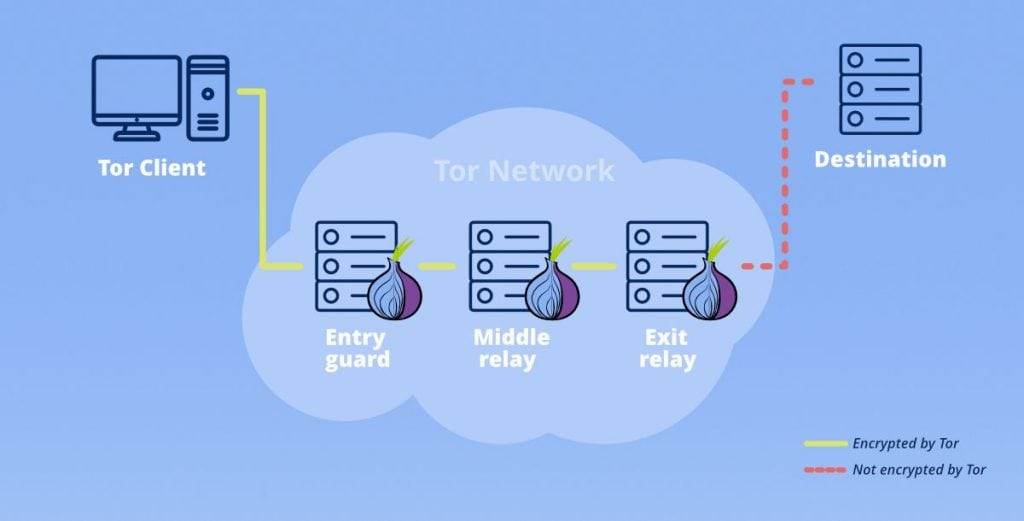

Prywatności: Tor ukrywa adresy IP i lokalizacje użytkowników, kierując ruch przez ogólnoświatową sieć zaszyfrowanych tuneli nadzorowanych przez legion ochotniczych węzłów. Zapewnia to wysoki poziom anonimowości, czyniąc działania użytkownika prawie niemożliwymi do wyśledzenia.

Bezpieczeństwo: Obecność zaszyfrowanych tuneli i ciągła rotacja adresów IP wzmacnia ochronę przed inwigilacją i śledzeniem. Ruch podlega wielu warstwom szyfrowania, co uniemożliwia przechwycenie i monitorowanie. Sieć wykazuje odporność nawet w obliczu naruszenia bezpieczeństwa węzła.

Doświadczenie użytkownika: Proces pobierania i konfigurowania Tora jest stosunkowo prosty. Jego interfejs użytkownika, przypominający przeglądarkę Firefox ESR, zapewnia znajomą bramę do ciemnych stron internetowych wykorzystujących domenę .onion. Dobrze prosperująca społeczność użytkowników zwiększa dostępność kompleksowej dokumentacji i wsparcia.

Kluczowe cechy:

- Routing cebulowy ukrywa adres IP i lokalizację.

- Zerowe rejestrowanie aktywności sieciowej.

- Dostęp do ciemnych stron internetowych z końcówką .onion.

- Zintegrowane przekaźniki mostkowe w regionach ocenzurowanych.

- Wbudowana ochrona VPN i odcisków palców.

Ograniczenia:

- Szybkość przeglądania może ucierpieć z powodu szyfrowania routingu.

- Potencjalne narażenie na niezaszyfrowane dane poprzez złośliwe węzły wyjściowe.

- Niektóre główne strony internetowe próbują blokować dostęp do Tora.

2. I2P

I2P, znany również jako Invisible Internet Project, jest potężną przeglądarką darknetową, podobną do Tora. Wykorzystuje routing i szyfrowanie czosnku, a ciemne strony internetowe są oznaczone przyrostkiem .i2p.

Privacy: I2P kieruje ruchem przez a zdecentralizowana sieć peer-to-peer, wzmocnione szyfrowaniem warstwowym, utrudniając śledzenie działań. Każdy aspekt działania I2P jest owiany kompleksowym szyfrowaniem, nawet zapytania do sieciowych baz danych.

Bezpieczeństwo: Kanały I2P wykorzystują kompleksowe szyfrowanie całego ruchu. Sieciowa baza danych jest rozproszona pomiędzy węzłami i chroniona szyfrowaniem. Najważniejszym celem jest odporność na siły przeciwnika.

Doświadczenie użytkownika: Konfiguracja I2P okazuje się bardziej skomplikowana w porównaniu z Torem, a jego interfejs użytkownika, choć funkcjonalny, brakuje mu przyjaznego dla użytkownika dopracowania Tora. Dokumentacja opiera się na stronie technicznej.

Kluczowe cechy:

- Mechanizm routingu czosnku zapewniający anonimowość.

- Całkowicie zdecentralizowana architektura sieci peer-to-peer.

- Ukryte strony internetowe i usługi .i2p.

- Wszechobecne, kompleksowo zaszyfrowane tunele.

Ograniczenia:

- W różnych scenariuszach I2P wykazuje niższą wydajność w porównaniu do Tora.

- Globalna sieć równorzędna I2P blednie w porównaniu z Torem.

- Używaniu protokołu I2P towarzyszy bardziej stroma krzywa uczenia się.

3. Odważna przeglądarka

Odważny, przeglądarka internetowa oparta na Chromium o otwartym kodzie źródłowym, kładzie wyraźny nacisk na prywatność. Zawiera opcjonalną zintegrowaną kartę Tor do tajnych sesji przeglądania.

Prywatności: Domyślnie Brave stanowczo blokuje moduły śledzące i reklamy podczas konwencjonalnego przeglądania. Karta Tor kieruje ruch przez sieć Tor, zwiększając anonimowość podczas wrażliwych sesji przeglądania.

Bezpieczeństwo: Brave oferuje solidne funkcje bezpieczeństwa, takie jak uniwersalne egzekwowanie protokołu HTTPS. Integracja Tora wprowadza dodatkową warstwę szyfrowania po aktywacji.

Doświadczenie użytkownika: Wyposażony w przyjazny dla użytkownika interfejs przypominający Chrome, Brave sprawia, że włączanie prywatnej karty Tor za pomocą ustawień w celu przyspieszenia anonimowego przeglądania nie wymaga wysiłku.

Kluczowe cechy:

- Karty prywatne Tora płynnie integrują routing Tora.

- Domyślne blokowanie modułów śledzących i reklam.

- Dołączenie rozszerzenia szyfrowania HTTPS Everywhere.

- Opcjonalny system Brave Rewards za wkład w strony internetowe.

Ograniczenia:

- Brak zaawansowanych opcji konfiguracji Tora.

- Ograniczona izolacja pomiędzy przeglądaniem za pomocą Tora i bez Tora.

- Korzysta z tego samego profilu przeglądarki, co stwarza potencjalne ryzyko dla prywatności.

4. Przeglądarka Opera

Opera, szeroko rozpowszechniona, wieloplatformowa przeglądarka internetowa, zawiera wbudowaną usługę VPN. Rozszerza częściowe możliwości dostępu do ciemnej sieci za pośrednictwem sieci VPN.

Privacy: Natywna Opera VPN ukrywa Twój adres IP, kierując ruch przez zdalne serwery, zwiększając anonimowość. Użytkownicy mają swobodę wyboru lokalizacji serwerów VPN, co jeszcze bardziej zaciemnia ich obecność w Internecie.

Bezpieczeństwo: Szyfrowanie VPN chroni ruch przed inwigilacją i monitorowaniem. Nie są prowadzone żadne zapisy aktywności ani połączeń.

Doświadczenie użytkownika: Aktywacja wbudowanej sieci VPN jest prosta i wymaga prostego kliknięcia. Niemniej jednak możliwości konfiguracji serwerów VPN są nieco ograniczone.

Kluczowe cechy:

- Włączona, bezgraniczna Usługa VPN.

- Dostęp do ponad 2,000 lokalizacji serwerów VPN na całym świecie.

- Zastosowanie solidnego 256-bitowego szyfrowania AES.

- Brak aktywności lub rejestrowania ruchu.

Ograniczenia:

- Bezpieczeństwo VPN można uznać za gorsze od szyfrowania Tora.

- Sieć VPN Opery obejmuje mniej serwerów niż usługi płatne.

- Własność serwerów zdalnych należy do firmy VPN.

5. Epicka przeglądarka

Epicka przeglądarka, niezmiennie dbający o prywatność, integruje wbudowaną obsługę proxy. Ułatwia dostęp do wybranych treści ciemnej sieci za pośrednictwem globalnych serwerów proxy.

Privacy: Epic może kierować ruch przez serwery proxy rozproszone na różnych kontynentach, ukrywając adres IP użytkownika. Chociaż zapewnia to odrobinę anonimowości, nie spełnia standardów Tora ani VPN.

Bezpieczeństwo: Szyfrowanie stanowi bastion pomiędzy przeglądarką a serwerami proxy, wzmacniający ruch przed inwigilacją i gromadzeniem danych.

Doświadczenie użytkownika: Aktywacja obsługi proxy i wybór lokalizacji serwerów okazuje się niezwykle prosta, a interfejs jest przejrzysty i przyjazny dla użytkownika.

Kluczowe cechy:

- Bezproblemowa integracja serwerów proxy.

- Bezproblemowa aktywacja proxy za pomocą jednego kliknięcia.

- Uprawnienie do wyboru lokalizacji serwerów proxy.

- Skuteczna blokada trackerów i reklam.

- Brak rejestrowania aktywności użytkownika.

Ograniczenia:

- Opcje serwerów proxy są niezwykle ograniczone.

- Serwery proxy są mniej bezpieczne niż Tor lub VPN.

- Brak możliwości routingu .onion.

6. GNU IceCat

GNU IceCat to zmodyfikowana przeglądarka Firefox poświęcona prywatności i wolności, zrodzona z projektu open source GNU.

Prywatności: IceCat specjalizuje się w wyłączaniu usług analitycznych i telemetrycznych przesyłających dane do Mozilli. Te modyfikacje podnoszą standardy prywatności poza te oferowane przez standardową przeglądarkę Firefox.

Bezpieczeństwo: IceCat opiera się na solidnej architekturze zabezpieczeń Firefoksa i potencjalnie zawiera rozszerzenia takie jak Tor do szyfrowania.

Doświadczenie użytkownika: Oferując interfejs prawie nie do odróżnienia od Firefoksa, IceCat zapewnia poczucie zaznajomienia. Jednak konfiguracja rozszerzeń prywatności wymaga pewnego wysiłku.

Kluczowe cechy:

- Wyłączanie usług analitycznych i śledzących.

- Przejrzysty kod open source.

- Kompatybilność z głównymi dodatkami, takimi jak Tor i VPN.

- Uwolnienie się od ograniczeń praw autorskich i DRM.

Ograniczenia:

- Ręczna konfiguracja jest obowiązkowa w przypadku rozszerzeń VPN i Tor.

- Brakuje wbudowanych możliwości routingu w ciemnej sieci.

- Cieszy się mniejszym uznaniem i mniejszą społecznością w porównaniu do Tora.

7. Smok Comodo

Comodo smok, oparta na Chromium, to przeglądarka poświęcona bezpieczeństwu i prywatności. Zawiera możliwości dostępu do ciemnej sieci poprzez rozszerzenia.

Prywatności: Doskonale radzi sobie z blokowaniem reklam, modułów śledzących i złośliwych stron internetowych. Ustawienia prywatności pozwalają na wyłączenie udostępniania danych.

Bezpieczeństwo: Comodo Dragon stosuje izolację kontenerów, aby złagodzić szkody w przypadku narażenia na złośliwe oprogramowanie. Przeglądarka oferuje również solidne funkcje antywirusowe.

Doświadczenie użytkownika: Znajomość interfejsu podobnego do Chrome jest bogata. Jednak dostęp do ciemnej sieci wymaga instalacji rozszerzeń takich jak Tor.

Kluczowe cechy:

- Skuteczne blokowanie reklam, modułów śledzących i złośliwych stron internetowych.

- Kontenery izolujące i łagodzące wpływ złośliwego oprogramowania.

- Ustawienia prywatności utrudniające gromadzenie danych.

- Kompatybilność z rozszerzeniami VPN i Tor.

Ograniczenia:

- Poleganie na dodatkach zapewniających dostęp do ciemnej sieci.

- Zamknięty charakter przeglądarki ogranicza przejrzystość.

- Powiązania własnościowe z firmą reklamową.

8. SRWare Żelazo

SRWare Żelazko, kolejna przeglądarka oparta na Chromium, skupiająca się na prywatności, eliminuje usługi śledzenia Google i modyfikacje interfejsu użytkownika.

Privacy: Eliminuje usługi Google, takie jak Google Analytics, raportowanie awarii i sprawdzanie pisowni. Przesyłanie danych do Google jest ściśle ograniczone, co zapewnia poczucie przejrzystości.

Bezpieczeństwo: Zachowując podstawowy model bezpieczeństwa Chromium, SRWare Iron zawiera blokery reklam i skryptów w celu zwiększenia bezpieczeństwa.

Doświadczenie użytkownika: Interfejs, niemal identyczny z Chrome, daje użytkownikom poczucie zaznajomienia się z nim. Jednak podróż do dostępu do ciemnej sieci wymaga instalacji rozszerzeń.

Kluczowe cechy:

- Usunięcie usług Google i modyfikacji.

- Opcje blokowania skryptów i reklam.

- Liczne zaawansowane opcje konfiguracji prywatności.

- Kompatybilność z rozszerzeniami Tor i VPN.

Ograniczenia:

- Zależność od wtyczek umożliwiających dostęp do ciemnej sieci.

- Mniej znana przeglądarka z mniejszą społecznością użytkowników.

- Nadal opiera się na silniku Chromium.

9. Lis wodny

Waterfox, przeglądarka typu open source zbudowana na fundamentach przeglądarki Firefox, stawia na pierwszym miejscu prywatność. Wyklucza usługi analityczne Mozilli.

Privacy: Waterfox wyłącza usługi telemetryczne, analityczne i zbierania danych systemu Windows, znacznie zmniejszając ilość danych wysyłanych do Mozilli.

Bezpieczeństwo: Wykorzystując istniejące ramy bezpieczeństwa Firefoksa, Waterfox może zawierać rozszerzenia szyfrowania.

Doświadczenie użytkownika: Interfejs ściśle odzwierciedla przeglądarkę Firefox. Jednak konfiguracja VPN lub Tora wymaga pewnego stopnia konfiguracji ręcznej.

Kluczowe cechy:

- Eliminacja usług analitycznych i śledzących.

- Ulepszona optymalizacja wydajności.

- Ugruntowana baza kodu oparta na przeglądarce Firefox.

- Zgodność z głównymi rozszerzeniami prywatności.

Ograniczenia:

- Konfiguracja ręczna jest obowiązkowa w przypadku dostęp do ciemnej sieci.

- Mniejsza społeczność w porównaniu do Firefoksa i Tora.

- Nie jest przeznaczony wyłącznie do użytku w ciemnej sieci.

10. Serwer proxy Darknetu

Serwer proxy Darknetu, nieskomplikowana witryna proxy Tor, oferuje dostęp do ciemnej sieci bez konieczności instalacji.

Privacy: Maskuje Twój adres IP, kierując ruch przez sieć Tor, zapewniając odrobinę anonimowości. Jednak szyfrowanie klienta jest wyraźnie nieobecne.

Bezpieczeństwo: Usługa opiera się całkowicie na szyfrowaniu sieci Tor i brakuje jej szyfrowania i izolacji po stronie klienta.

Doświadczenie użytkownika: Nie jest wymagana żadna instalacja; po prostu załaduj stronę i rozpocznij przeglądanie. Jednak możliwości dostosowywania pozostają ograniczone.

Kluczowe cechy:

- Prosty internetowy serwer proxy Tor.

- Zero wymagań wstępnych instalacji.

- Szybki dostęp do ciemnych stron internetowych.

- Kilka opcji dostosowywania.

Ograniczenia:

- Zestaw funkcji jest wyjątkowo rzadki w porównaniu z wszechstronną przeglądarką Tor.

- Istnieje ryzyko przerwania lub zamknięcia obiektu.

- Brak zabezpieczeń i izolacji po stronie klienta.

Panorama przeglądarki Darknet: analiza porównawcza

| Przeglądarka | Fundacja | Mechanizm ciemnej sieci | open Source | Niedogodności |

|---|---|---|---|---|

| Tor Browser | Firefox | Routing cebuli | Tak | ⭐⭐⭐⭐⭐ |

| I2P | Zamówienia Indywidualne | Trasowanie czosnku | Tak | ⭐⭐⭐⭐⭐ |

| Odważny | chrom | Integracja z Torem | Częściowa | ⭐⭐⭐⭐ |

| Opera | chrom | VPN | Nie | ⭐⭐⭐⭐ |

| Epicki | chrom | pełnomocnik | Nie | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Dodatki | Tak | ⭐⭐⭐ |

| Comodo smok | chrom | Dodatki | Nie | ⭐⭐⭐ |

| SRWare Żelazko | chrom | Dodatki | Głównie | ⭐⭐ |

| Waterfox | Firefox | Dodatki | Tak | ⭐⭐ |

| Serwer proxy Darknetu | Zamówienia Indywidualne | Tor | Nie | ⭐⭐ |

Często zadawane pytania dotyczące przeglądarki Darknet

Dostęp do ciemnej sieci sam w sobie nie jest nielegalny. Z drugiej strony wykorzystywanie ciemnej sieci do celów przestępczych lub do uzyskiwania nielegalnych treści jest nielegalne. Bardzo ważne jest, aby pamiętać, że przeglądarki darknetowe, takie jak Tor, zapewniają niezawodne opcje zachowania anonimowości.

Ukrywając adresy IP i wysyłając ruch przez zaszyfrowane tunele, przeglądarki darknetowe, takie jak Tor, oferują wysoki poziom anonimowości. Pełna anonimowość jest jednak nadal nieosiągalna. Pragnienie służb wywiadowczych, aby anonimizować użytkowników Tora, podkreśla konieczność podjęcia rygorystycznych środków bezpieczeństwa.

Warstwowe szyfrowanie i maskowanie adresów IP poprzez routing cebulowy lub czosnkowy niezwykle utrudniają powiązanie działań w ciemnej sieci z konkretnymi użytkownikami. Jednak sytuacje, w tym zapory ogniowe, złośliwe oprogramowanie, nieprawidłowe konfiguracje lub błąd użytkownika, stwarzają ryzyko ujawnienia tożsamości. Zaawansowani wrogowie międzynarodowi również mogą zagrozić anonimowości.

Tak, przeglądarki darknetowe, takie jak Tor, ułatwiają dostęp do zwykłych stron internetowych. Niemniej jednak, ze względu na maskowanie adresów IP, może wydawać się, że użytkownicy łączą się z innej lokalizacji, co może prowadzić do tego, że niektóre witryny będą próbowały blokować użytkowników Tora, ograniczając dostęp.

NSA i inne międzynarodowe organizacje szpiegowskie nie mogą całkowicie uniknąć ciemnej sieci. Jednakże, stosując rygorystyczne środki bezpieczeństwa, można osiągnąć praktyczną anonimowość. Zamiast być celem wyrafinowanych przeciwników, Tor i inne ciemne sieci chronią użytkowników przed szeroko zakrojoną inwigilacją.

Nieodłączne ryzyko związane z korzystaniem z ciemnej sieci obejmuje narażenie na wirusy, kradzież tożsamości, oszustwa i kontakt z treściami niezgodnymi z prawem lub niemoralnymi. Użytkownicy muszą zachować ostrożność w przypadku odwiedzanych witryn i pobieranych plików. Ponadto deanonimizacja może być możliwa w wyniku wad przeglądarki.

Wnioski

Przeglądarki Darknet zapewniają dostęp do ciemnej sieci i umożliwiają anonimowe przeglądanie. Przeglądarki te umożliwiają niedostatecznie reprezentowanym grupom korzystanie z prawa do wolności słowa, ale niosą ze sobą ryzyko cyberprzestępczości. Dlatego ważne jest, aby dokładnie zrównoważyć zalety i wady przed zaangażowaniem się w aktywność w ciemnej sieci. Korzystaj z silnych mechanizmów anonimowości i bierz pod uwagę konsekwencje etyczne i prawne, aby zmniejszyć ryzyko.

Odpowiedzialność

Zgodnie z Zaufaj wytycznym projektu, należy pamiętać, że informacje zawarte na tej stronie nie mają na celu i nie powinny być interpretowane jako porady prawne, podatkowe, inwestycyjne, finansowe lub jakiekolwiek inne formy porad. Ważne jest, aby inwestować tylko tyle, na utratę czego możesz sobie pozwolić, a w przypadku jakichkolwiek wątpliwości zasięgnąć niezależnej porady finansowej. Aby uzyskać więcej informacji, sugerujemy zapoznać się z warunkami oraz stronami pomocy i wsparcia udostępnianymi przez wydawcę lub reklamodawcę. MetaversePost zobowiązuje się do sporządzania dokładnych i bezstronnych raportów, jednakże warunki rynkowe mogą ulec zmianie bez powiadomienia.

O autorze

Damir jest liderem zespołu, menedżerem produktu i redaktorem w Metaverse Post, obejmujący takie tematy, jak AI/ML, AGI, LLM, Metaverse i Web3-pokrewne pola. Jego artykuły przyciągają każdego miesiąca ogromną publiczność, liczącą ponad milion użytkowników. Wydaje się być ekspertem z 10-letnim doświadczeniem w SEO i marketingu cyfrowym. Damir został wspomniany w Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto i inne publikacje. Jako cyfrowy koczownik podróżuje między ZEA, Turcją, Rosją i WNP. Damir uzyskał tytuł licencjata z fizyki, co jego zdaniem dało mu umiejętności krytycznego myślenia potrzebne do odniesienia sukcesu w ciągle zmieniającym się środowisku internetowym.

Więcej artykułów

Damir jest liderem zespołu, menedżerem produktu i redaktorem w Metaverse Post, obejmujący takie tematy, jak AI/ML, AGI, LLM, Metaverse i Web3-pokrewne pola. Jego artykuły przyciągają każdego miesiąca ogromną publiczność, liczącą ponad milion użytkowników. Wydaje się być ekspertem z 10-letnim doświadczeniem w SEO i marketingu cyfrowym. Damir został wspomniany w Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto i inne publikacje. Jako cyfrowy koczownik podróżuje między ZEA, Turcją, Rosją i WNP. Damir uzyskał tytuł licencjata z fizyki, co jego zdaniem dało mu umiejętności krytycznego myślenia potrzebne do odniesienia sukcesu w ciągle zmieniającym się środowisku internetowym.