Il Privacy Tech Stack basato su ZK inaugurerà una nuova era del software, afferma Chris Were, CEO di Verida

In Breve

Chris Were, CEO di Verida, sottolinea il controllo degli utenti, la crittografia e l'uso di prove a conoscenza zero per mitigare le violazioni dei dati.

Oggi ci sono crescenti preoccupazioni in merito violazioni dei dati e violazioni della privacy nei sistemi centralizzati, che sono complessi, comprendono numerosi componenti e spesso coinvolgono migliaia di dipendenti con diversi livelli di accesso ai dati. La maggior parte degli attacchi informatici deriva dall'ingegneria sociale, che prende di mira principalmente i dipendenti.

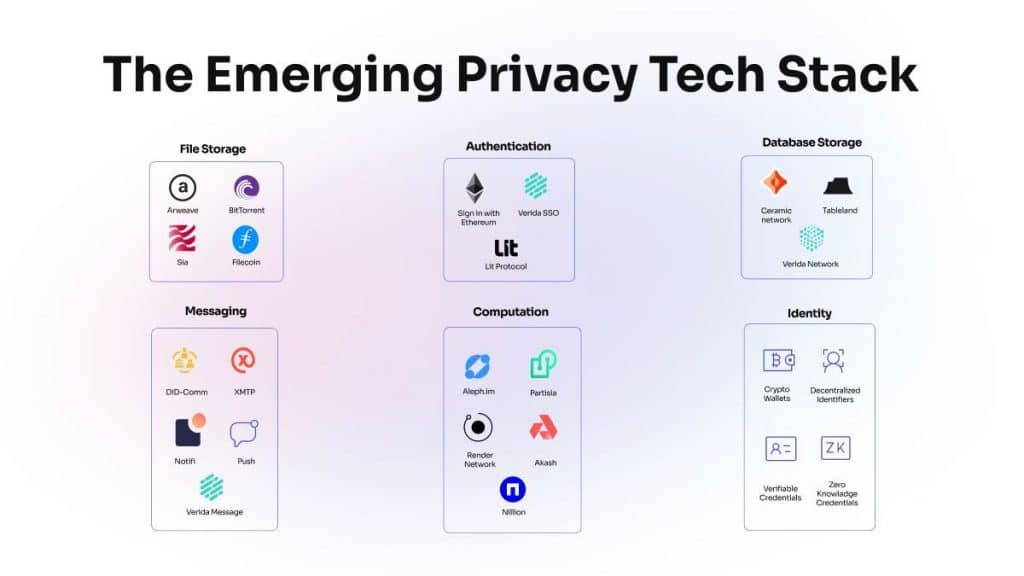

Ciò ha portato all’introduzione dello stack tecnologico sulla privacy nel panorama della sicurezza, offrendo maggiore controllo e protezione sia per gli individui che per le aziende.

In una conversazione con Metaverse Post - Chris Erano, CEO di Verida ha sottolineato che lo stack tecnologico della privacy rappresenta una forza trasformativa che può inaugurare una nuova era di sviluppo software in cui il controllo degli utenti, la sicurezza dei dati e la privacy hanno la precedenza.

Verida è un framework di sviluppo full-stack e una rete di dati personali decentralizzata per Web3.

“Immagina una violazione dei dati in una piattaforma centralizzata come un’irruzione in cui un hacker ottiene l’accesso all’intero sistema, compromettendo i dati di ogni utente. Questo è un problema significativo, poiché una vulnerabilità espone le informazioni di tutti. Tuttavia, nello stack tecnologico emergente della privacy, i dati sono decentralizzati e risiedono presso i singoli utenti. Di conseguenza, una violazione della sicurezza colpisce solo una persona, rendendo l’impatto molto più localizzato e gestibile”, ha detto Chris Were Metaverse Post.

“È importante notare che una parte sostanziale degli hack deriva dal furto di password. Nel panorama tecnologico emergente della privacy, le password vengono gradualmente eliminate a favore di chiavi di crittografia e chiavi private più grandi, rendendole quasi impossibili da decifrare. Questo cambiamento, insieme all’eliminazione delle passphrase e delle domande di sicurezza, migliora la sicurezza e la privacy complessive per gli utenti finali”, ha aggiunto.

Uno dei componenti chiave dello stack tecnologico sulla privacy è l'identità decentralizzata e garantisce che le informazioni personali di un utente siano protette e gestite esclusivamente dall'utente, utilizzando una chiave privata univoca per ciascun utente. Questo cambiamento non solo dà agli utenti il controllo, ma pone anche le basi per sicuro e interazioni digitali trasparenti.

Ruolo delle prove di conoscenza zero nello stack tecnologico sulla privacy

Le prove a conoscenza zero sono un pilastro fondamentale nello stack tecnologico della privacy, poiché consentono agli utenti di condividere solo le informazioni necessarie per accedere a un servizio. Questa tecnologia utilizza metodi crittografici, riducendo il rischio di esposizione di informazioni sensibili e migliorando la sicurezza mediante l'archiviazione conoscenza zero credenziali su database decentralizzati.

Evidenziando l’impatto, Chris Were ha affermato: “Oggi, quando condividiamo i dati, dobbiamo condividere le informazioni stesse. Ad esempio, se voglio dimostrare di avere più di 18 anni, probabilmente dovrò condividere con te un passaporto o una patente di guida, fornendo una quantità significativa di informazioni su di me solo per dimostrare la mia età”.

“Una credenziale a conoscenza zero, d’altra parte, funziona in modo diverso. Utilizza matematica avanzata e consente a due parti di comunicare, permettendomi di dimostrare a una terza persona che ho più di 18 anni senza rivelare alcuna informazione reale, nemmeno il mio nome", ha aggiunto.

Ancora un altro elemento importante dello stack tecnologico sulla privacy sono i database decentralizzati che hanno una capacità unica di mitigare i rischi per la sicurezza informatica rispetto alle loro controparti centralizzate. Il nucleo della loro forza sta nel mettere il controllo direttamente nelle mani degli utenti tramite chiavi private, creando una fortezza di sicurezza e privacy.

A differenza dei database centralizzati che richiedono fiducia implicita nell’azienda, i sistemi decentralizzati operano secondo un modello incentrato sull’utente. In questo paradigma, le aziende e le applicazioni devono richiedere esplicitamente l’autorizzazione dell’utente per accedere ai dati, favorendo un senso di fiducia privacy dei dati. Questo approccio è in netto contrasto con i problemi prevalenti legati alle violazioni della sicurezza nelle piattaforme centralizzate, dove una singola violazione può compromettere i dati di tutti gli utenti.

“Stiamo già assistendo a una crescente consapevolezza tra gli utenti riguardo alle vulnerabilità a cui devono far fronte i loro dati su Internet, compresi i rischi di hacking e violazioni della sicurezza dei dati. Questa maggiore consapevolezza spingerà gli utenti a considerare consapevolmente i prodotti e i servizi con cui interagiscono”, ha affermato Chris Were di Verida.

“La sicurezza è un aspetto affascinante spesso trascurato fino a diventare un problema. Le aziende lungimiranti stanno investendo nella migrazione verso questo nuovo modello decentralizzato, cogliendo l’opportunità di ottenere un vantaggio rispetto ai concorrenti che potrebbero dover affrontare violazioni della sicurezza”, ha aggiunto.

Con la proliferazione delle applicazioni, gli utenti riconoscono sempre più il valore del controllo dei dati. La domanda di app che facilitino l’accessibilità e l’utilità dei dati degli utenti è destinata a crescere.

Negazione di responsabilità

In linea con la Linee guida del progetto Trust, si prega di notare che le informazioni fornite in questa pagina non intendono essere e non devono essere interpretate come consulenza legale, fiscale, di investimento, finanziaria o di qualsiasi altra forma. È importante investire solo ciò che puoi permetterti di perdere e chiedere una consulenza finanziaria indipendente in caso di dubbi. Per ulteriori informazioni, suggeriamo di fare riferimento ai termini e alle condizioni nonché alle pagine di aiuto e supporto fornite dall'emittente o dall'inserzionista. MetaversePost si impegna a fornire report accurati e imparziali, ma le condizioni di mercato sono soggette a modifiche senza preavviso.

Circa l'autore

Kumar è un giornalista tecnologico esperto con una specializzazione nelle intersezioni dinamiche di AI/ML, tecnologia di marketing e campi emergenti come criptovaluta, blockchain e NFTS. Con oltre 3 anni di esperienza nel settore, Kumar ha stabilito una comprovata esperienza nella creazione di narrazioni avvincenti, nella conduzione di interviste approfondite e nella fornitura di approfondimenti completi. L'esperienza di Kumar risiede nella produzione di contenuti di grande impatto, inclusi articoli, rapporti e pubblicazioni di ricerca per importanti piattaforme di settore. Con un insieme di competenze uniche che combina conoscenze tecniche e narrazione, Kumar eccelle nel comunicare concetti tecnologici complessi a un pubblico diversificato in modo chiaro e coinvolgente.

Altri articoli

Kumar è un giornalista tecnologico esperto con una specializzazione nelle intersezioni dinamiche di AI/ML, tecnologia di marketing e campi emergenti come criptovaluta, blockchain e NFTS. Con oltre 3 anni di esperienza nel settore, Kumar ha stabilito una comprovata esperienza nella creazione di narrazioni avvincenti, nella conduzione di interviste approfondite e nella fornitura di approfondimenti completi. L'esperienza di Kumar risiede nella produzione di contenuti di grande impatto, inclusi articoli, rapporti e pubblicazioni di ricerca per importanti piattaforme di settore. Con un insieme di competenze uniche che combina conoscenze tecniche e narrazione, Kumar eccelle nel comunicare concetti tecnologici complessi a un pubblico diversificato in modo chiaro e coinvolgente.