I 10 migliori browser per il Dark Web per la navigazione anonima nel Deep Web

In Breve

In questa guida esamineremo i 10 migliori browser della darknet del 2023, valutandone la privacy, la sicurezza e la facilità d'uso.

Gli utenti di Internet possono navigare nel dark web in modo anonimo grazie a browser darknet specializzati. Il dark web sostiene l’anonimato e la libertà di parola, ma ospita anche contenuti illegali e immorali.

| Suggerimenti Pro |

|---|

| 1. Scopri i 15 migliori gratuiti App per la gestione delle password di 2023 |

| 2. Esplora il Le 10 migliori VPN su misura per i possessori di criptovalute nel 2023, Garantire una sicurezza senza compromessi. |

Questo articolo si propone di fornire un'analisi approfondita dei dieci migliori browser della darknet per il 2023, classificandoli in base agli standard di privacy, sicurezza e usabilità. Entreremo nei dettagli sui vantaggi e sugli svantaggi di ciascun browser, supportati da un'utile tabella comparativa.

Svelare l'enigma: il Dark Web e la Darknet

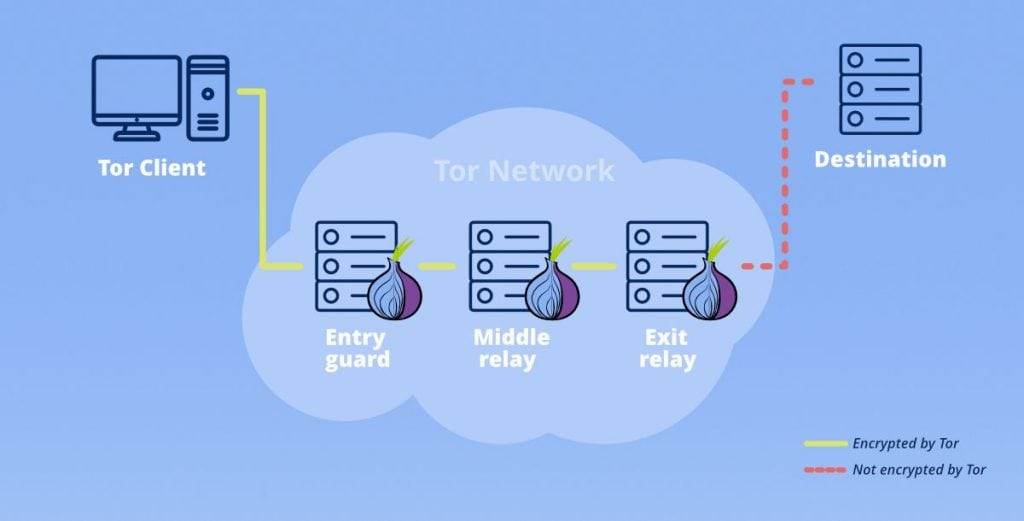

La frase "dark web" si riferisce a una regione di siti Web e contenuti presenti su reti sovrapposte note come darknet, a cui l'accesso richiede software, configurazioni o autorizzazioni particolari. Attraverso l'uso dell'onion routing e molti livelli di crittografia per nascondere i nomi e le posizioni degli utenti, le darknet forniscono comunicazioni segrete e anonime.

Illuminazioni chiave sul dark web

- Accessibile esclusivamente tramite browser della darknet come Tor o I2P, utilizzando protocolli di routing distintivi.

- Riconosciuto come un centro per attività illegali come mercati di droga illeciti e intrusioni informatiche.

- Ospita anche iniziative legittime come la denuncia di irregolarità e le espressioni di dissenso nei regimi oppressivi.

- Facilita il discorso nascosto, salvaguardando così la privacy, ma allo stesso tempo nascondendo il potenziale per attività illecite.

Tuttavia, è fondamentale riconoscere che il dark web è anche un ambito in cui alcuni utenti si impegnano per scopi illegittimi o senza scrupoli:

- Mercati della criminalità informatica: I mercati della rete oscura facilitano il commercio illecito di narcotici, armi e contrabbando.

- Hacking e malware: Le darknet diffondono strumenti per hacking, malware e dati o credenziali rubati.

- Illeciti finanziari: Il dark web diventa un hub per il furto di identità, l'evasione fiscale e altri riciclaggio di denaro.

- Terrorismo: I canali crittografati all'interno del dark web possono facilitare le attività terroristiche.

Qui forniamo i dieci migliori browser del darknet del 2023, che sono stati attentamente confrontati con gli standard del settore in termini di privacy, sicurezza e usabilità.

1. Tor Browser

Il Browser Tor si pone come il venerabile luminare dei browser del darknet, sfruttando il routing e la crittografia Onion per un anonimato senza pari. Sviluppato sotto l'egida del progetto no-profit Tor, con il patrocinio del governo degli Stati Uniti e di varie organizzazioni.

Privacy: Tor nasconde gli indirizzi IP e le posizioni degli utenti incanalando il traffico attraverso una rete mondiale di tunnel crittografati supervisionati da una legione di nodi volontari. Ciò produce un elevato livello di anonimato, rendendo le attività degli utenti quasi irrintracciabili.

Sicurezza: La presenza di tunnel crittografati e la rotazione continua dell'IP rafforza le difese contro la sorveglianza e il tracciamento. Il traffico è sottoposto a molteplici livelli di crittografia, ostacolando i tentativi di intercettazione e monitoraggio. La rete mostra resilienza anche di fronte alla compromissione dei nodi.

Esperienza da Utente: Il processo di download e configurazione di Tor è relativamente semplice. La sua interfaccia utente, simile a Firefox ESR, fornisce un gateway familiare verso i siti web oscuri che utilizzano il dominio .onion. Una fiorente comunità di utenti aumenta la disponibilità di documentazione e supporto completi.

Caratteristiche principali:

- Il routing Onion nasconde IP e posizione.

- Registrazione zero dell'attività di rete.

- Accesso a siti web oscuri con estensione .onion.

- Relè ponte integrati nelle regioni censurate.

- Protezione VPN e rilevamento impronte digitali integrata.

limitazioni:

- La velocità di navigazione potrebbe risentire della crittografia del routing.

- Potenziale esposizione a dati non crittografati tramite nodi di uscita dannosi.

- Alcuni siti Web tradizionali tentano di bloccare l'accesso a Tor.

2.I2P

I2P, noto anche come Invisible Internet Project, è un formidabile browser darknet simile a Tor. Utilizza il routing e la crittografia dell'aglio, con i siti web oscuri contrassegnati dal suffisso .i2p.

Privacy: I2P guida il traffico attraverso a rete peer-to-peer decentralizzata, rafforzato con crittografia a più livelli, confondendo gli sforzi per tracciare le attività. Ogni aspetto del funzionamento di I2P è protetto dalla crittografia end-to-end, anche le richieste ai database di rete.

Sicurezza: I canali I2P utilizzano la crittografia end-to-end per tutto il traffico. Il database di rete è distribuito tra i nodi e protetto con crittografia. L’impermeabilità alle forze avversarie è un obiettivo fondamentale.

Esperienza da Utente: La configurazione di I2P si rivela più complessa rispetto a Tor e la sua interfaccia utente, sebbene funzionale, non ha la rifinitura user-friendly di Tor. La documentazione tende al tecnico.

Caratteristiche principali:

- Meccanismo di instradamento dell'aglio per l'anonimato.

- Architettura di rete peer-to-peer interamente decentralizzata.

- Siti Web e servizi .i2p nascosti.

- Tunnel crittografati end-to-end pervasivi.

limitazioni:

- In vari scenari, I2P mostra prestazioni più lente rispetto a Tor.

- La rete globale di peer I2P impallidisce rispetto a Tor.

- Una curva di apprendimento più ripida accompagna l’utilizzo di I2P.

3. Browser coraggioso

Brave, un browser web open source basato su Chromium, pone una forte enfasi sulla privacy. Incorpora una scheda Tor integrata opzionale per sessioni di navigazione clandestine.

Privacy: Per impostazione predefinita, Brave blocca fermamente tracker e pubblicità durante la navigazione convenzionale. La scheda Tor incanala il traffico attraverso la rete Tor, aumentando l'anonimato durante le sessioni di navigazione sensibili.

Sicurezza: Brave vanta robuste funzionalità di sicurezza, come l'applicazione universale di HTTPS. L'integrazione di Tor introduce un ulteriore livello di crittografia quando attivato.

Esperienza da Utente: Dotato di un'interfaccia intuitiva che ricorda Chrome, Brave semplifica l'attivazione della scheda privata Tor tramite le impostazioni per la navigazione anonima rapida.

Caratteristiche principali:

- Le schede private Tor integrano perfettamente il routing Tor.

- Blocco predefinito di tracker e pubblicità.

- Inclusione dell'estensione di crittografia HTTPS Everywhere.

- Sistema Brave Rewards opzionale per contribuire ai siti Web.

limitazioni:

- Le opzioni di configurazione avanzata per Tor sono assenti.

- Isolamento limitato tra la navigazione Tor e quella non Tor.

- Condivide lo stesso profilo del browser, ponendo potenziali rischi per la privacy.

4. Browser Opera

Opera, un browser Web multipiattaforma ampiamente utilizzato, comprende un servizio VPN integrato. Estende funzionalità parziali per l'accesso al dark web tramite la sua VPN.

Privacy: La VPN nativa di Opera nasconde il tuo indirizzo IP incanalando il traffico attraverso server remoti, amplificando l'anonimato. Gli utenti hanno la libertà di selezionare le posizioni dei server VPN, offuscando ulteriormente la loro presenza online.

Sicurezza: La crittografia VPN protegge il traffico dalla sorveglianza e dal monitoraggio. Non vengono conservate registrazioni di attività o connessioni.

Esperienza da Utente: L'attivazione della VPN integrata è un gioco da ragazzi e richiede un semplice clic. Tuttavia, le opzioni per la configurazione dei server VPN sono piuttosto limitate.

Caratteristiche principali:

- Un incorporato, sconfinato Servizio VPN.

- Accesso a oltre 2,000 posizioni di server VPN in tutto il mondo.

- Utilizzo della robusta crittografia AES a 256 bit.

- Assenza di attività o registrazione del traffico.

limitazioni:

- La sicurezza della VPN può essere considerata inferiore alla crittografia di Tor.

- La rete VPN di Opera comprende meno server rispetto ai servizi a pagamento.

- La proprietà dei server remoti appartiene alla società VPN.

5. Browser epico

Browser epico, fermamente impegnato nella privacy, integra il supporto proxy integrato. Facilita l'accesso a determinati contenuti del dark web tramite server proxy globali.

Privacy: Epic può incanalare il traffico attraverso server proxy dispersi in diversi continenti, nascondendo l'indirizzo IP dell'utente. Sebbene ciò fornisca un minimo di anonimato, non è all’altezza degli standard Tor o VPN.

Sicurezza: La crittografia costituisce il baluardo tra il browser e i server proxy, rafforzando il traffico contro la sorveglianza e la raccolta di dati.

L'esperienza utente: L'attivazione del supporto proxy e la selezione delle posizioni dei server si rivela straordinariamente semplice, con un'interfaccia pulita e intuitiva.

Caratteristiche principali:

- Perfetta integrazione dei server proxy.

- Attivazione proxy semplice con un solo clic.

- Autorizzazione a scegliere le posizioni dei server proxy.

- Blocco efficace di tracker e pubblicità.

- Assenza di registrazione delle attività degli utenti.

limitazioni:

- Le opzioni del server proxy sono estremamente limitate.

- I proxy sono meno sicuri di Tor o delle VPN.

- Mancanza di funzionalità di routing .onion.

6. GNU IceCat

GNU IceCat si presenta come un browser Firefox modificato dedicato alla privacy e alla libertà, nato dal progetto open source GNU.

Privacy: IceCat eccelle nel disabilitare i servizi di analisi e telemetria che trasmettono dati a Mozilla. Queste modifiche elevano gli standard di privacy oltre quelli offerti da Firefox standard.

Sicurezza: IceCat si basa sulla solida architettura di sicurezza di Firefox, incorporando potenzialmente estensioni come Tor per la crittografia.

Esperienza da Utente: Vantando un'interfaccia quasi indistinguibile da Firefox, IceCat fornisce un senso di familiarità. Tuttavia, l’impostazione delle estensioni per la privacy richiede un certo impegno.

Caratteristiche principali:

- Disattivazione dei servizi di analisi e tracciamento.

- Codice trasparente e open source.

- Compatibilità con i principali componenti aggiuntivi come Tor e VPN.

- Liberazione dai vincoli del copyright e del DRM.

limitazioni:

- La configurazione manuale è obbligatoria per le estensioni VPN e Tor.

- Manca di funzionalità integrate di routing del dark web.

- Gode di un riconoscimento minore e di una comunità più piccola rispetto a Tor.

7. Drago Comodo

Comodo Dragon, basato su Chromium, è un browser dedicato alla sicurezza e alla privacy. Incorpora funzionalità per l'accesso al dark web tramite estensioni.

Privacy: Eccelle nel bloccare pubblicità, tracker e siti Web dannosi. Le impostazioni sulla privacy consentono di disabilitare la condivisione dei dati.

Sicurezza: Comodo Dragon adotta l'isolamento del contenitore per mitigare i danni in caso di esposizione a malware. Il browser vanta anche robuste funzionalità antivirus.

Esperienza utente: la familiarità abbonda nell'interfaccia simile a Chrome. Tuttavia, l’accesso al dark web richiede l’installazione di estensioni come Tor.

Caratteristiche principali:

- Blocco efficace di pubblicità, tracker e siti Web dannosi.

- Contenitori che isolano e mitigano l'impatto del malware.

- Impostazioni sulla privacy che ostacolano la raccolta dei dati.

- Compatibilità con estensioni VPN e Tor.

limitazioni:

- Affidarsi a componenti aggiuntivi per l'accesso al dark web.

- La natura closed-source del browser limita la trasparenza.

- La proprietà è legata a una società pubblicitaria.

8. Ferro da stiro SRWare

SRWare Iron, un altro browser basato su Chromium fortemente focalizzato sulla privacy, elimina i servizi di tracciamento di Google e le modifiche all'interfaccia utente.

Privacy: Elimina i servizi Google come Google Analytics, la segnalazione degli arresti anomali e il controllo ortografico. La trasmissione dei dati a Google è strettamente ridotta, infondendo un senso di trasparenza.

Sicurezza: Pur mantenendo il modello di sicurezza principale di Chromium, SRWare Iron incorpora blocchi di annunci e script per una maggiore sicurezza.

L'esperienza utente: L'interfaccia, quasi identica a Chrome, garantisce agli utenti un senso di familiarità. Tuttavia, il viaggio verso l’accesso al dark web richiede l’installazione di estensioni.

Caratteristiche principali:

- Rimozione dei servizi Google e modifiche.

- Opzioni per bloccare script e pubblicità.

- Abbondanti scelte avanzate di configurazione della privacy.

- Compatibilità con estensioni Tor e VPN.

limitazioni:

- Dipendenza dai plugin per l'accesso al dark web.

- Un browser meno celebrato con una comunità di utenti più piccola.

- Continua ad appoggiarsi al motore Chromium.

9. Volpe d'acqua

Waterfox, un browser open source basato sulle fondamenta di Firefox, dà priorità alla privacy. Elimina i servizi di analisi di Mozilla.

Privacy: Waterfox disabilita i servizi di telemetria, analisi e raccolta dati di Windows, riducendo in modo significativo i dati inviati a Mozilla.

Sicurezza: Sfruttando il framework di sicurezza esistente di Firefox, Waterfox può incorporare estensioni per la crittografia.

Esperienza da Utente: L'interfaccia rispecchia fedelmente Firefox. Tuttavia, la configurazione di VPN o Tor richiede un certo grado di configurazione manuale.

Caratteristiche principali:

- Eliminazione dei servizi di analisi e tracciamento.

- Ottimizzazione migliorata delle prestazioni.

- Una base di codice consolidata radicata in Firefox.

- Compatibilità con le principali estensioni sulla privacy.

limitazioni:

- La configurazione manuale è obbligatoria per accesso al dark web.

- Una comunità più piccola rispetto a Firefox e Tor.

- Non progettato esclusivamente per l'utilizzo nel dark web.

10. Proxy della rete oscura

Proxy della rete oscura, un semplice sito proxy Tor, offre l'accesso al dark web senza richiedere installazione.

Privacy: Nasconde il tuo indirizzo IP indirizzando il traffico attraverso la rete Tor, fornendo un minimo di anonimato. Tuttavia, la crittografia del client è evidentemente assente.

Sicurezza: Il servizio si basa interamente sulla crittografia della rete Tor e manca di crittografia e isolamento lato client.

Esperienza da Utente: Non è richiesta alcuna installazione; carica semplicemente la pagina e inizia a navigare. Tuttavia, le opzioni di personalizzazione rimangono limitate.

Caratteristiche principali:

- Un semplice proxy Tor basato sul web.

- Zero prerequisiti di installazione.

- Accesso rapido ai siti web oscuri.

- Un'infarinatura di scelte di personalizzazione.

limitazioni:

- Il set di funzionalità è estremamente scarso rispetto al completo Tor Browser.

- Esiste il rischio di interruzione o chiusura del sito.

- Assenza di sicurezza e isolamento lato client.

Il panorama del browser Darknet: un'analisi comparativa

| Browser | Fondazione | Meccanismo del web oscuro | Open Source | Svantaggi |

|---|---|---|---|---|

| Tor Browser | Firefox | Instradamento delle cipolle | Sì | ⭐⭐⭐⭐⭐ |

| I2P | Custom | Percorso dell'aglio | Sì | ⭐⭐⭐⭐⭐ |

| Brave | cromo | Integrazione Tor | Parziale | ⭐⭐⭐⭐ |

| Opera | cromo | VPN | Non | ⭐⭐⭐⭐ |

| Epico | cromo | delega | Non | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Add-ons | Sì | ⭐⭐⭐ |

| Comodo Dragon | cromo | Add-ons | Non | ⭐⭐⭐ |

| SRWare Iron | cromo | Add-ons | Per lo più | ⭐⭐ |

| Waterfox | Firefox | Add-ons | Sì | ⭐⭐ |

| Proxy della rete oscura | Custom | Tor | Non | ⭐⭐ |

Domande frequenti sul browser Darknet

L’accesso al dark web non è di per sé illegale. D’altro canto, è illegale utilizzare il dark web per scopi criminali o per ottenere contenuti illegali. È fondamentale riconoscere che i browser della darknet come Tor forniscono opzioni affidabili per mantenere l'anonimato.

Nascondendo gli indirizzi IP e inviando il traffico attraverso tunnel crittografati, i browser della darknet come Tor offrono un elevato livello di anonimato. Tuttavia, l’anonimato completo è ancora irraggiungibile. Il desiderio dei servizi di intelligence di rendere anonimi gli utenti Tor evidenzia la necessità di adottare rigorose misure di sicurezza.

La crittografia a più livelli e il mascheramento IP tramite routing Onion o Garly rendono estremamente difficile collegare le attività del dark web a utenti specifici. Tuttavia, situazioni quali firewall, malware, configurazioni errate o errori dell'utente comportano il rischio di divulgazione dell'identità. Anche i nemici internazionali avanzati potrebbero compromettere l’anonimato.

Sì, i browser della darknet come Tor facilitano l'accesso ai normali siti Internet. Tuttavia, a causa del mascheramento IP, potrebbe sembrare che gli utenti si connettano da una posizione diversa, portando potenzialmente alcuni siti a tentare di bloccare gli utenti Tor, limitando l'accesso.

La NSA e altre organizzazioni di spionaggio internazionali non possono evitare completamente la darknet. Tuttavia, con l’adozione di rigorose misure di sicurezza, è possibile raggiungere l’anonimato pratico. Invece di essere presi di mira da avversari sofisticati, Tor e altre reti oscure proteggono gli utenti dalla sorveglianza diffusa.

I rischi intrinseci dell'utilizzo del dark web includono l'esposizione a virus, furti di identità, truffe e il contatto con contenuti illegali o immorali. Gli utenti devono prestare attenzione ai siti Web che visitano e ai file che scaricano. Inoltre, la deanonimizzazione potrebbe essere possibile a causa di difetti del browser.

Conclusione

I browser Darknet forniscono l'accesso al Dark Web e consentono la navigazione anonima. Questi browser consentono ai gruppi sottorappresentati di godere del diritto alla libera espressione, ma comportano anche il rischio di criminalità informatica. Pertanto, è fondamentale bilanciare attentamente i vantaggi e gli svantaggi prima di impegnarsi in attività sul dark web. Utilizzare forti meccanismi di anonimato e tenere conto delle ripercussioni etiche e legali per ridurre i rischi.

Negazione di responsabilità

In linea con la Linee guida del progetto Trust, si prega di notare che le informazioni fornite in questa pagina non intendono essere e non devono essere interpretate come consulenza legale, fiscale, di investimento, finanziaria o di qualsiasi altra forma. È importante investire solo ciò che puoi permetterti di perdere e chiedere una consulenza finanziaria indipendente in caso di dubbi. Per ulteriori informazioni, suggeriamo di fare riferimento ai termini e alle condizioni nonché alle pagine di aiuto e supporto fornite dall'emittente o dall'inserzionista. MetaversePost si impegna a fornire report accurati e imparziali, ma le condizioni di mercato sono soggette a modifiche senza preavviso.

Circa l'autore

Damir è il team leader, il product manager e l'editore di Metaverse Post, che copre argomenti come AI/ML, AGI, LLM, Metaverse e Web3campi correlati. I suoi articoli attirano un vasto pubblico di oltre un milione di utenti ogni mese. Sembra essere un esperto con 10 anni di esperienza in SEO e marketing digitale. Damir è stato menzionato in Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e altre pubblicazioni. Viaggia tra Emirati Arabi Uniti, Turchia, Russia e CSI come nomade digitale. Damir ha conseguito una laurea in fisica, che secondo lui gli ha fornito le capacità di pensiero critico necessarie per avere successo nel panorama in continua evoluzione di Internet.

Altri articoli

Damir è il team leader, il product manager e l'editore di Metaverse Post, che copre argomenti come AI/ML, AGI, LLM, Metaverse e Web3campi correlati. I suoi articoli attirano un vasto pubblico di oltre un milione di utenti ogni mese. Sembra essere un esperto con 10 anni di esperienza in SEO e marketing digitale. Damir è stato menzionato in Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto e altre pubblicazioni. Viaggia tra Emirati Arabi Uniti, Turchia, Russia e CSI come nomade digitale. Damir ha conseguito una laurea in fisica, che secondo lui gli ha fornito le capacità di pensiero critico necessarie per avere successo nel panorama in continua evoluzione di Internet.