Les 10 meilleurs navigateurs Dark Web pour la navigation anonyme sur le Deep Web

En bref

Dans ce guide, nous examinons les 10 meilleurs navigateurs darknet de 2023, en évaluant leur confidentialité, leur sécurité et leur convivialité.

Les internautes peuvent surfer sur le dark web de manière anonyme grâce à des navigateurs darknet spécialisés. Le dark web soutient l’anonymat et la liberté d’expression, mais il héberge également des contenus illégaux et immoraux.

| Pro Tips |

|---|

| 1. Découvrez le Top 15 Gratuit Applications de gestion de mots de passe 2023 |

| 2. Explore le Top 10 des VPN adaptés aux détenteurs de crypto en 2023, Assurer une sécurité sans compromis. |

Cet article vise à donner une analyse approfondie des dix principaux navigateurs darknet pour 2023, en les évaluant selon les normes de confidentialité, de sécurité et de convivialité. Nous entrerons dans les moindres détails sur les avantages et les inconvénients de chaque navigateur, appuyés par un tableau de comparaison utile.

Dévoiler l'énigme : le Dark Web et le Darknet

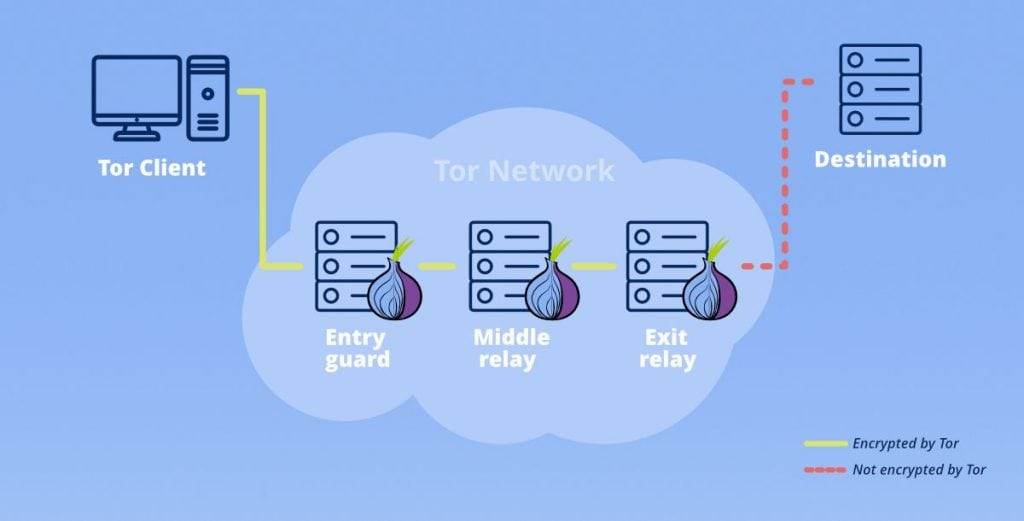

L'expression « dark web » fait référence à une région de sites Web et de contenus trouvés sur des réseaux superposés appelés darknets, auxquels l'accès nécessite un logiciel, une configuration ou une autorisation particulière. Grâce à l'utilisation du routage en oignon et de nombreuses couches de cryptage pour dissimuler les noms et les emplacements des utilisateurs, les darknets assurent des communications secrètes et anonymes.

Points clés du Dark Web

- Accessible uniquement via les navigateurs darknet comme Tor ou I2P, utilisant des protocoles de routage distinctifs.

- Reconnu comme une plaque tournante pour des activités illégales telles que les marchés de drogues illicites et les cyber-intrusions.

- Il abrite également des efforts légitimes tels que la dénonciation et l’expression de dissidences dans les régimes oppressifs.

- Facilite les discours cachés, protégeant ainsi la vie privée, tout en recelant simultanément un potentiel d’activités illicites.

Cependant, il est impératif de reconnaître que le dark web est également un domaine dans lequel certains utilisateurs s’engagent à des fins illégitimes ou sans scrupules :

- Marchés de la cybercriminalité: Les marchés du Darknet facilitent le commerce illicite de stupéfiants, d’armes et de contrebande.

- Piratage et logiciels malveillants: Les Darknets diffusent des outils de piratage, des logiciels malveillants et des données ou informations d'identification volées.

- Malversation financière: Le dark web devient une plaque tournante du vol d'identité, de l'évasion fiscale et blanchiment d'argent.

- Terrorisme: Les canaux cryptés au sein du dark web peuvent faciliter les activités terroristes.

Nous présentons ici les dix meilleurs navigateurs darknet de 2023, qui ont été soigneusement comparés aux normes de l'industrie en matière de confidentialité, de sécurité et de convivialité.

1. Navigateur Tor

La Navigateur Tor se présente comme la vénérable sommité des navigateurs darknet, tirant parti du routage en oignon et du cryptage pour un anonymat sans précédent. Développé sous l'égide du projet à but non lucratif Tor, avec le parrainage du gouvernement américain et de diverses organisations.

Confidentialité: Tor voile les adresses IP et les emplacements des utilisateurs en canalisant le trafic via un réseau mondial de tunnels cryptés supervisé par une légion de nœuds bénévoles. Cela donne un niveau d'anonymat exalté, rendant les activités des utilisateurs presque introuvables.

Sécurité: La présence de tunnels cryptés et la rotation continue des adresses IP renforcent les défenses contre la surveillance et le suivi. Le trafic est soumis à plusieurs couches de cryptage, contrecarrant les tentatives d’interception et de surveillance. Le réseau fait preuve de résilience même face à la compromission des nœuds.

Expérience utilisateur: Le processus de téléchargement et de configuration de Tor est relativement simple. Son interface utilisateur, ressemblant à Firefox ESR, fournit une passerelle familière vers les sites Web sombres utilisant le domaine .onion. Une communauté d’utilisateurs florissante augmente la disponibilité d’une documentation et d’un support complets.

Principales caractéristiques:

- Le routage en oignon dissimule l’adresse IP et l’emplacement.

- Zéro journalisation de l’activité réseau.

- Accès aux sites Web sombres se terminant par .onion.

- Relais de pont intégrés dans les régions censurées.

- VPN intégré et protection contre les empreintes digitales.

Limitations:

- La vitesse de navigation peut souffrir en raison du cryptage du routage.

- Exposition potentielle à des données non chiffrées via des nœuds de sortie malveillants.

- Certains sites Web grand public s’efforcent de bloquer l’accès à Tor.

2. I2P

I2P, également connu sous le nom d'Invisible Internet Project, se présente comme un formidable navigateur darknet semblable à Tor. Il utilise le routage et le cryptage à l'ail, avec des sites Web sombres désignés par le suffixe .i2p.

Intimité: I2P gère le trafic via un réseau peer-to-peer décentralisé, renforcé par un cryptage en couches, ce qui confond les efforts de traçage des activités. Chaque facette du fonctionnement d'I2P est entourée d'un cryptage de bout en bout, même les requêtes sur les bases de données réseau.

Sécurité: Les canaux I2P utilisent un cryptage de bout en bout pour tout le trafic. La base de données réseau est dispersée sur les nœuds et protégée par cryptage. L’imperméabilité aux forces adverses est un objectif primordial.

Expérience utilisateur: La configuration d'I2P s'avère plus complexe que celle de Tor, et son interface utilisateur, bien que fonctionnelle, n'a pas la finition conviviale de Tor. La documentation penche vers le technique.

Principales caractéristiques:

- Mécanisme de routage de l'ail pour l'anonymat.

- Architecture réseau peer-to-peer entièrement décentralisée.

- Sites Web et services .i2p dissimulés.

- Tunnels chiffrés omniprésents de bout en bout.

Limitations:

- Dans divers scénarios, I2P présente des performances plus lentes que Tor.

- Le réseau mondial de pairs d’I2P n’est rien en comparaison de Tor.

- Une courbe d’apprentissage plus abrupte accompagne l’utilisation d’I2P.

3. Brave navigateur

courageux, un navigateur Web open source basé sur Chromium, met fortement l'accent sur la confidentialité. Il intègre un onglet Tor intégré en option pour les sessions de navigation clandestines.

Confidentialité: Par défaut, Brave bloque fermement les trackers et les publicités lors de la navigation conventionnelle. L'onglet Tor canalise le trafic via le réseau Tor, renforçant ainsi l'anonymat lors des sessions de navigation sensibles.

Sécurité: Brave dispose de fonctionnalités de sécurité robustes, telles que l'application universelle du HTTPS. L'intégration de Tor introduit une couche supplémentaire de cryptage lorsqu'elle est activée.

Expérience utilisateur: Doté d'une interface conviviale rappelant Chrome, Brave permet d'activer l'onglet privé Tor via les paramètres pour une navigation anonyme accélérée sans effort.

Principales caractéristiques:

- Les onglets privés Tor intègrent de manière transparente le routage Tor.

- Blocage par défaut des trackers et des publicités.

- Inclusion de l’extension de chiffrement HTTPS Everywhere.

- Système Brave Rewards en option pour contribuer à des sites Web.

Limitations:

- Les options de configuration avancées pour Tor sont absentes.

- Isolement limité entre la navigation Tor et non-Tor.

- Partage le même profil de navigateur, ce qui présente des risques potentiels pour la vie privée.

4. Navigateur Opera

Opera, un navigateur Web multiplateforme largement adopté, comprend un service VPN intégré. Il étend les capacités partielles d’accès au dark web via son VPN.

Intimité: Le VPN natif Opera dissimule votre adresse IP en canalisant le trafic vers des serveurs distants, amplifiant ainsi l'anonymat. Les utilisateurs ont la liberté de sélectionner les emplacements des serveurs VPN, obscurcissant ainsi davantage leur présence en ligne.

Sécurité: Le cryptage VPN protège le trafic contre la surveillance et le contrôle. Aucun enregistrement d’activité ou de connexion n’est conservé.

Expérience utilisateur: L'activation du VPN intégré est un jeu d'enfant, nécessitant un simple clic. Néanmoins, les options de configuration des serveurs VPN sont quelque peu limitées.

Principales caractéristiques:

- Une société intégrée et sans limites Service VPN.

- Accès à plus de 2,000 XNUMX emplacements de serveurs VPN dans le monde.

- Utilisation d’un cryptage AES 256 bits robuste.

- Absence d’activité ou de journalisation du trafic.

Limitations:

- La sécurité VPN peut être considérée comme inférieure au cryptage de Tor.

- Le réseau VPN d'Opera comprend moins de serveurs que les services payants.

- La propriété des serveurs distants appartient à la société VPN.

5. Navigateur épique

Navigateur épique, résolument engagé en faveur de la confidentialité, intègre la prise en charge intégrée des proxys. Il facilite l’accès à certains contenus du Dark Web via des serveurs proxy mondiaux.

Intimité: Epic peut canaliser le trafic via des serveurs proxy dispersés sur divers continents, dissimulant ainsi l'adresse IP de l'utilisateur. Bien que cela fournisse un minimum d’anonymat, cela ne répond pas aux normes Tor ou VPN.

Sécurité: Le cryptage constitue un rempart entre le navigateur et les serveurs proxy, renforçant le trafic contre la surveillance et la collecte de données.

Expérience utilisateur: L'activation de la prise en charge du proxy et la sélection des emplacements des serveurs s'avèrent remarquablement simples, avec une interface claire et conviviale.

Principales caractéristiques:

- Intégration transparente des serveurs proxy.

- Activation du proxy sans effort en un seul clic.

- Autorisation de choisir les emplacements des serveurs proxy.

- Blocage efficace des trackers et des publicités.

- Absence de journalisation de l’activité des utilisateurs.

Limitations:

- Les options de serveur proxy sont extrêmement limitées.

- Les proxys sont moins sécurisés que Tor ou les VPN.

- Manque de capacités de routage .onion.

6. GNU IceCat

GNU IceCat se présente comme un navigateur Firefox modifié dédié à la confidentialité et à la liberté, né du projet open source GNU.

Confidentialité: IceCat excelle dans la désactivation des services d'analyse et de télémétrie qui transmettent des données à Mozilla. Ces modifications élèvent les normes de confidentialité au-delà de celles proposées par Firefox standard.

Sécurité: IceCat s'appuie sur l'architecture de sécurité robuste de Firefox, incorporant potentiellement des extensions telles que Tor pour le cryptage.

Expérience utilisateur: Bénéficiant d'une interface presque impossible à distinguer de Firefox, IceCat procure un sentiment de familiarité. Cependant, la configuration d’extensions de confidentialité nécessite un certain effort.

Principales caractéristiques:

- Désactivation des services d'analyse et de suivi.

- Code transparent et open source.

- Compatibilité avec les principaux modules complémentaires comme Tor et VPN.

- Libération des contraintes de droits d'auteur et de DRM.

Limitations:

- La configuration manuelle est obligatoire pour les extensions VPN et Tor.

- Manque de capacités intégrées de routage du Web sombre.

- Bénéficie d’une moindre reconnaissance et d’une communauté plus petite que Tor.

7. Dragon Comodo

Comodo dragon, basé sur Chromium, est un navigateur dédié à la sécurité et à la confidentialité. Il intègre des fonctionnalités d’accès au dark web via des extensions.

Confidentialité: Il excelle dans le blocage des publicités, des trackers et des sites Web malveillants. Les paramètres de confidentialité permettent de désactiver le partage de données.

Sécurité : Comodo Dragon adopte l'isolation des conteneurs pour atténuer les dommages en cas d'exposition à des logiciels malveillants. Le navigateur dispose également de fonctionnalités antivirus robustes.

Expérience utilisateur : la familiarité abonde dans l'interface de type Chrome. Cependant, l’accès au dark web nécessite l’installation d’extensions telles que Tor.

Principales caractéristiques:

- Blocage efficace des publicités, des trackers et des sites Web malveillants.

- Conteneurs qui isolent et atténuent l'impact des logiciels malveillants.

- Paramètres de confidentialité qui empêchent la collecte de données.

- Compatibilité avec les extensions VPN et Tor.

Limitations:

- S'appuyer sur des modules complémentaires pour accéder au Dark Web.

- La nature fermée du navigateur limite la transparence.

- La propriété est liée à une société de publicité.

8. Fer SRWare

SRWare Iron, un autre navigateur basé sur Chromium et passionnément axé sur la confidentialité, élimine les services de suivi de Google et les modifications de l'interface utilisateur.

Intimité: Il supprime les services Google tels que Google Analytics, les rapports d'erreur et la vérification orthographique. La transmission des données vers Google est strictement limitée, ce qui confère un sentiment de transparence.

Sécurité : Tout en conservant le modèle de sécurité de base de Chromium, SRWare Iron intègre des bloqueurs de publicités et de scripts pour une sécurité accrue.

Expérience utilisateur: L'interface, presque identique à Chrome, confère aux utilisateurs un sentiment de familiarité. Cependant, le cheminement vers l’accès au dark web nécessite l’installation d’extensions.

Principales caractéristiques:

- Suppression des services Google et modifications.

- Options de blocage des scripts et des publicités.

- De nombreux choix avancés de configuration de confidentialité.

- Compatibilité avec les extensions Tor et VPN.

Limitations:

- Dépendance aux plugins pour l'accès au dark web.

- Un navigateur moins célèbre avec une communauté d'utilisateurs plus petite.

- Continue de s’appuyer sur le moteur Chromium.

9. Waterfox

Waterfox, un navigateur open source construit sur les fondations de Firefox, donne la priorité à la confidentialité. Il supprime les services d'analyse de Mozilla.

Intimité: Waterfox désactive les services de télémétrie, d'analyse et de collecte de données Windows, réduisant ainsi considérablement les données envoyées à Mozilla.

Sécurité: Tirant parti du cadre de sécurité existant de Firefox, Waterfox peut intégrer des extensions pour le cryptage.

Expérience utilisateur: L'interface reflète fidèlement Firefox. Cependant, la configuration d'un VPN ou de Tor nécessite un certain degré de configuration manuelle.

Principales caractéristiques:

- Élimination des services d’analyse et de suivi.

- Optimisation améliorée des performances.

- Une base de code établie ancrée dans Firefox.

- Compatibilité avec les principales extensions de confidentialité.

Limitations:

- La configuration manuelle est obligatoire pour accès au dark web.

- Une communauté plus petite par rapport à Firefox et Tor.

- Non exclusivement conçu pour une utilisation sur le Dark Web.

10. Proxy Darknet

Proxy Darknet, un site proxy Tor simple, offre un accès au dark web sans nécessiter d'installation.

Intimité: Il masque votre adresse IP en dirigeant le trafic via le réseau Tor, offrant ainsi un minimum d'anonymat. Cependant, le chiffrement client est visiblement absent.

Sécurité : Le service repose entièrement sur le cryptage du réseau Tor et manque de cryptage et d'isolation côté client.

Expérience utilisateur: Aucune installation n'est requise ; chargez simplement la page et commencez à naviguer. Cependant, les options de personnalisation restent limitées.

Principales caractéristiques:

- Un proxy Tor simple basé sur le Web.

- Aucune condition préalable à l'installation.

- Accès rapide aux sites Web sombres.

- Une poignée de choix de personnalisation.

Limitations:

- L'ensemble des fonctionnalités est extrêmement rare par rapport au navigateur Tor complet.

- Il existe un risque d'arrêt ou de fermeture du site.

- Absence de sécurité et d’isolement côté client.

Le panorama du navigateur Darknet : une analyse comparative

| Navigateur | Fondation | Mécanisme du Web sombre | Open source | Inconvénients |

|---|---|---|---|---|

| Tor Browser | Firefox | Routage d'oignon | Oui | ⭐⭐⭐⭐⭐ |

| I2P | Coutume | Routage de l'ail | Oui | ⭐⭐⭐⭐⭐ |

| courageux | Chrome | Intégration Tor | Partiel | ⭐⭐⭐⭐ |

| Opera | Chrome | VPN | Non | ⭐⭐⭐⭐ |

| Épique | Chrome | procuration | Non | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Ajouts | Oui | ⭐⭐⭐ |

| Comodo dragon | Chrome | Ajouts | Non | ⭐⭐⭐ |

| SRWare Iron | Chrome | Ajouts | Surtout | ⭐⭐ |

| Waterfox | Firefox | Ajouts | Oui | ⭐⭐ |

| Proxy Darknet | Coutume | Tor | Non | ⭐⭐ |

FAQ sur le navigateur Darknet

L’accès au dark web n’est pas illégal en soi. En revanche, il est illégal d’utiliser le dark web à des fins criminelles ou d’obtenir des contenus illégaux. Il est essentiel de reconnaître que les navigateurs darknet comme Tor offrent des options fiables pour préserver l’anonymat.

En masquant les adresses IP et en envoyant le trafic via des tunnels cryptés, les navigateurs darknet comme Tor offrent un haut niveau d'anonymat. Cependant, l’anonymat complet reste inaccessible. La volonté des services de renseignement de désanonymiser les utilisateurs de Tor souligne la nécessité de prendre des mesures de sécurité strictes.

Le cryptage en couches et le masquage IP via le routage oignon ou ail rendent extrêmement difficile la liaison des activités du dark web à des utilisateurs spécifiques. Cependant, des situations telles que des pare-feu, des logiciels malveillants, des configurations incorrectes ou des erreurs d'utilisateur présentent un risque de divulgation d'identité. Des ennemis internationaux avancés pourraient également compromettre l’anonymat.

Oui, les navigateurs darknet comme Tor facilitent l’accès aux sites Internet classiques. Néanmoins, en raison du masquage IP, les utilisateurs peuvent sembler se connecter à partir d'un emplacement différent, ce qui peut conduire certains sites à tenter de bloquer les utilisateurs de Tor, limitant ainsi l'accès.

La NSA et d’autres organisations d’espionnage internationales ne peuvent pas complètement éviter le darknet. Cependant, avec l’adoption de mesures de sécurité strictes, un anonymat pratique peut être atteint. Au lieu d’être ciblés par des opposants sophistiqués, Tor et d’autres darknets protègent les utilisateurs d’une surveillance généralisée.

Les risques inhérents à l’utilisation du dark web incluent l’exposition à des virus, le vol d’identité, les escroqueries et le contact avec du contenu illégal ou immoral. Les utilisateurs doivent être prudents quant aux sites Web qu’ils visitent et aux fichiers qu’ils téléchargent. De plus, la désanonymisation peut être possible en raison de failles du navigateur.

Conclusion

Les navigateurs Darknet donnent accès au dark web et permettent une navigation anonyme. Ces navigateurs permettent à des groupes sous-représentés de jouir de leur droit à la liberté d'expression, mais ils comportent également un risque de cybercriminalité. Il est donc crucial de peser soigneusement les avantages et les inconvénients avant de se lancer dans une activité sur le Dark Web. Utiliser des mécanismes d’anonymat solides et prendre en compte les répercussions éthiques et juridiques pour réduire les risques.

Clause de non-responsabilité

En ligne avec la Lignes directrices du projet de confiance, veuillez noter que les informations fournies sur cette page ne sont pas destinées à être et ne doivent pas être interprétées comme des conseils juridiques, fiscaux, d'investissement, financiers ou toute autre forme de conseil. Il est important d’investir uniquement ce que vous pouvez vous permettre de perdre et de demander des conseils financiers indépendants en cas de doute. Pour plus d'informations, nous vous suggérons de vous référer aux conditions générales ainsi qu'aux pages d'aide et de support mises à disposition par l'émetteur ou l'annonceur. MetaversePost s'engage à fournir des rapports précis et impartiaux, mais les conditions du marché sont susceptibles de changer sans préavis.

A propos de l'auteur

Damir est chef d'équipe, chef de produit et rédacteur en chef chez Metaverse Post, couvrant des sujets tels que l'IA/ML, l'AGI, les LLM, le métaverse et Web3-domaines connexes. Ses articles attirent une audience massive de plus d'un million d'utilisateurs chaque mois. Il semble être un expert avec 10 ans d'expérience dans le référencement et le marketing numérique. Damir a été mentionné dans Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto et d'autres publications. Il voyage entre les Émirats arabes unis, la Turquie, la Russie et la CEI en tant que nomade numérique. Damir a obtenu un baccalauréat en physique, ce qui, selon lui, lui a donné les compétences de pensée critique nécessaires pour réussir dans le paysage en constante évolution d'Internet.

Plus d'articles

Damir est chef d'équipe, chef de produit et rédacteur en chef chez Metaverse Post, couvrant des sujets tels que l'IA/ML, l'AGI, les LLM, le métaverse et Web3-domaines connexes. Ses articles attirent une audience massive de plus d'un million d'utilisateurs chaque mois. Il semble être un expert avec 10 ans d'expérience dans le référencement et le marketing numérique. Damir a été mentionné dans Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto et d'autres publications. Il voyage entre les Émirats arabes unis, la Turquie, la Russie et la CEI en tant que nomade numérique. Damir a obtenu un baccalauréat en physique, ce qui, selon lui, lui a donné les compétences de pensée critique nécessaires pour réussir dans le paysage en constante évolution d'Internet.