La tecnología de privacidad basada en ZK marcará el comienzo de una nueva era de software, dice Chris Were, director ejecutivo de Verida

En Resumen

Chris Were, director ejecutivo de Verida, enfatiza el control del usuario, el cifrado y el uso de pruebas de conocimiento cero para mitigar las violaciones de datos.

Hoy en día, existen crecientes preocupaciones en torno a violaciones de datos y violaciones de la privacidad en sistemas centralizados, que son complejos, comprenden numerosos componentes y a menudo involucran a miles de empleados con distintos niveles de acceso a los datos. La mayoría de los ataques son el resultado de la ingeniería social y se dirigen principalmente a los empleados.

Esto ha llevado a la introducción de tecnologías de privacidad en el panorama de la seguridad, que ofrecen mayor control y protección tanto para individuos como para empresas.

En una conversación con Metaverse Post – Chris eran, Director general de verida destacó que la tecnología de privacidad representa una fuerza transformadora que puede marcar el comienzo de una nueva era de desarrollo de software donde el control del usuario, la seguridad de los datos y la privacidad tienen prioridad.

Verida es un marco de desarrollo completo y una red de datos personales descentralizada para Web3.

“Imagínese una violación de datos en una plataforma centralizada como un robo en el que un pirata informático obtiene acceso a todo el sistema, comprometiendo los datos de cada usuario. Este es un problema importante, ya que una vulnerabilidad expone la información de todos. Sin embargo, en la tecnología de privacidad emergente, los datos están descentralizados y residen en usuarios individuales. En consecuencia, una brecha de seguridad solo afecta a una persona, lo que hace que el impacto sea mucho más localizado y manejable”, dijo Chris Were. Metaverse Post.

“Es importante tener en cuenta que una parte sustancial de los ataques se debe al robo de contraseñas. En la emergente tecnología de privacidad, las contraseñas se están eliminando en favor de claves de cifrado más grandes y claves privadas, lo que las hace casi imposibles de descifrar. Este cambio, junto con la eliminación de frases de contraseña y preguntas de seguridad, mejora la seguridad y privacidad generales de los usuarios finales”, añadió.

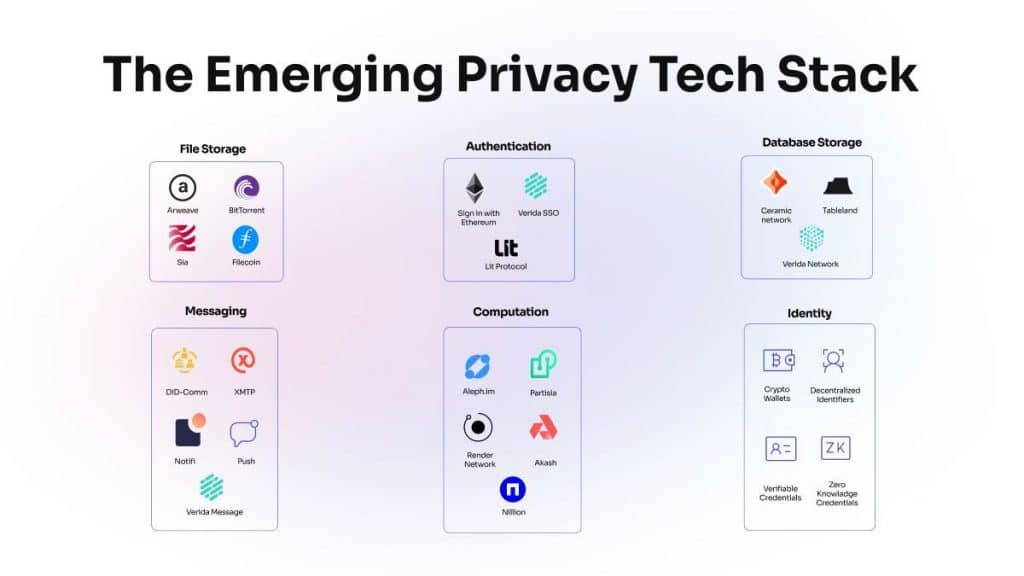

Uno de los componentes clave de la pila de tecnología de privacidad es la identidad descentralizada y garantiza que la información personal de un usuario esté segura y administrada únicamente por el usuario, utilizando una clave privada única para cada usuario. Este cambio no sólo pone a los usuarios en control sino que también prepara el escenario para seguro e interacciones digitales transparentes.

Papel de las pruebas de conocimiento cero en la pila tecnológica de privacidad

Las pruebas de conocimiento cero son un pilar fundamental en la tecnología de privacidad, ya que permiten a los usuarios compartir solo la información necesaria para acceder a un servicio. Esta tecnología utiliza métodos criptográficos, lo que reduce el riesgo de exponer información confidencial y mejora la seguridad al almacenar cero conocimiento credenciales en bases de datos descentralizadas.

Chris Were destacó el impacto y dijo: “Hoy, cuando compartimos datos, tenemos que compartir la información real. Por ejemplo, si quiero demostrar que tengo más de 18 años, probablemente tendré que compartir contigo un pasaporte o una licencia de conducir, proporcionando una cantidad importante de información sobre mí sólo para demostrar mi edad”.

“Por otro lado, una credencial de conocimiento cero funciona de manera diferente. Utiliza matemáticas avanzadas y permite que dos partes se comuniquen, lo que me permite demostrarle a un tercero que tengo más de 18 años sin revelar ninguna información real, ni siquiera mi nombre”, añadió.

Otro elemento importante de la tecnología de privacidad son las bases de datos descentralizadas que tienen una capacidad única para mitigar los riesgos de ciberseguridad en comparación con sus contrapartes centralizadas. El núcleo de su fortaleza radica en poner el control directamente en manos de los usuarios a través de claves privadas, creando una fortaleza de seguridad y privacidad.

A diferencia de las bases de datos centralizadas que exigen confianza implícita en la empresa, los sistemas descentralizados operan según un modelo centrado en el usuario. En este paradigma, las empresas y las aplicaciones deben buscar explícitamente el permiso del usuario para acceder a los datos, fomentando una sensación de confianza en privacidad de datos. Este enfoque contrasta marcadamente con los problemas predominantes de violaciones de seguridad en plataformas centralizadas, donde una sola violación puede comprometer los datos de todos los usuarios.

“Ya estamos siendo testigos de una creciente conciencia entre los usuarios sobre las vulnerabilidades que enfrentan sus datos en Internet, incluidos los riesgos de piratería informática y violaciones de seguridad de los datos. Esta mayor conciencia impulsará a los usuarios a considerar conscientemente los productos y servicios con los que interactúan”, dijo Chris Were de Verida.

“La seguridad es un aspecto fascinante que a menudo se pasa por alto hasta convertirse en un problema. Las empresas con visión de futuro están invirtiendo en migrar a este nuevo modelo descentralizado, aprovechando la oportunidad de obtener una ventaja sobre los competidores que pueden enfrentar violaciones de seguridad”, añadió.

A medida que proliferan las aplicaciones, los usuarios reconocen cada vez más el valor del control de datos. La demanda de aplicaciones que faciliten la accesibilidad y la utilidad de los datos de los usuarios está preparada para crecer.

Observación

En línea con la Directrices del Proyecto Confianza, tenga en cuenta que la información proporcionada en esta página no pretende ser ni debe interpretarse como asesoramiento legal, fiscal, de inversión, financiero o de cualquier otro tipo. Es importante invertir sólo lo que pueda permitirse perder y buscar asesoramiento financiero independiente si tiene alguna duda. Para mayor información sugerimos consultar los términos y condiciones así como las páginas de ayuda y soporte proporcionadas por el emisor o anunciante. MetaversePost se compromete a brindar informes precisos e imparciales, pero las condiciones del mercado están sujetas a cambios sin previo aviso.

Sobre el Autor

Kumar es un periodista tecnológico experimentado con especialización en las intersecciones dinámicas de AI/ML, tecnología de marketing y campos emergentes como cripto, blockchain y NFTs. Con más de 3 años de experiencia en la industria, Kumar ha establecido una trayectoria comprobada en la elaboración de narrativas convincentes, la realización de entrevistas interesantes y la entrega de conocimientos integrales. La experiencia de Kumar radica en la producción de contenido de alto impacto, incluidos artículos, informes y publicaciones de investigación para plataformas industriales destacadas. Con un conjunto de habilidades único que combina conocimiento técnico y narración, Kumar se destaca en comunicar conceptos tecnológicos complejos a audiencias diversas de una manera clara y atractiva.

Más artículos

Kumar es un periodista tecnológico experimentado con especialización en las intersecciones dinámicas de AI/ML, tecnología de marketing y campos emergentes como cripto, blockchain y NFTs. Con más de 3 años de experiencia en la industria, Kumar ha establecido una trayectoria comprobada en la elaboración de narrativas convincentes, la realización de entrevistas interesantes y la entrega de conocimientos integrales. La experiencia de Kumar radica en la producción de contenido de alto impacto, incluidos artículos, informes y publicaciones de investigación para plataformas industriales destacadas. Con un conjunto de habilidades único que combina conocimiento técnico y narración, Kumar se destaca en comunicar conceptos tecnológicos complejos a audiencias diversas de una manera clara y atractiva.