Los 10 mejores navegadores de la Dark Web para navegación anónima en la Web profunda

En Resumen

En esta guía, profundizamos en los 10 principales navegadores de la darknet de 2023, evaluando su privacidad, seguridad y facilidad de uso.

Los usuarios de Internet pueden navegar en la dark web de forma anónima gracias a navegadores especializados en la darknet. La web oscura apoya el anonimato y la libertad de expresión, pero también alberga contenido ilegal e inmoral.

| Consejos importantes |

|---|

| 1. Descubre el Top 15 Gratis Aplicaciones de administrador de contraseñas de 2023 |

| 2. Explora el Las 10 mejores VPN diseñadas para poseedores de criptomonedas en 2023, Garantizar una seguridad sin concesiones. |

Este artículo tiene como objetivo ofrecer un análisis exhaustivo de los diez principales navegadores de la darknet para 2023, calificándolos según los estándares de privacidad, seguridad y usabilidad. Entraremos en detalle sobre las ventajas e inconvenientes de cada navegador, apoyados en una útil tabla comparativa.

Revelando el enigma: la Dark Web y la Darknet

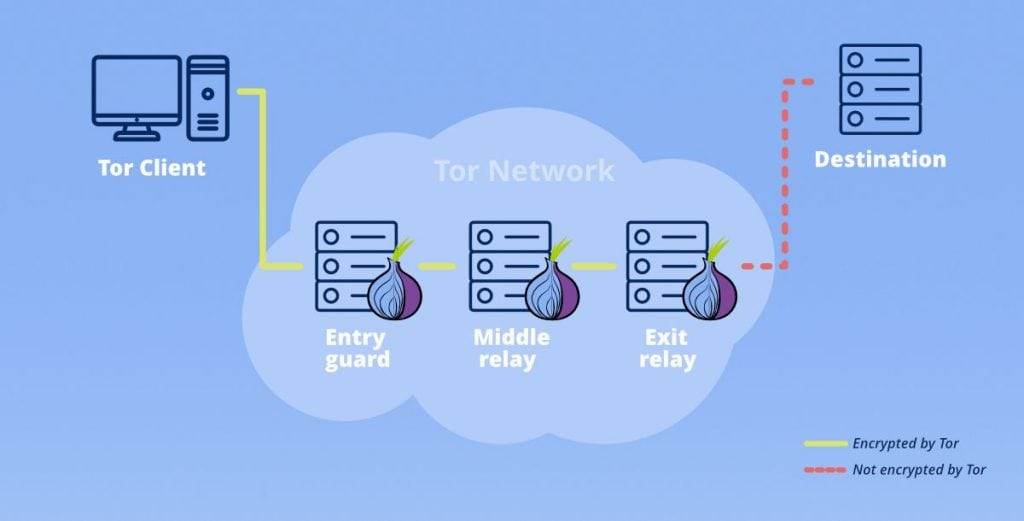

La frase "web oscura" se refiere a una región de sitios web y contenido que se encuentran en redes superpuestas conocidas como redes oscuras, a las que el acceso requiere software, configuraciones o autorización particulares. Mediante el uso de enrutamiento cebolla y muchas capas de cifrado para ocultar los nombres y ubicaciones de los usuarios, las redes oscuras brindan comunicación secreta y anónima.

Iluminaciones clave sobre la web oscura

- Accesible únicamente a través de navegadores de la red oscura como Tor o I2P, que emplean protocolos de enrutamiento distintivos.

- Reconocido como un centro para actividades ilegales como mercados de drogas ilícitas e intrusiones cibernéticas.

- También alberga iniciativas legítimas como denuncias de irregularidades y expresiones de disidencia en regímenes opresivos.

- Facilita el discurso oculto, salvaguardando así la privacidad y, al mismo tiempo, albergando potencial para actividades ilícitas.

Sin embargo, es imperativo reconocer que la web oscura también es un ámbito en el que algunos usuarios interactúan con fines ilegítimos o sin escrúpulos:

- Mercados de cibercrimen: Los mercados de la Darknet facilitan el comercio ilícito de narcóticos, armas y contrabando.

- Hackeo y malware: Las redes oscuras difunden herramientas de piratería informática, malware y datos o credenciales robadas.

- Malversación financiera: La web oscura se convierte en un centro de robo de identidad, evasión fiscal y el lavado de dinero.

- Terrorismo: Los canales cifrados dentro de la web oscura pueden facilitar actividades terroristas.

A continuación, proporcionamos los diez principales navegadores de la red oscura de 2023, que se han comparado cuidadosamente con los estándares de la industria en materia de privacidad, seguridad y usabilidad.

1. Navegador Tor

La Navegador Tor se erige como la venerable luminaria de los navegadores de la red oscura, aprovechando el enrutamiento cebolla y el cifrado para un anonimato incomparable. Desarrollado bajo los auspicios del proyecto Tor sin fines de lucro, con el patrocinio del gobierno de EE. UU. y varias organizaciones.

Privacidad: Tor oculta las direcciones IP y ubicaciones de los usuarios canalizando el tráfico a través de una red mundial de túneles cifrados supervisados por una legión de nodos voluntarios. Esto produce un nivel elevado de anonimato, lo que hace que las actividades de los usuarios sean casi imposibles de rastrear.

Seguridad: La presencia de túneles cifrados y la rotación continua de IP refuerza las defensas contra la vigilancia y el seguimiento. El tráfico se somete a múltiples capas de cifrado, lo que frustra los intentos de interceptación y monitoreo. La red muestra resiliencia incluso frente al compromiso de los nodos.

experiencia como usuario: El proceso de descarga y configuración de Tor es relativamente sencillo. Su interfaz de usuario, parecida a Firefox ESR, proporciona una puerta de entrada familiar a los sitios web oscuros que utilizan el dominio .onion. Una próspera comunidad de usuarios aumenta la disponibilidad de documentación y soporte completos.

Características Clave:

- El enrutamiento cebolla oculta la IP y la ubicación.

- Registro cero de la actividad de la red.

- Acceso a sitios web oscuros con terminación .onion.

- Relés de puente integrados en regiones censuradas.

- VPN integrada y protección de huellas dactilares.

Limitaciones:

- La velocidad de navegación puede verse afectada debido al cifrado de enrutamiento.

- Posible exposición a datos no cifrados a través de nodos de salida maliciosos.

- Algunos sitios web convencionales intentan bloquear el acceso a Tor.

2.I2P

I2P, También conocido como Invisible Internet Project, se presenta como un formidable navegador de red oscura similar a Tor. Emplea enrutamiento y cifrado de ajo, y los sitios web oscuros se indican con el sufijo .i2p.

Privacidad: I2P guía el tráfico a través de un red peer-to-peer descentralizada, fortalecido con cifrado en capas, lo que confunde los esfuerzos para rastrear actividades. Cada faceta de la operación de I2P está envuelta en cifrado de extremo a extremo, incluso las consultas a las bases de datos de la red.

Seguridad: Los canales I2P emplean cifrado de extremo a extremo para todo el tráfico. La base de datos de la red está dispersa entre nodos y protegida con cifrado. La impermeabilidad a las fuerzas adversarias es un objetivo primordial.

experiencia como usuario: La configuración de I2P resulta ser más compleja en comparación con Tor, y su interfaz de usuario, aunque funcional, carece del pulido fácil de usar de Tor. La documentación se inclina hacia lo técnico.

Características Clave:

- Mecanismo de enrutamiento del ajo para el anonimato.

- Arquitectura de red peer-to-peer completamente descentralizada.

- Sitios web y servicios .i2p ocultos.

- Túneles cifrados generalizados de extremo a extremo.

Limitaciones:

- En varios escenarios, I2P muestra un rendimiento más lento en comparación con Tor.

- La red global de pares de I2P palidece en comparación con Tor.

- Una curva de aprendizaje más pronunciada acompaña al uso de I2P.

3. Navegador valiente

Brave, un navegador web de código abierto basado en Chromium, pone un énfasis pronunciado en la privacidad. Incorpora una pestaña Tor integrada opcional para sesiones de navegación clandestinas.

Privacidad: De forma predeterminada, Brave bloquea firmemente los rastreadores y los anuncios durante la navegación convencional. La pestaña Tor canaliza el tráfico a través de la red Tor, aumentando el anonimato durante las sesiones de navegación sensibles.

Seguridad: Brave cuenta con sólidas funciones de seguridad, como la aplicación universal de HTTPS. La integración de Tor introduce una capa adicional de cifrado cuando se activa.

experiencia como usuario: Con una interfaz fácil de usar que recuerda a Chrome, Brave permite habilitar la pestaña privada de Tor a través de la configuración para acelerar la navegación anónima sin esfuerzo.

Características Clave:

- Las pestañas privadas de Tor integran perfectamente el enrutamiento Tor.

- Bloqueo predeterminado de rastreadores y anuncios.

- Inclusión de la extensión de cifrado HTTPS Everywhere.

- Sistema Brave Rewards opcional para contribuir a sitios web.

Limitaciones:

- Las opciones de configuración avanzadas para Tor están ausentes.

- Aislamiento limitado entre navegación Tor y no Tor.

- Comparte el mismo perfil de navegador, lo que plantea posibles riesgos de privacidad.

4. Navegador Opera

Opera, un navegador web multiplataforma ampliamente adoptado, incluye un servicio VPN integrado. Amplía capacidades parciales para el acceso a la web oscura a través de su VPN.

Privacidad: La VPN nativa de Opera oculta su dirección IP canalizando el tráfico a través de servidores remotos, amplificando el anonimato. Los usuarios tienen la libertad de seleccionar ubicaciones de servidores VPN, lo que oscurece aún más su presencia en línea.

Seguridad: El cifrado VPN protege el tráfico contra la vigilancia y el monitoreo. No se mantienen registros de actividad o conexiones.

experiencia como usuario: Activar la VPN integrada es muy sencillo y requiere un simple clic. No obstante, las opciones para configurar servidores VPN son algo limitadas.

Características Clave:

- Un incorporado, ilimitado Servicio VPN.

- Acceso a más de 2,000 ubicaciones de servidores VPN en todo el mundo.

- Empleo de cifrado AES robusto de 256 bits.

- Ausencia de actividad o registro de tráfico.

Limitaciones:

- La seguridad de VPN puede considerarse inferior al cifrado de Tor.

- La red VPN de Opera abarca menos servidores que los servicios pagos.

- La propiedad de los servidores remotos pertenece a la empresa VPN.

5. Navegador épico

Navegador épico, firmemente comprometido con la privacidad, integra soporte de proxy incorporado. Facilita el acceso a contenido seleccionado de la web oscura a través de servidores proxy globales.

Privacidad: Epic puede canalizar el tráfico a través de servidores proxy dispersos en diversos continentes, ocultando la dirección IP del usuario. Si bien esto proporciona un mínimo de anonimato, no cumple con los estándares Tor o VPN.

Seguridad: El cifrado actúa como baluarte entre el navegador y los servidores proxy, fortaleciendo el tráfico contra la vigilancia y la recopilación de datos.

Experiencia de usuario: Activar la compatibilidad con proxy y seleccionar ubicaciones de servidores resulta muy sencillo, con una interfaz limpia y fácil de usar.

Características Clave:

- Integración perfecta de servidores proxy.

- Activación de proxy sin esfuerzo con un solo clic.

- Empoderamiento para elegir ubicaciones de servidores proxy.

- Bloqueo efectivo de rastreadores y anuncios.

- Ausencia de registro de actividad del usuario.

Limitaciones:

- Las opciones del servidor proxy son extremadamente limitadas.

- Los servidores proxy son menos seguros que Tor o las VPN.

- Falta de capacidades de enrutamiento .onion.

6.GNU IceCat

GNU IceCat Se presenta como un navegador Firefox modificado dedicado a la privacidad y la libertad, nacido del proyecto de código abierto GNU.

Privacidad: IceCat se destaca en la desactivación de servicios de análisis y telemetría que transmiten datos a Mozilla. Estas modificaciones elevan los estándares de privacidad más allá de los que ofrece el Firefox estándar.

Seguridad: IceCat se basa en la sólida arquitectura de seguridad de Firefox, incorporando potencialmente extensiones como Tor para el cifrado.

experiencia como usuario: Con una interfaz casi indistinguible de Firefox, IceCat brinda una sensación de familiaridad. Sin embargo, la configuración de extensiones de privacidad requiere cierto esfuerzo.

Características Clave:

- Desactivación de servicios de análisis y seguimiento.

- Código fuente abierto y transparente.

- Compatibilidad con complementos importantes como Tor y VPN.

- Liberación de restricciones de derechos de autor y DRM.

Limitaciones:

- La configuración manual es obligatoria para las extensiones VPN y Tor.

- Carece de capacidades integradas de enrutamiento de la web oscura.

- Disfruta de menor reconocimiento y una comunidad más pequeña en comparación con Tor.

7. Dragón Comodo

Comodo Dragon, basado en Chromium, es un navegador dedicado a la seguridad y la privacidad. Incorpora capacidades para el acceso a la web oscura a través de extensiones.

Privacidad: Destaca en el bloqueo de anuncios, rastreadores y sitios web maliciosos. La configuración de privacidad permite deshabilitar el intercambio de datos.

Seguridad: Comodo Dragon adopta el aislamiento de contenedores para mitigar el daño en caso de exposición a malware. El navegador también cuenta con sólidas capacidades antivirus.

Experiencia de usuario: la familiaridad abunda en la interfaz similar a Chrome. Sin embargo, el acceso a la web oscura exige la instalación de extensiones como Tor.

Características Clave:

- Bloqueo eficaz de anuncios, rastreadores y sitios web maliciosos.

- Contenedores que aíslan y mitigan el impacto del malware.

- Configuraciones de privacidad que obstaculizan la recopilación de datos.

- Compatibilidad con extensiones VPN y Tor.

Limitaciones:

- Depender de complementos para el acceso a la web oscura.

- La naturaleza de código cerrado del navegador limita la transparencia.

- Vínculos de propiedad con una empresa de publicidad.

8. Plancha SRWare

SRWare Iron, otro navegador basado en Chromium centrado ardientemente en la privacidad, elimina los servicios de seguimiento de Google y las modificaciones de la interfaz de usuario.

Privacidad: Erradica los servicios de Google como Google Analytics, informes de fallos y revisión ortográfica. La transmisión de datos a Google está estrictamente restringida, lo que infunde una sensación de transparencia.

Seguridad: Si bien conserva el modelo de seguridad central de Chromium, SRWare Iron incorpora bloqueadores de anuncios y secuencias de comandos para mayor seguridad.

Experiencia de usuario: La interfaz, casi idéntica a la de Chrome, otorga a los usuarios una sensación de familiaridad. Sin embargo, el viaje hacia el acceso a la web oscura requiere la instalación de extensiones.

Características Clave:

- Eliminación de servicios de Google y modificaciones.

- Opciones para bloquear scripts y anuncios.

- Abundantes opciones avanzadas de configuración de privacidad.

- Compatibilidad con extensiones Tor y VPN.

Limitaciones:

- Dependencia de complementos para el acceso a la web oscura.

- Un navegador menos famoso con una comunidad de usuarios más pequeña.

- Continúa apoyándose en el motor Chromium.

9. Zorro de agua

Waterfox, un navegador de código abierto construido sobre los cimientos de Firefox, prioriza la privacidad. Elimina los servicios de análisis de Mozilla.

Privacidad: Waterfox desactiva los servicios de telemetría, análisis y recopilación de datos de Windows, lo que reduce significativamente los datos enviados a Mozilla.

Seguridad: Aprovechando el marco de seguridad existente de Firefox, Waterfox puede incorporar extensiones para el cifrado.

experiencia como usuario: La interfaz refleja fielmente Firefox. Sin embargo, configurar VPN o Tor requiere cierto grado de configuración manual.

Características Clave:

- Eliminación de servicios de análisis y seguimiento.

- Optimización del rendimiento mejorada.

- Una base de código establecida basada en Firefox.

- Compatibilidad con las principales extensiones de privacidad.

Limitaciones:

- La configuración manual es obligatoria para acceso a la web oscura.

- Una comunidad más pequeña en comparación con Firefox y Tor.

- No está diseñado exclusivamente para el uso de la web oscura.

10. Proxy de la red oscura

Proxy de red oscura, un sitio proxy Tor sencillo, ofrece acceso a la web oscura sin necesidad de instalación.

Privacidad: Oculta su dirección IP dirigiendo el tráfico a través de la red Tor, proporcionando un mínimo de anonimato. Sin embargo, el cifrado del cliente brilla por su ausencia.

Seguridad: El servicio se basa completamente en el cifrado de la red Tor y carece de cifrado y aislamiento del lado del cliente.

experiencia como usuario: No se requiere instalación; simplemente cargue la página y comience a navegar. Sin embargo, las opciones de personalización siguen siendo limitadas.

Características Clave:

- Un proxy Tor sencillo basado en web.

- Requisitos previos de instalación cero.

- Acceso rápido a sitios web oscuros.

- Un puñado de opciones de personalización.

Limitaciones:

- El conjunto de funciones es extremadamente escaso en comparación con el completo navegador Tor.

- Existe riesgo de interrupción o cierre del sitio.

- Ausencia de seguridad y aislamiento del lado del cliente.

El panorama del navegador Darknet: un análisis comparativo

| Navegador | Fundación | Mecanismo de la Web Oscura | Open Source | Desventajas |

|---|---|---|---|---|

| Tor Browser | Firefox | Enrutamiento de Cebolla | Sí | ⭐⭐⭐⭐⭐ |

| I2P | Personalizado | Enrutamiento de ajo | Sí | ⭐⭐⭐⭐⭐ |

| Brave | Cromo | Integración Tor | Parcial | ⭐⭐⭐⭐ |

| Opera | Cromo | VPN | No | ⭐⭐⭐⭐ |

| Épico | Cromo | apoderado | No | ⭐⭐⭐⭐ |

| GNU IceCat | Firefox | Add-ons | Sí | ⭐⭐⭐ |

| Comodo Dragon | Cromo | Add-ons | No | ⭐⭐⭐ |

| SRWare Iron | Cromo | Add-ons | Parcialmente | ⭐⭐ |

| Waterfox | Firefox | Add-ons | Sí | ⭐⭐ |

| Proxy de red oscura | Personalizado | Puerta | No | ⭐⭐ |

Preguntas frecuentes sobre el navegador Darknet

Acceder a la web oscura no es ilegal en sí mismo. Por otro lado, es ilegal utilizar la web oscura con fines delictivos o para obtener contenidos ilegales. Es fundamental reconocer que los navegadores de la red oscura como Tor ofrecen opciones confiables para mantener el anonimato.

Al ocultar direcciones IP y enviar tráfico a través de túneles cifrados, los navegadores de la red oscura como Tor ofrecen un alto nivel de anonimato. Sin embargo, el anonimato total sigue siendo inalcanzable. El deseo de los servicios de inteligencia de anonimizar a los usuarios de Tor pone de relieve la necesidad de tomar medidas de seguridad estrictas.

El cifrado en capas y el enmascaramiento de IP mediante enrutamiento tipo cebolla o ajo hacen que sea extremadamente difícil vincular las actividades de la web oscura con usuarios específicos. Sin embargo, situaciones que incluyen firewalls, malware, configuraciones incorrectas o errores del usuario presentan un riesgo de divulgación de identidad. Los enemigos internacionales avanzados también podrían comprometer el anonimato.

Sí, los navegadores de la red oscura como Tor facilitan el acceso a sitios de Internet habituales. Sin embargo, debido al enmascaramiento de IP, puede parecer que los usuarios se conectan desde una ubicación diferente, lo que podría llevar a que algunos sitios intenten bloquear a los usuarios de Tor, limitando el acceso.

La NSA y otras organizaciones de espionaje internacional no pueden evitar por completo la red oscura. Sin embargo, con la adopción de estrictas medidas de seguridad, se puede lograr el anonimato práctico. En lugar de ser el objetivo de oponentes sofisticados, Tor y otras redes oscuras protegen a los usuarios de una vigilancia generalizada.

Los riesgos inherentes al uso de la web oscura incluyen la exposición a virus, robo de identidad, estafas y contacto con contenido ilegal o inmoral. Los usuarios deben tener cuidado con los sitios web que visitan y los archivos que descargan. Además, la anonimización puede ser posible debido a fallos del navegador.

Conclusión

Los navegadores Darknet brindan acceso a la web oscura y permiten la navegación anónima. Estos navegadores permiten que los grupos subrepresentados disfruten de su derecho a la libre expresión, pero también conllevan el riesgo de sufrir delitos cibernéticos. Por lo tanto, es fundamental sopesar cuidadosamente los beneficios y los inconvenientes antes de participar en actividades en la web oscura. Utilice mecanismos sólidos de anonimato y tenga en cuenta las repercusiones éticas y legales para reducir los riesgos.

Observación

En línea con la Directrices del Proyecto Confianza, tenga en cuenta que la información proporcionada en esta página no pretende ser ni debe interpretarse como asesoramiento legal, fiscal, de inversión, financiero o de cualquier otro tipo. Es importante invertir sólo lo que pueda permitirse perder y buscar asesoramiento financiero independiente si tiene alguna duda. Para mayor información sugerimos consultar los términos y condiciones así como las páginas de ayuda y soporte proporcionadas por el emisor o anunciante. MetaversePost se compromete a brindar informes precisos e imparciales, pero las condiciones del mercado están sujetas a cambios sin previo aviso.

Sobre el Autor

Damir es el líder del equipo, gerente de producto y editor en Metaverse Post, que cubre temas como AI/ML, AGI, LLM, Metaverse y Web3-campos relacionados. Sus artículos atraen una audiencia masiva de más de un millón de usuarios cada mes. Parece ser un experto con 10 años de experiencia en SEO y marketing digital. Damir ha sido mencionado en Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto y otras publicaciones. Viaja entre los Emiratos Árabes Unidos, Turquía, Rusia y la CEI como nómada digital. Damir obtuvo una licenciatura en física, que él cree que le ha dado las habilidades de pensamiento crítico necesarias para tener éxito en el panorama siempre cambiante de Internet.

Más artículos

Damir es el líder del equipo, gerente de producto y editor en Metaverse Post, que cubre temas como AI/ML, AGI, LLM, Metaverse y Web3-campos relacionados. Sus artículos atraen una audiencia masiva de más de un millón de usuarios cada mes. Parece ser un experto con 10 años de experiencia en SEO y marketing digital. Damir ha sido mencionado en Mashable, Wired, Cointelegraph, The New Yorker, Inside.com, Entrepreneur, BeInCrypto y otras publicaciones. Viaja entre los Emiratos Árabes Unidos, Turquía, Rusia y la CEI como nómada digital. Damir obtuvo una licenciatura en física, que él cree que le ha dado las habilidades de pensamiento crítico necesarias para tener éxito en el panorama siempre cambiante de Internet.