PassGAN: يمكن للذكاء الاصطناعي الجديد كسر كلمات المرور في أقل من نصف دقيقة

في سطور

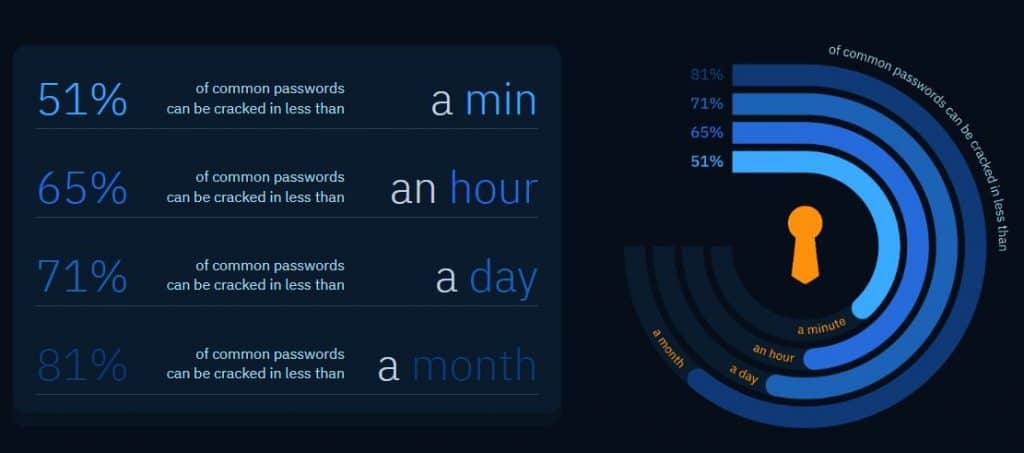

يمكن لـ PassGAN ، وهو نظام ذكاء اصطناعي لاختراق كلمات المرور تم تطويره بواسطة Home Security Heroes ، كسر كلمات المرور في أقل من نصف دقيقة ، و 65٪ في أقل من ساعة ، و 71٪ في غضون يوم ، و 81٪ في غضون شهر.

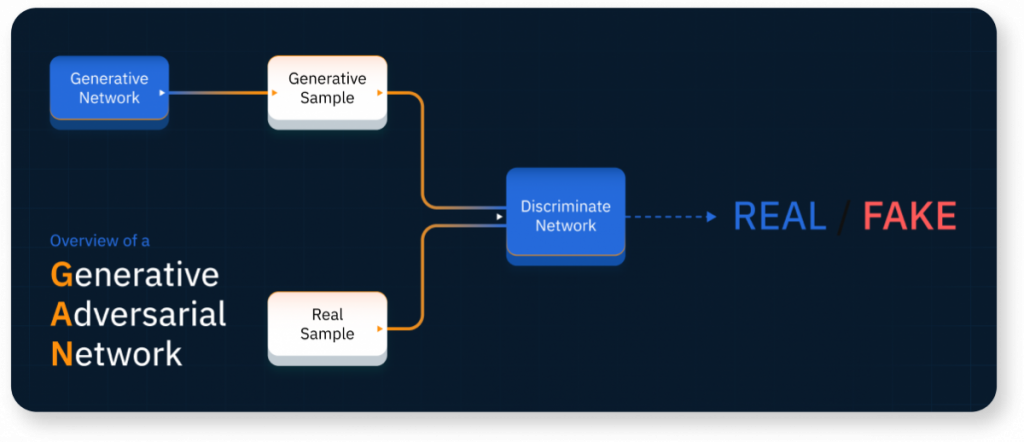

يعد PassGAN تطورًا مثيرًا للقلق في طرق تكسير كلمات المرور ، لأنه يلغي التحليل اليدوي لكلمات المرور ويستخدم شبكة خصوصية عامة (GAN) للتعرف بشكل مستقل على توزيع كلمات المرور الأصلية من عمليات اختراق كلمة المرور الفعلية.

يمكن لـ PassGAN توفير العديد من سمات كلمات المرور وتحسين جودة كلمات المرور المتوقعة ، مما يسهل على المتسللين تخمين كلمات المرور والوصول إلى معلوماتك الشخصية.

تتقدم تقنية الذكاء الاصطناعي بوتيرة سريعة وهي الآن قادرة على القيام بالعديد من الأشياء التي كان يُعتقد سابقًا أنها مستحيلة. مثال على هذا التقدم باسجان، وهو نظام ذكاء اصطناعي لاختراق كلمات المرور تم تطويره بواسطة فريق من الباحثين من Home Security Heroes. هذا الذكاء الاصطناعي فعال بشكل مؤقت: يمكنه كسر كلمات المرور في أقل من نصف دقيقة ، أسرع بكثير من الخبراء البشريين أو التقنيات التقليدية.

أصدرت Home Security Heroes مؤخرًا دراسة توضح مدى فعالية PassGAN في اختراق كلمة المرور. ووجدوا أن 51٪ من كلمات المرور تم اختراقها في أقل من دقيقة ، و 65٪ في أقل من ساعة ، و 71٪ خلال يوم واحد ، و 81٪ في غضون شهر. مع ظهور تقنية الذكاء الاصطناعي ، أصبح من المستحيل تقريبًا الحفاظ على أمان كلمات المرور الخاصة بك.

السبب الرئيسي الذي يجعل PassGAN يمكنه كسر كلمات المرور بسرعة وفعالية هو أنه لديه القدرة على التعلم من كلمات المرور الحقيقية من التسريبات الحقيقية. تم تدريب PassGAN على تحديد توزيع كلمات المرور واستخدام هذه المعلومات لعمل تخمينات أسرع وأكثر دقة.

لوضع هذا في المنظور الصحيح ، يمكن لـ PassGAN تشغيل 15,600,000 كلمة مرور شائعة وإخبارك بالوقت الذي سيستغرقه AI لاختراق كلمة المرور الخاصة بك في أقل من ست دقائق. تعد كلمات المرور التي يزيد طولها عن 18 حرفًا آمنة بشكل عام ضد مفرقعات كلمة مرور AI ، حيث قد يستغرق PassGAN 10 أشهر على الأقل لاختراق كلمات المرور المكونة من أرقام فقط و 6 كوينتيليون سنة لاختراق كلمات المرور التي تحتوي على رموز وأرقام وأحرف صغيرة وأحرف كبيرة. رسائل حالة.

يعد PassGAN تطورًا مثيرًا للقلق في طرق اختراق كلمات المرور. تلغي الطريقة الأحدث التحليل اليدوي لكلمات المرور باستخدام شبكة الخصومة التوليدية (GAN) للتعرف بشكل مستقل على توزيع كلمات المرور الأصلية من عمليات اختراق كلمة المرور الفعلية. يؤدي ذلك إلى زيادة سرعة وفعالية اختراق كلمات المرور ، ولكنه يشكل أيضًا خطرًا شديدًا على أمنك على الإنترنت.

يمكن لـ PassGAN توفير العديد من سمات كلمات المرور وتحسين جودة كلمات المرور المتوقعة ، مما يسهل على المتسللين تخمين كلمات المرور والوصول إلى معلوماتك الشخصية. لذلك ، من الضروري تحديث كلمات المرور الخاصة بك باستمرار لحماية نفسك من تقنية اختراق كلمات المرور.

يعد فحص الأسس المفاهيمية لتقنيات تخمين كلمات المرور المعاصرة أمرًا بالغ الأهمية لفهم كيفية عمل PassGAN. بشكل عام ، يتم استخدام العمليات المباشرة المستندة إلى البيانات بواسطة برامج تخمين كلمات المرور. هذا يشير إلى أنهم يستخدمون نماذج البيانات لإجراء تقييمات كلمات المرور المشفرة يدويًا. بالإضافة إلى ذلك ، تستخدم الأدوات تقنيات إنشاء كلمات المرور مثل التسلسل وعمل افتراضات أخرى حول أنماط كلمة المرور.

تعتبر طرق تخمين كلمات المرور هذه فعالة نسبيًا لكلمات المرور البسيطة والتي يمكن التنبؤ بها. ومع ذلك ، تصبح هذه التقنيات إما بطيئة للغاية أو غير قادرة تمامًا على كسر رموز الأمان عندما يكون حجم العينة كبيرًا وتشتمل على أنماط كلمة مرور معقدة. يمكن استخدام أنظمة مثل PassGAN في هذه الحالة.

تسمى الأنظمة الشبكات العصبية تعليم أجهزة الكمبيوتر لفهم وتقييم البيانات بشكل مشابه للعقل البشري. يتم إنشاء الشبكات العصبية التي تستخدمها GAN لتسجيل مجموعة من الهياكل والسمات. تم استخدام مجموعة بيانات RockYou ، وهي مجموعة من البيانات المستخدمة لتدريب الأنظمة الذكية على تحليل كلمات المرور ، لتدريب PassGAN. بعد التدريب ، يمكن لـ GAN استخدام المعلومات المكتسبة لإنتاج أمثلة جديدة لكلمات المرور التي تلتزم بتوزيع الشبكة العصبية.

كيف يجب عليك تأمين كلمات المرور الخاصة بك؟

يعد الحفاظ على سرية كلمات المرور الخاصة بك أمرًا بالغ الأهمية. للأسف ، أظهرت العديد من عمليات تفريغ قاعدة بيانات كلمات المرور أن الأشخاص يفضلون استخدام كلمات مرور أبسط وأقل تعقيدًا. ما الذي يمكنك فعله للتأكد من أن كلمة المرور الخاصة بك آمنة بما يكفي لحمايتك من المتسللين؟ دعونا نلقي نظرة على عدد قليل من أعلى أمان لكلمة المرور خيارات.

الفرق الرئيسي بين كلمة مرور آمنة وكلمة مرور سهلة الاختراق هو قوة كلمة المرور. وفقًا للمعلومات ، حصل الباحثون على عينات من كلمات المرور على PassGAN ، ويمكن اختراق كلمة مرور مكونة من أرقام فقط مكونة من 10 أحرف في غضون ثوانٍ.

قد يستغرق اختراق كلمة المرور المكونة من عشرة أحرف مختلطة الأحرف أربعة أسابيع ، لكن كلمة المرور المكونة من عشرة أحرف مع الأحرف الصغيرة فقط قد تستغرق ساعة. من ناحية أخرى ، قد يستغرق الأمر خمس سنوات لكسر كلمة مرور قوية مكونة من عشرة أحرف تتكون من أحرف ورموز وأعداد صحيحة.

تغيير الخاص بك كلمه السر تعد كل ثلاثة إلى ستة أشهر خطوة مهمة يمكنك اتخاذها للحفاظ على أمان حسابك. قم بتغيير كلمة المرور الخاصة بك على الفور لمنع الخروقات الأمنية إذا كنت تعتقد أن شخصًا ما قد وصل إلى حسابك أو أنك ربما أعطيت كلمة المرور الخاصة بك لشخص لا ينبغي أن يكون لديك.

من الواضح أن الأشكال التقليدية لتكسير كلمات المرور لا تتطابق مع PassGAN. يمكن للذكاء الاصطناعي هذا اختراق أي كلمة مرور في أقل من نصف دقيقة ، مما يجعل من الضروري أن يقوم الأفراد بتنفيذ تدابير قوية لحماية كلمة المرور. مع تقدم الذكاء الاصطناعي دائمًا وإنشاء طرق أكثر فاعلية ، سيصبح من الصعب بشكل متزايد الحفاظ على أمان كلمات المرور.

- مايكروسوفت VALL-E تم وصفه كأداة لتحسين حياة الناس ، ولكن يبدو الآن أنه أخطر برنامج احتيال تم إصداره على الإطلاق. Vall-E هو صوت اصطناعي يمكن استخدامه لتقليد أناس حقيقيين ويتم تصنيعه باستخدام تسجيل حقيقي صوت الشخص ورمز مايكروسوفت. يمكن استخدامه للاحتيال على الأشخاص للحصول على أموال عن طريق تقليد ملف اصحاب صوت أو صوت أحد المشاهير.

- يعتقد الخبراء في فنلندا أن المهاجمين سيبدأون قريبًا في استخدام الذكاء الاصطناعي لتنفيذ هجمات تصيد فعالة مميتة. WithSecure ، أعدت وكالة النقل والاتصالات الفنلندية والوكالة الفيدرالية لإدارة الطوارئ تقريرًا يحلل الاتجاهات والتطورات الحالية في الذكاء الاصطناعي والهجمات الإلكترونية وأين يتقاطع الاثنان. ستكون الهجمات الإلكترونية التي يتم تشغيلها بواسطة الذكاء الاصطناعي فعالة بشكل خاص فيما يتعلق بتقنيات انتحال الهوية ، وغالبًا ما تُستخدم في هجمات التصيد الاحتيالي والتصيد الاحتيالي. يستخدم المتسللون بالفعل الذكاء الاصطناعي لأتمتة هجماتهم واستخدامها ChatGPT روبوتات المحادثة لتنفيذ هجمات الهندسة الاجتماعية.

اقرأ المزيد عن الذكاء الاصطناعي:

إخلاء المسئولية

تتماشى مع المبادئ التوجيهية لمشروع الثقةيرجى ملاحظة أن المعلومات المقدمة في هذه الصفحة ليس المقصود منها ولا ينبغي تفسيرها على أنها نصيحة قانونية أو ضريبية أو استثمارية أو مالية أو أي شكل آخر من أشكال المشورة. من المهم أن تستثمر فقط ما يمكنك تحمل خسارته وأن تطلب مشورة مالية مستقلة إذا كانت لديك أي شكوك. لمزيد من المعلومات، نقترح الرجوع إلى الشروط والأحكام بالإضافة إلى صفحات المساعدة والدعم المقدمة من جهة الإصدار أو المعلن. MetaversePost تلتزم بتقارير دقيقة وغير متحيزة، ولكن ظروف السوق عرضة للتغيير دون إشعار.

نبذة عن الكاتب

دامير هو قائد الفريق ومدير المنتج والمحرر في Metaverse Post، تغطي موضوعات مثل AI / ML و AGI و LLMs و Metaverse و Web3-حقول ذات صله. تجذب مقالاته جمهورًا هائلاً يزيد عن مليون مستخدم كل شهر. يبدو أنه خبير يتمتع بخبرة 10 سنوات في تحسين محركات البحث والتسويق الرقمي. تم ذكر دامير في Mashable، Wired، Cointelegraphو The New Yorker و Inside.com و Entrepreneur و BeInCrypto ومنشورات أخرى. يسافر بين الإمارات العربية المتحدة وتركيا وروسيا ورابطة الدول المستقلة كبدو رقمي. حصل دامير على درجة البكالوريوس في الفيزياء ، والذي يعتقد أنه منحه مهارات التفكير النقدي اللازمة للنجاح في المشهد المتغير باستمرار للإنترنت.

المزيد من المقالات

دامير هو قائد الفريق ومدير المنتج والمحرر في Metaverse Post، تغطي موضوعات مثل AI / ML و AGI و LLMs و Metaverse و Web3-حقول ذات صله. تجذب مقالاته جمهورًا هائلاً يزيد عن مليون مستخدم كل شهر. يبدو أنه خبير يتمتع بخبرة 10 سنوات في تحسين محركات البحث والتسويق الرقمي. تم ذكر دامير في Mashable، Wired، Cointelegraphو The New Yorker و Inside.com و Entrepreneur و BeInCrypto ومنشورات أخرى. يسافر بين الإمارات العربية المتحدة وتركيا وروسيا ورابطة الدول المستقلة كبدو رقمي. حصل دامير على درجة البكالوريوس في الفيزياء ، والذي يعتقد أنه منحه مهارات التفكير النقدي اللازمة للنجاح في المشهد المتغير باستمرار للإنترنت.