أفضل 10 متصفحات ويب مظلمة لتصفح الويب العميق المجهول

في سطور

في هذا الدليل، نتناول أفضل 10 متصفحات للإنترنت المظلم لعام 2023، مع تقييم خصوصيتها وأمانها وسهولة استخدامها.

يمكن لمستخدمي الإنترنت تصفح الويب المظلم بشكل مجهول بفضل متصفحات الإنترنت المظلم المتخصصة. يدعم الويب المظلم إخفاء الهوية وحرية التعبير، ولكنه يستضيف أيضًا محتوى غير قانوني وغير أخلاقي.

| نصائح للمحترفين |

|---|

| 1. اكتشف أفضل 15 تطبيقًا مجانيًا تطبيقات إدارة كلمات المرور من 2023 |

| 2. اكتشف أفضل 10 شبكات VPN مصممة خصيصًا لحاملي العملات المشفرة في عام 2023، ضمان الأمن الكامل. |

تهدف هذه المقالة إلى تقديم تحليل شامل لأفضل عشرة متصفحات للإنترنت المظلم لعام 2023، وتصنيفها وفقًا لمعايير الخصوصية والأمان وسهولة الاستخدام. سنتناول تفاصيل رائعة حول مزايا وعيوب كل متصفح، مدعومًا بجدول مقارنة مفيد.

الكشف عن اللغز: الويب المظلم والشبكة المظلمة

تشير عبارة "الويب المظلم" إلى منطقة من مواقع الويب والمحتوى الموجود على الشبكات المتراكبة المعروفة باسم darknets، والتي يتطلب الوصول إليها برامج أو إعدادات أو ترخيصًا معينًا. من خلال استخدام التوجيه البصلي والعديد من طبقات التشفير لإخفاء أسماء المستخدمين ومواقعهم، توفر الشبكات المظلمة اتصالات سرية ومجهولة.

إضاءات رئيسية حول الويب المظلم

- لا يمكن الوصول إليها إلا من خلال متصفحات الإنترنت المظلم مثل Tor أو I2P، والتي تستخدم بروتوكولات توجيه مميزة.

- معترف بها كمركز للملاحقات غير القانونية مثل أسواق المخدرات غير المشروعة والاختراقات السيبرانية.

- يضم أيضًا المساعي المشروعة مثل الإبلاغ عن المخالفات والتعبير عن المعارضة في الأنظمة القمعية.

- يسهل الخطاب المخفي، وبالتالي حماية الخصوصية، وفي الوقت نفسه يؤوي إمكانية القيام بأنشطة غير مشروعة.

ومع ذلك، من الضروري الاعتراف بأن الويب المظلم هو أيضًا عالم يشارك فيه بعض المستخدمين لأغراض غير مشروعة أو عديمة الضمير:

- أسواق الجرائم الإلكترونية: تعمل أسواق Darknet على تسهيل التجارة غير المشروعة للمخدرات والأسلحة والسلع المهربة.

- القرصنة والبرامج الضارة: تقوم Darknets بنشر أدوات القرصنة والبرامج الضارة والبيانات أو بيانات الاعتماد المسروقة.

- المخالفات المالية: يصبح الويب المظلم مركزًا لسرقة الهوية والتهرب الضريبي غسل الأموال.

- إرهاب: يمكن للقنوات المشفرة داخل شبكة الإنترنت المظلمة أن تسهل الأنشطة الإرهابية.

نقدم هنا أفضل عشرة متصفحات للإنترنت المظلم لعام 2023، والتي تمت مقارنتها بعناية بمعايير الصناعة فيما يتعلق بالخصوصية والأمان وسهولة الاستخدام.

1. متصفح تور

• متصفح تور يقف باعتباره النجم الموقر لمتصفحات الشبكة المظلمة، حيث يستفيد من التوجيه البصلي والتشفير من أجل إخفاء الهوية بشكل لا مثيل له. تم تطويره تحت رعاية مشروع Tor غير الربحي، برعاية الحكومة الأمريكية ومنظمات مختلفة.

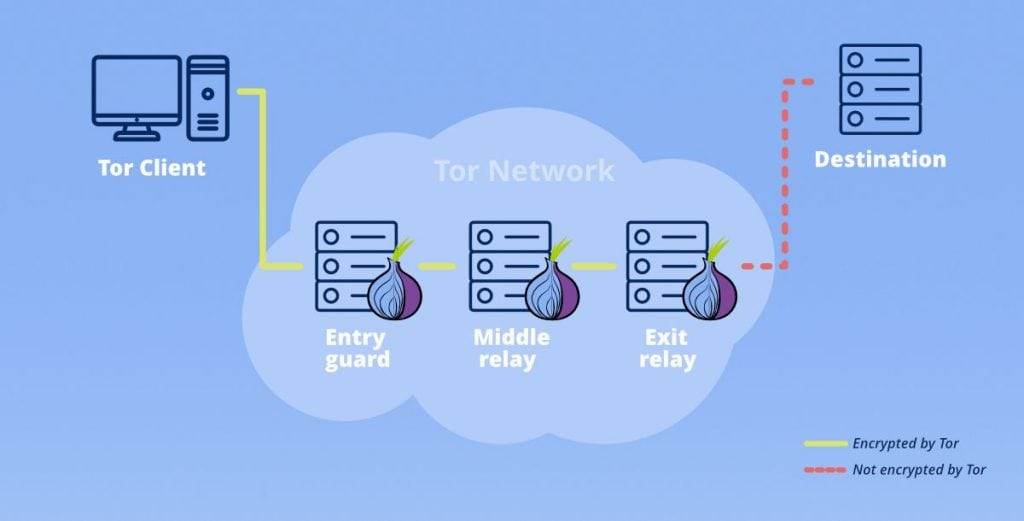

سياسة: يقوم Tor بحجب عناوين IP الخاصة بالمستخدم ومواقعه عن طريق توجيه حركة المرور عبر شبكة عالمية من الأنفاق المشفرة التي يشرف عليها مجموعة كبيرة من العقد التطوعية. يؤدي هذا إلى مستوى عالٍ من عدم الكشف عن هويته، مما يجعل أنشطة المستخدم غير قابلة للتتبع تقريبًا.

حماية: وجود أنفاق مشفرة ودوران IP مستمر يعزز الدفاعات ضد المراقبة والتتبع. تخضع حركة المرور لطبقات متعددة من التشفير، مما يحبط محاولات الاعتراض والمراقبة. تُظهر الشبكة مرونة حتى في مواجهة تسوية العقدة.

تجربة المستخدم: عملية تنزيل Tor وتكوينه واضحة نسبيًا. توفر واجهة المستخدم الخاصة به، التي تشبه Firefox ESR، بوابة مألوفة لمواقع الويب المظلمة باستخدام نطاق .onion. يعمل مجتمع المستخدمين المزدهر على زيادة توافر الوثائق والدعم الشاملين.

الميزات الرئيسية:

- يخفي التوجيه البصلي عنوان IP والموقع.

- تسجيل صفر لنشاط الشبكة.

- الوصول إلى مواقع الويب المظلمة التي تنتهي بـ .onion.

- مرحلات الجسر المتكاملة في المناطق الخاضعة للرقابة.

- VPN مدمج وحماية بصمات الأصابع.

القيود:

- قد تتأثر سرعة التصفح بسبب تشفير التوجيه.

- التعرض المحتمل للبيانات غير المشفرة عبر عقد الخروج الضارة.

- تسعى بعض المواقع الرئيسية إلى منع الوصول إلى Tor.

2.I2P

I2P, يُعرف أيضًا باسم مشروع الإنترنت غير المرئي، وهو عبارة عن متصفح إنترنت مظلم هائل يشبه Tor. يستخدم توجيه الثوم وتشفيره، مع الإشارة إلى مواقع الويب المظلمة باللاحقة .i2p.

الخصوصية: حركة مرور رعاة I2P من خلال أ شبكة الند للند اللامركزية، محصنة بتشفير متعدد الطبقات، مما يربك الجهود المبذولة لتتبع الأنشطة. كل جانب من جوانب عملية I2P محاط بالتشفير الشامل، حتى استعلامات قاعدة بيانات الشبكة.

حماية: تستخدم قنوات I2P التشفير الشامل لجميع حركة المرور. يتم توزيع قاعدة بيانات الشبكة عبر العقد ومحمية بالتشفير. فالحصانة أمام القوى المعادية هي الهدف الأسمى.

تجربة المستخدم: ثبت أن إعداد I2P أكثر تعقيدًا مقارنةً بـ Tor، وتفتقر واجهة المستخدم الخاصة به، على الرغم من كونها عملية، إلى صقل Tor سهل الاستخدام. التوثيق يميل نحو التقنية.

الميزات الرئيسية:

- آلية توجيه الثوم لعدم الكشف عن هويته.

- بنية شبكة نظير إلى نظير لامركزية بالكامل.

- المواقع والخدمات المخفية .i2p.

- أنفاق مشفرة منتشرة من طرف إلى طرف.

القيود:

- في سيناريوهات مختلفة، يُظهر I2P أداءً أبطأ مقارنةً بـ Tor.

- شبكة الأقران العالمية لـ I2P تتضاءل مقارنة بـ Tor.

- يصاحب منحنى التعلم الأكثر حدة استخدام I2P.

3. متصفح شجاع

شجاع، متصفح ويب مفتوح المصدر يستند إلى Chromium، يركز بشكل واضح على الخصوصية. وهو يشتمل على علامة تبويب Tor مدمجة اختيارية لجلسات التصفح السرية.

سياسة: افتراضيًا، يحظر Brave بشدة أدوات التتبع والإعلانات أثناء التصفح التقليدي. تعمل علامة التبويب Tor على توجيه حركة المرور عبر شبكة Tor، مما يزيد من عدم الكشف عن هويتك أثناء جلسات التصفح الحساسة.

حماية: يتميز Brave بميزات أمان قوية، مثل فرض HTTPS العالمي. يقدم تكامل Tor طبقة إضافية من التشفير عند تنشيطه.

تجربة المستخدم: يتميز Brave بواجهة سهلة الاستخدام تذكرنا بـ Chrome، مما يجعل تمكين علامة تبويب Tor الخاصة عبر الإعدادات للتصفح المجهول السريع أمرًا سهلاً.

الميزات الرئيسية:

- تقوم علامات تبويب Tor الخاصة بدمج توجيه Tor بسلاسة.

- الحجب الافتراضي للمتتبعين والإعلانات.

- تضمين امتداد تشفير HTTPS Everywhere.

- نظام Brave Rewards الاختياري للمساهمة في مواقع الويب.

القيود:

- خيارات التكوين المتقدمة لـ Tor غائبة.

- عزلة محدودة بين تصفح Tor والتصفح غير Tor.

- يشارك نفس ملف تعريف المتصفح، مما يشكل مخاطر محتملة على الخصوصية.

4. متصفح أوبرا

العمل، وهو متصفح ويب متعدد المنصات ومنتشر على نطاق واسع، ويشمل خدمة VPN مدمجة. إنه يوسع القدرات الجزئية للوصول إلى الويب المظلم عبر VPN الخاص به.

الخصوصية: تقوم شبكة Opera VPN الأصلية بإخفاء عنوان IP الخاص بك عن طريق توجيه حركة المرور عبر خوادم بعيدة، مما يزيد من إخفاء الهوية. يمتلك المستخدمون الحرية في تحديد مواقع خادم VPN، مما يزيد من التعتيم على تواجدهم عبر الإنترنت.

حماية: تشفير VPN يحمي حركة المرور من المراقبة والمراقبة. لا يتم الاحتفاظ بسجلات للنشاط أو الاتصالات.

تجربة المستخدم: يعد تنشيط شبكة VPN المدمجة أمرًا في غاية السهولة، ويتطلب نقرة بسيطة. ومع ذلك، فإن خيارات تكوين خوادم VPN محدودة إلى حد ما.

الميزات الرئيسية:

- متكاملة، لا حدود لها خدمة فين.

- الوصول إلى أكثر من 2,000 موقع خادم VPN في جميع أنحاء العالم.

- استخدام تشفير AES قوي 256 بت.

- غياب النشاط أو تسجيل حركة المرور.

القيود:

- يمكن اعتبار أمان VPN أدنى من تشفير Tor.

- تشتمل شبكة VPN الخاصة بـ Opera على خوادم أقل من الخدمات المدفوعة.

- تعود ملكية الخوادم البعيدة إلى شركة VPN.

5. متصفح ملحمي

متصفح ملحمة، ملتزم بشدة بالخصوصية، ويدمج دعم الوكيل المدمج. إنه يسهل الوصول إلى تحديد محتوى الويب المظلم من خلال خوادم بروكسي عالمية.

الخصوصية: يمكن لـ Epic توجيه حركة المرور عبر خوادم بروكسي منتشرة عبر قارات متنوعة، وإخفاء عنوان IP الخاص بالمستخدم. في حين أن هذا يوفر قدرًا بسيطًا من عدم الكشف عن هويته، إلا أنه لا يرقى إلى مستوى معايير Tor أو VPN.

حماية: يعد التشفير بمثابة الحصن بين المتصفح والخوادم الوكيلة، مما يعزز حركة المرور ضد المراقبة وجمع البيانات.

تجربة المستخدم: ثبت أن تنشيط دعم الوكيل واختيار مواقع الخادم أمر واضح ومباشر بشكل ملحوظ، مع واجهة نظيفة وسهلة الاستخدام.

الميزات الرئيسية:

- التكامل السلس للخوادم الوكيلة.

- تفعيل الوكيل بسهولة وبنقرة واحدة.

- التمكين من اختيار مواقع الخادم الوكيل.

- الحصار الفعال للمتتبعين والإعلانات.

- عدم وجود تسجيل نشاط المستخدم.

القيود:

- خيارات الخادم الوكيل محدودة للغاية.

- الوكلاء أقل أمانًا من Tor أو VPN.

- عدم وجود قدرات التوجيه .onion.

6. جنو آيس كات

جنو IceCat يقف كمتصفح Firefox معدل مخصص للخصوصية والحرية، وُلِد من مشروع GNU مفتوح المصدر.

سياسة: يتفوق IceCat في تعطيل خدمات التحليلات والقياس عن بعد التي تنقل البيانات إلى Mozilla. تعمل هذه التعديلات على رفع معايير الخصوصية إلى ما هو أبعد من تلك التي يقدمها Firefox القياسي.

حماية: يعتمد IceCat على بنية الأمان القوية لـ Firefox، ومن المحتمل أن يتضمن ملحقات مثل Tor للتشفير.

تجربة المستخدم: يتميز IceCat بواجهة لا يمكن تمييزها تقريبًا عن Firefox، ويوفر إحساسًا بالألفة. ومع ذلك، فإن إعداد ملحقات الخصوصية يتطلب درجة من الجهد.

الميزات الرئيسية:

- تعطيل خدمات التحليلات والتتبع.

- كود شفاف ومفتوح المصدر.

- التوافق مع الإضافات الرئيسية مثل Tor و VPN.

- التحرر من قيود حقوق النشر وإدارة الحقوق الرقمية.

القيود:

- يعد الإعداد اليدوي إلزاميًا لامتدادات VPN وTor.

- يفتقر إلى إمكانات توجيه الويب المظلم المضمنة.

- يتمتع باعتراف أقل ومجتمع أصغر مقارنةً بـ Tor.

7. كومودو دراجون

كمودو التنين، المستند إلى Chromium، هو متصفح مخصص للأمان والخصوصية. يتضمن إمكانات الوصول إلى الويب المظلم من خلال الامتدادات.

سياسة: يتفوق في حظر الإعلانات والمتتبعين والمواقع الضارة. تسمح إعدادات الخصوصية بتعطيل مشاركة البيانات.

الأمن: يعتمد Comodo Dragon عزل الحاوية لتخفيف الضرر في حالة التعرض للبرامج الضارة. يتميز المتصفح أيضًا بقدرات قوية لمكافحة الفيروسات.

تجربة المستخدم: تكثر الألفة في الواجهة المشابهة لمتصفح Chrome. ومع ذلك، يتطلب الوصول إلى الويب المظلم تثبيت ملحقات مثل Tor.

الميزات الرئيسية:

- المنع الفعال للإعلانات والمتتبعات والمواقع الضارة.

- حاويات تعمل على عزل وتخفيف تأثير البرامج الضارة.

- إعدادات الخصوصية التي تعيق جمع البيانات.

- التوافق مع امتدادات VPN وTor.

القيود:

- الاعتماد على الوظائف الإضافية للوصول إلى الويب المظلم.

- طبيعة المتصفح مغلقة المصدر تحد من الشفافية.

- علاقات الملكية لشركة إعلانية.

8. SRWare الحديد

SRWare الحديد، وهو متصفح آخر يستند إلى Chromium يركز بشدة على الخصوصية، ويلغي خدمات التتبع من Google وتعديلات واجهة المستخدم.

الخصوصية: فهو يلغي خدمات Google مثل Google Analytics، وتقارير الأعطال، والتدقيق الإملائي. يتم تقييد نقل البيانات إلى Google بشكل صارم، مما يضفي شعورًا بالشفافية.

الأمن: مع الاحتفاظ بنموذج الأمان الأساسي لـ Chromium، يتضمن SRWare Iron أدوات حظر الإعلانات والبرامج النصية لزيادة الأمان.

تجربة المستخدم: تمنح الواجهة، المشابهة تقريبًا لمتصفح Chrome، المستخدمين شعورًا بالألفة. ومع ذلك، فإن الرحلة إلى الوصول إلى الويب المظلم تتطلب تثبيت الملحقات.

الميزات الرئيسية:

- إزالة خدمات جوجل وتعديلاتها.

- خيارات لحظر البرامج النصية والإعلانات.

- خيارات تكوين الخصوصية المتقدمة الوفيرة.

- التوافق مع ملحقات Tor وVPN.

القيود:

- الاعتماد على المكونات الإضافية للوصول إلى الويب المظلم.

- متصفح أقل شهرة مع مجتمع مستخدمين أصغر.

- يستمر في الاعتماد على محرك الكروم.

9. ووترفوكس

Waterfox، متصفح مفتوح المصدر مبني على أسس Firefox، يعطي الأولوية للخصوصية. إنه يستثني خدمات تحليلات Mozilla.

الخصوصية: يقوم Waterfox بتعطيل خدمات القياس عن بعد والتحليلات وجمع بيانات Windows، مما يقلل بشكل كبير من البيانات المرسلة إلى Mozilla.

حماية: من خلال الاستفادة من إطار الأمان الموجود في Firefox، يمكن لـ Waterfox دمج ملحقات للتشفير.

تجربة المستخدم: الواجهة تعكس Firefox بشكل وثيق. ومع ذلك، يتطلب تكوين VPN أو Tor درجة من الإعداد اليدوي.

الميزات الرئيسية:

- القضاء على خدمات التحليلات والتتبع.

- تحسين الأداء المحسن.

- قاعدة تعليمات برمجية راسخة متجذرة في Firefox.

- التوافق مع ملحقات الخصوصية الرئيسية.

القيود:

- الإعداد اليدوي إلزامي ل الوصول إلى الويب المظلم.

- مجتمع أصغر مقارنة بفايرفوكس وتور.

- ليس مصممًا حصريًا لاستخدام الويب المظلم.

10. وكيل داركنت

وكيل داركنت، وهو موقع وكيل Tor غير معقد، يوفر الوصول إلى الويب المظلم دون الحاجة إلى التثبيت.

الخصوصية: فهو يخفي عنوان IP الخاص بك عن طريق توجيه حركة المرور عبر شبكة Tor، مما يوفر قدرًا من عدم الكشف عن هويته. ومع ذلك، تشفير العميل غائب بشكل واضح.

الأمن: تعتمد الخدمة بشكل كامل على تشفير شبكة Tor وتفتقر إلى التشفير والعزل من جانب العميل.

تجربة المستخدم: لا يلزم التثبيت. ما عليك سوى تحميل الصفحة وبدء التصفح. ومع ذلك، تظل خيارات التخصيص محدودة.

الميزات الرئيسية:

- وكيل Tor مباشر ومباشر على شبكة الإنترنت.

- متطلبات التثبيت صفر.

- الوصول السريع إلى المواقع المظلمة.

- عدد قليل من خيارات التخصيص.

القيود:

- مجموعة الميزات متناثرة للغاية مقارنة بمتصفح Tor الشامل.

- هناك خطر توقف الموقع أو إغلاقه.

- غياب الأمن والعزلة من جانب العميل.

بانوراما متصفح Darknet: تحليل مقارن

| المتصفح | دورة تأسيسية | آلية الويب المظلم | مفتوحة المصدر | عيوب |

|---|---|---|---|---|

| متصفح تور | برنامج فايرفوكس | توجيه البصل | نعم | ⭐⭐⭐⭐⭐ |

| I2P | Custom | توجيه الثوم | نعم | ⭐⭐⭐⭐⭐ |

| شجاع | الكروم | تكامل Tor | جزئي | ⭐⭐⭐⭐ |

| العمل | الكروم | VPN | لا | ⭐⭐⭐⭐ |

| الملحمي | الكروم | الوكيل | لا | ⭐⭐⭐⭐ |

| جنو IceCat | برنامج فايرفوكس | فيرفكس | نعم | ⭐⭐⭐ |

| كمودو التنين | الكروم | فيرفكس | لا | ⭐⭐⭐ |

| SRWare الحديد | الكروم | فيرفكس | خاصة | ⭐⭐ |

| Waterfox | برنامج فايرفوكس | فيرفكس | نعم | ⭐⭐ |

| وكيل داركنت | Custom | تور | لا | ⭐⭐ |

الأسئلة الشائعة حول متصفح Darknet

الوصول إلى الويب المظلم ليس أمرًا غير قانوني في حد ذاته. ومن ناحية أخرى، من غير القانوني استخدام الويب المظلم لأغراض إجرامية أو للحصول على محتوى غير قانوني. من المهم أن ندرك أن متصفحات الإنترنت المظلم مثل Tor توفر خيارات موثوقة للحفاظ على سرية الهوية.

من خلال إخفاء عناوين IP وإرسال حركة المرور عبر الأنفاق المشفرة، توفر متصفحات الإنترنت المظلم مثل Tor مستوى عالٍ من إخفاء الهوية. ومع ذلك، فإن عدم الكشف عن هويته بالكامل لا يزال بعيد المنال. إن رغبة أجهزة الاستخبارات في إلغاء إخفاء هوية مستخدمي Tor تسلط الضوء على ضرورة اتخاذ تدابير أمنية صارمة.

التشفير الطبقي وإخفاء IP عبر توجيه البصل أو الثوم يجعل من الصعب للغاية ربط أنشطة الويب المظلم بمستخدمين محددين. ومع ذلك، فإن المواقف بما في ذلك جدران الحماية أو البرامج الضارة أو الإعدادات غير الصحيحة أو خطأ المستخدم توفر خطر الكشف عن الهوية. وقد يعرض الأعداء الدوليون المتقدمون أيضًا للخطر عدم الكشف عن هويتهم.

نعم، تعمل متصفحات الإنترنت المظلم مثل Tor على تسهيل الوصول إلى مواقع الإنترنت العادية. ومع ذلك، نظرًا لإخفاء عنوان IP، قد يبدو المستخدمون متصلين من موقع مختلف، مما قد يؤدي إلى محاولة بعض المواقع حظر مستخدمي Tor، مما يحد من الوصول.

لا تستطيع وكالة الأمن القومي ومنظمات التجسس الدولية الأخرى تجنب الإنترنت المظلم تمامًا. ومع ذلك، مع اعتماد تدابير السلامة الصارمة، يمكن تحقيق عدم الكشف عن هويته بشكل عملي. بدلاً من استهدافهم من قبل خصوم متطورين، يعمل Tor وغيره من الشبكات المظلمة على حماية المستخدمين من المراقبة واسعة النطاق.

تشمل المخاطر الكامنة في استخدام الويب المظلم التعرض للفيروسات وسرقة الهوية وعمليات الاحتيال والاتصال بمحتوى غير قانوني أو غير أخلاقي. يجب على المستخدمين توخي الحذر بشأن مواقع الويب التي يزورونها والملفات التي يقومون بتنزيلها. علاوة على ذلك، قد يكون إلغاء الهوية ممكنًا نتيجة لعيوب في المتصفح.

وفي الختام

توفر متصفحات Darknet إمكانية الوصول إلى الويب المظلم وتسمح بالتصفح المجهول. تسمح هذه المتصفحات للمجموعات الممثلة تمثيلا ناقصا بالاستمتاع بحقها في حرية التعبير، ولكنها تحمل أيضا خطر الجرائم الإلكترونية. لذلك، من الضروري الموازنة بعناية بين المزايا والعيوب قبل الانخراط في نشاط الويب المظلم. استخدام آليات قوية لإخفاء الهوية ومراعاة التداعيات الأخلاقية والقانونية للحد من المخاطر.

إخلاء المسئولية

تتماشى مع المبادئ التوجيهية لمشروع الثقةيرجى ملاحظة أن المعلومات المقدمة في هذه الصفحة ليس المقصود منها ولا ينبغي تفسيرها على أنها نصيحة قانونية أو ضريبية أو استثمارية أو مالية أو أي شكل آخر من أشكال المشورة. من المهم أن تستثمر فقط ما يمكنك تحمل خسارته وأن تطلب مشورة مالية مستقلة إذا كانت لديك أي شكوك. لمزيد من المعلومات، نقترح الرجوع إلى الشروط والأحكام بالإضافة إلى صفحات المساعدة والدعم المقدمة من جهة الإصدار أو المعلن. MetaversePost تلتزم بتقارير دقيقة وغير متحيزة، ولكن ظروف السوق عرضة للتغيير دون إشعار.

نبذة عن الكاتب

دامير هو قائد الفريق ومدير المنتج والمحرر في Metaverse Post، تغطي موضوعات مثل AI / ML و AGI و LLMs و Metaverse و Web3-حقول ذات صله. تجذب مقالاته جمهورًا هائلاً يزيد عن مليون مستخدم كل شهر. يبدو أنه خبير يتمتع بخبرة 10 سنوات في تحسين محركات البحث والتسويق الرقمي. تم ذكر دامير في Mashable، Wired، Cointelegraphو The New Yorker و Inside.com و Entrepreneur و BeInCrypto ومنشورات أخرى. يسافر بين الإمارات العربية المتحدة وتركيا وروسيا ورابطة الدول المستقلة كبدو رقمي. حصل دامير على درجة البكالوريوس في الفيزياء ، والذي يعتقد أنه منحه مهارات التفكير النقدي اللازمة للنجاح في المشهد المتغير باستمرار للإنترنت.

المزيد من المقالات

دامير هو قائد الفريق ومدير المنتج والمحرر في Metaverse Post، تغطي موضوعات مثل AI / ML و AGI و LLMs و Metaverse و Web3-حقول ذات صله. تجذب مقالاته جمهورًا هائلاً يزيد عن مليون مستخدم كل شهر. يبدو أنه خبير يتمتع بخبرة 10 سنوات في تحسين محركات البحث والتسويق الرقمي. تم ذكر دامير في Mashable، Wired، Cointelegraphو The New Yorker و Inside.com و Entrepreneur و BeInCrypto ومنشورات أخرى. يسافر بين الإمارات العربية المتحدة وتركيا وروسيا ورابطة الدول المستقلة كبدو رقمي. حصل دامير على درجة البكالوريوس في الفيزياء ، والذي يعتقد أنه منحه مهارات التفكير النقدي اللازمة للنجاح في المشهد المتغير باستمرار للإنترنت.